DVWA的爆破模块里,high级别会检查token值

当我们在想进行爆破时,就会出现

第一次攻击go时,显示200(先不管密码正确与否)

而再go一次,直接302重定向了

这个例子可以展示token值的作用,两次发包不可用同一token值

绕过:

除了自己写脚本,去抓取每次访问的token值来进行爆破

我们还可以用burpsuit自带的宏来进行绕过

就是这个模块

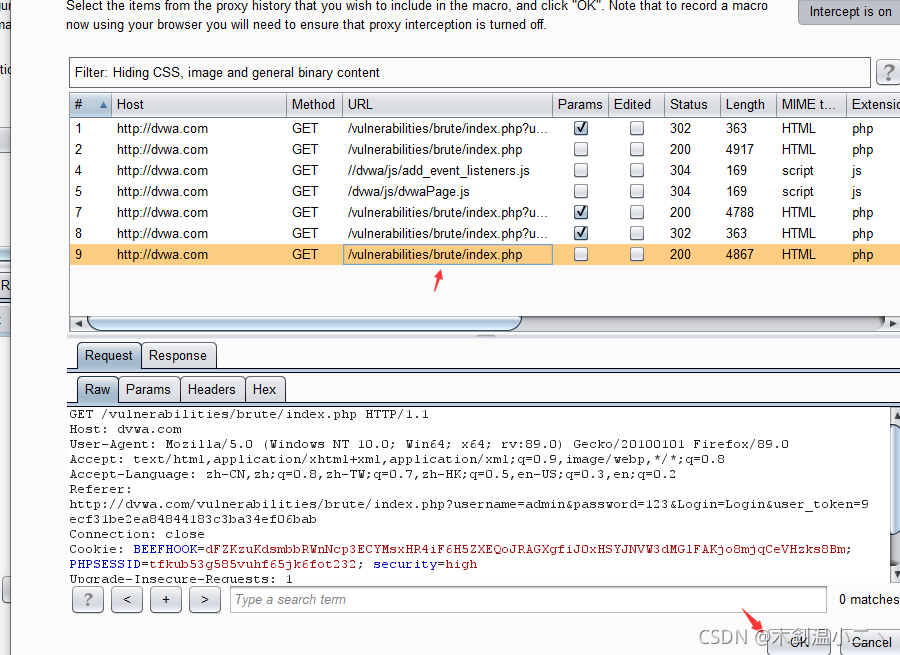

点击add,然后会跳出来拦截的历史包,在里面找到当时抓的那个包,点击ok

然后点击配置

然后add选择参数位置,也就是token的值

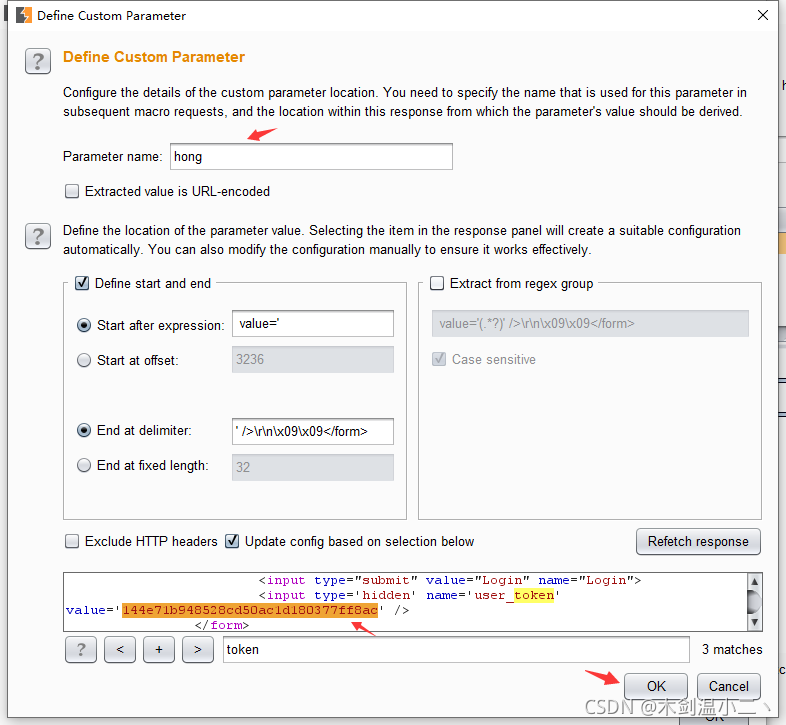

跳转到这里,随便取个名字,下面找到token值,双击选中,然后ok

然后一直点ok

宏就配置好了

接下来运行宏

选择我们刚配置好的宏

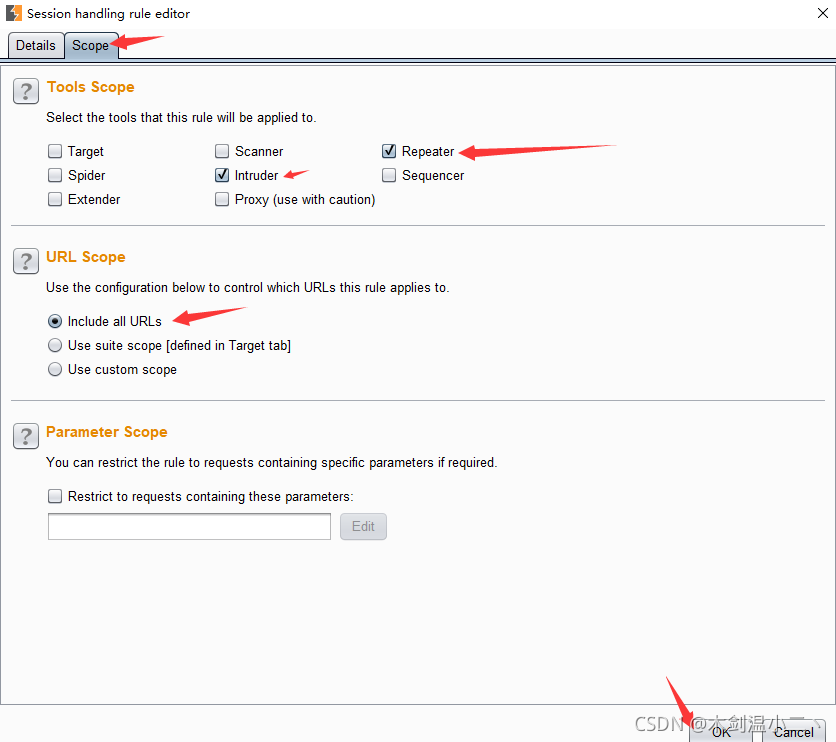

来到旁边这个模块,选择我们宏要应用的地方,因为我们爆破一般只用Intruder 和 Repeater

设置好后点ok

来到repeater模块,测试

一直go,一直自动更新token值

再丢到intruder里,可以爆破(简单实验)

而不用担心token验证只能爆破一轮的问题,非常好用

620

620

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?