之前的攻防世界1-10关已更新,链接附上

(18条消息) web及sql-lib靶场初级_Jane Yao的博客-优快云博客

--------------------------------------------------------

前6关题目都只能显示到这样,不逐个演示了。

1.pass-01

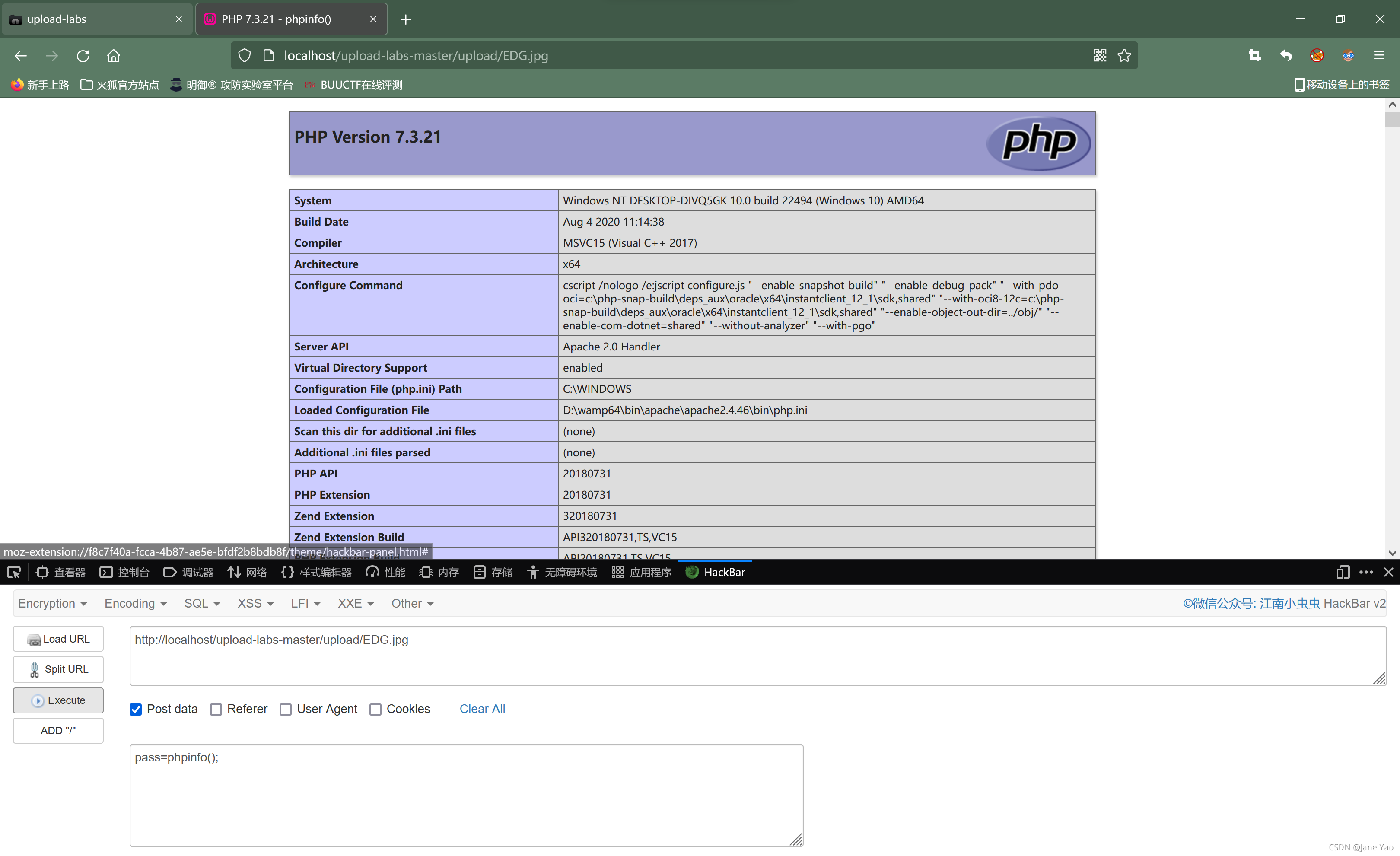

先写个最简单的webshell

上传时发现,不可以上传且burp没有抓到包

判断其通过前端js判断文件后缀,web开发工具里禁用JavaScript

上传成功。

上传成功。

2.pass-02

burp抓包发现,通过HTTP content-type 限制了上传文件类型

检测到了我们上传的格式为.php

我们将其修改为要求的image/jpeg

上传成功。

3.pass-03

可以看到源码中的黑名单,我们可以通过另类的文件名进行绕过。

如.php3 .phtml .pht等。

对于apache无法解析另类文件名的,请尝试修改此目录下的配置

提示:本关卡不要尝试写.htaccess,本关卡会更改上传文件名使得.htaccess文件失效!!!

4.pass-04

此关卡用黑名单过滤了几乎全部的另类文件名,但是没有对.htaccess进行过滤,可以考虑上传图片马进行绕过。

以上两种配置.htaccess的方法均可

5.pass-05

5.pass-05

这一关卡在黑名单里加入了.htaccess

我们可以使用.ini配置文件来进行绕过

先上传.user.ini文件 .user.ini文件里的意思是:所有的php文件都自动包含1.gif文件。.user.ini相当于一个用户自定义的php.ini。

然后再上传一个内容为php的一句话马,命名为=后面的文件名

测试成功。

6.pass-06

查看源码,却少转化为小写的语句,使用使用大小写对其进行绕过

上传马的格式为.Php (大小写交错使用)

这篇博客总结了攻防世界靶场1-6关的Web安全问题,主要涉及文件上传漏洞的绕过方法。包括利用JavaScript禁用、修改HTTP content-type、绕过黑名单、利用.htaccess和.user.ini等配置进行文件上传的技巧。展示了多种常见的Web安全攻防策略。

这篇博客总结了攻防世界靶场1-6关的Web安全问题,主要涉及文件上传漏洞的绕过方法。包括利用JavaScript禁用、修改HTTP content-type、绕过黑名单、利用.htaccess和.user.ini等配置进行文件上传的技巧。展示了多种常见的Web安全攻防策略。

739

739

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?