拿到题目后

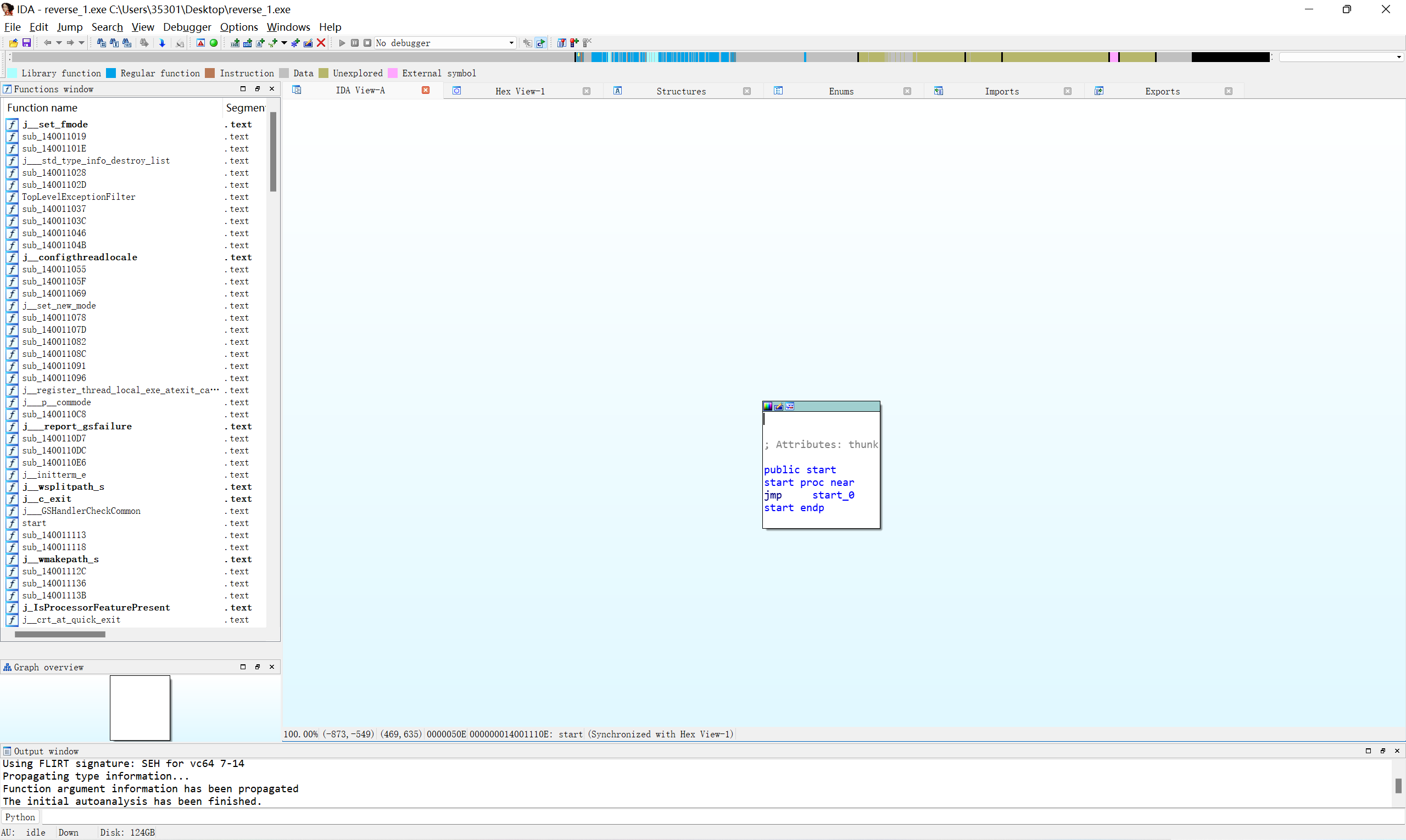

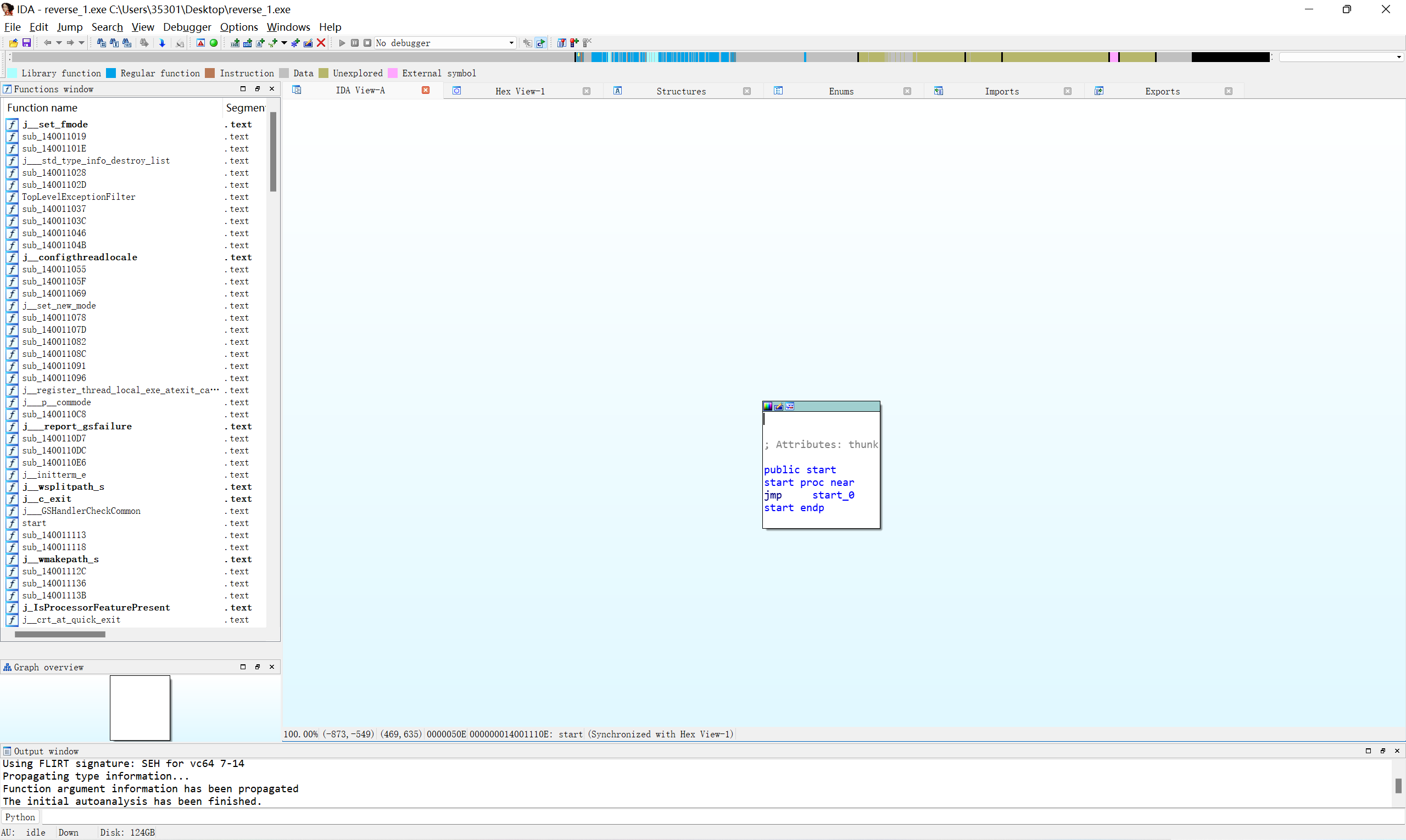

首先使用exeinfope查看多少bit以及是否加壳

64bit 使用ida64打开

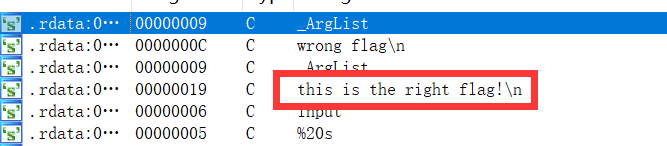

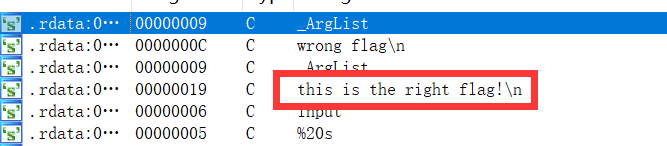

打开后按shift+F12 进入字符串搜索框查看一些蛛丝马迹:

双击进去

![]()

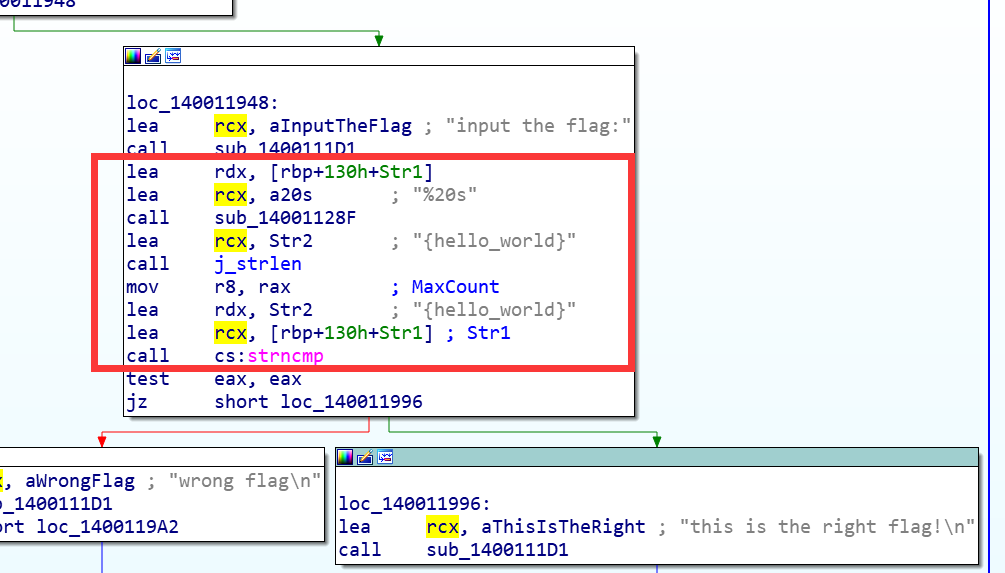

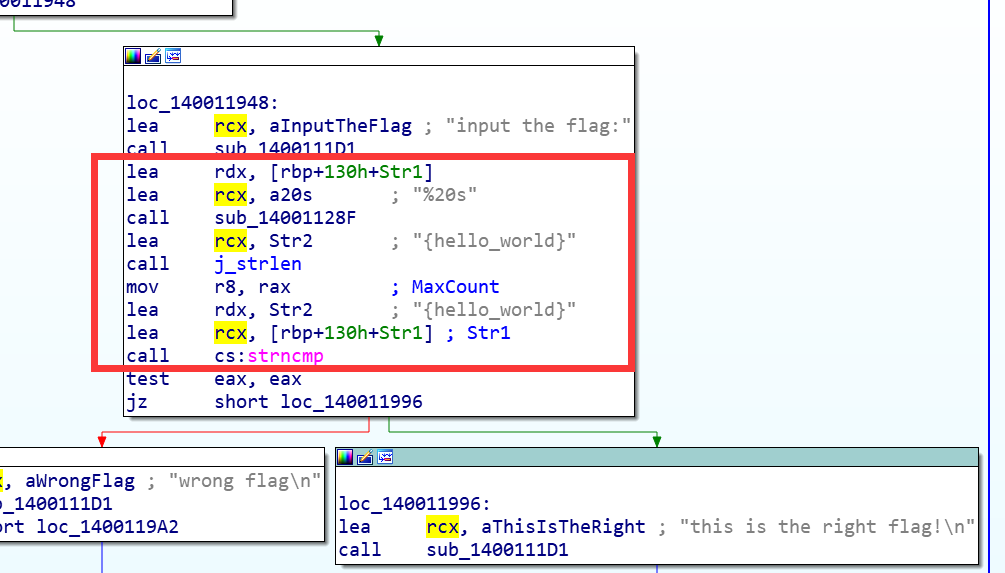

选中之后按Ctrl+X

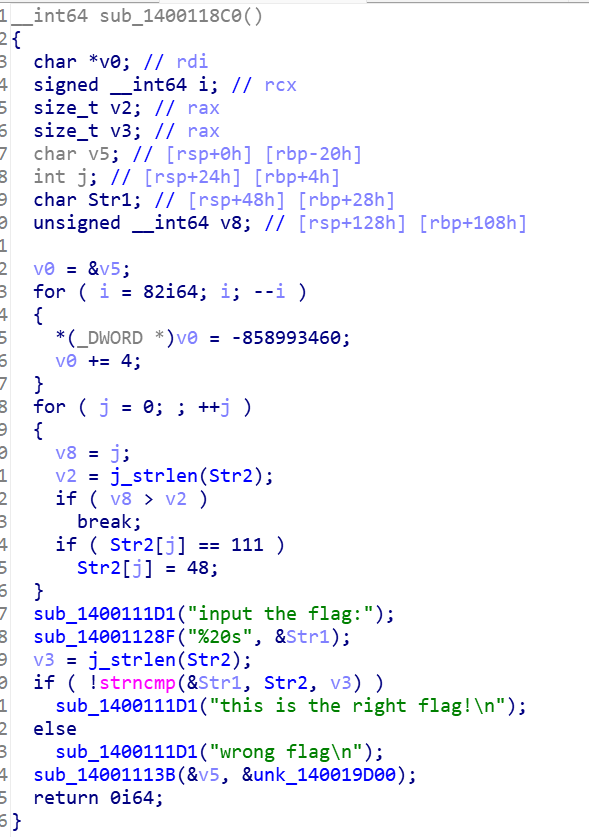

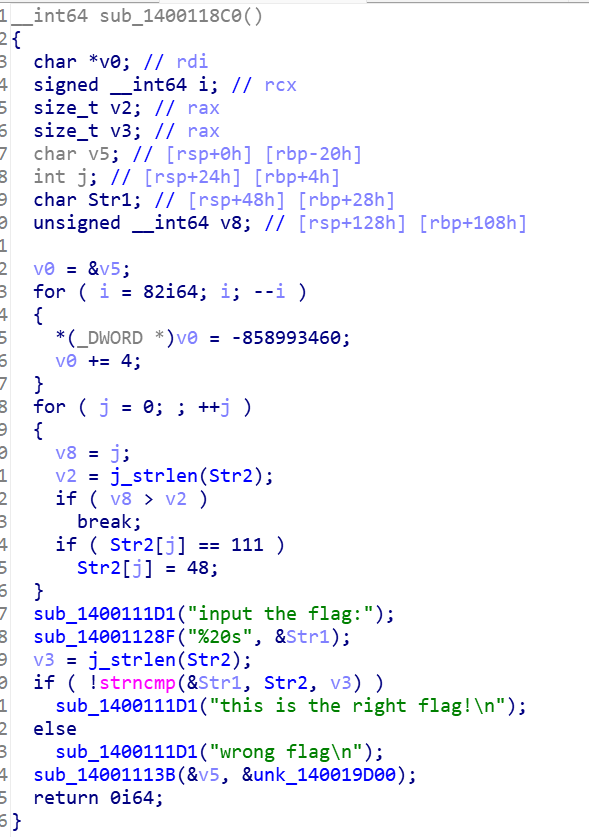

按F5翻译成伪C代码

接下来进行代码审计

可以看到for循环那一块将o替换成0了,

str2本身的的数据是{hello_world}

flag{hell0_w0rld}

拿到题目后

首先使用exeinfope查看多少bit以及是否加壳

64bit 使用ida64打开

打开后按shift+F12 进入字符串搜索框查看一些蛛丝马迹:

双击进去

![]()

选中之后按Ctrl+X

按F5翻译成伪C代码

接下来进行代码审计

可以看到for循环那一块将o替换成0了,

str2本身的的数据是{hello_world}

flag{hell0_w0rld}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?