Content-Security-Policy:内容安全策略,是指HTTP返回报文头中的标签,浏览器会根据标签中的内容,判断哪些资源可以加载或执行,使服务器管理员可以通过指定浏览器应认为是可执行脚本的有效源的域来缓解潜在的XSS。

跨域脚本攻击,配置内容安全防护策略方法一般如下

一种是通过 HTTP 头信息的Content-Security-Policy的字段。

一种是通过网页的<meta>标签

CSP_Bypass:内容安全策略绕过,分析如下几种配置绕过及攻击手法

代码分析

Low级别代码设置了白名单分析代码,发现允许的白名单网址有 self https://pastebin.com example.com code.jquery.com https://ssl.google-analytics.com

漏洞利用

(在远程受信任资源提取报错)在同目录下创建测试,先访问能正常访问

回到靶场环境,输入目录csp_low

代码分析

Csp:Content-Security-Policy: script-src 'self' 'unsafe-inline' 'nonce-TmV2ZXIgZ29pbmcgdG8gZ2l2ZSB5b3UgdXA=';

1.脚本来源只能是'self'

2.页面内嵌的标签和事件监听函数

3.指定的内联脚本块

漏洞利用

采用指定内联脚本

<script nonce="TmV2ZXIgZ29pbmcgdG8gZ2l2ZSB5b3UgdXA=">alert(/xss_medium/)</script>

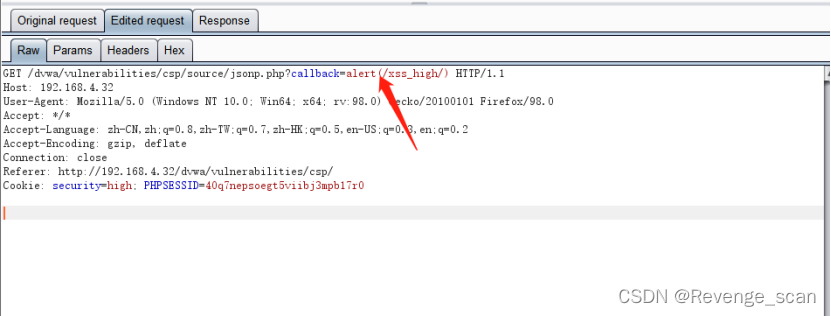

代码分析

1.来源只能是self

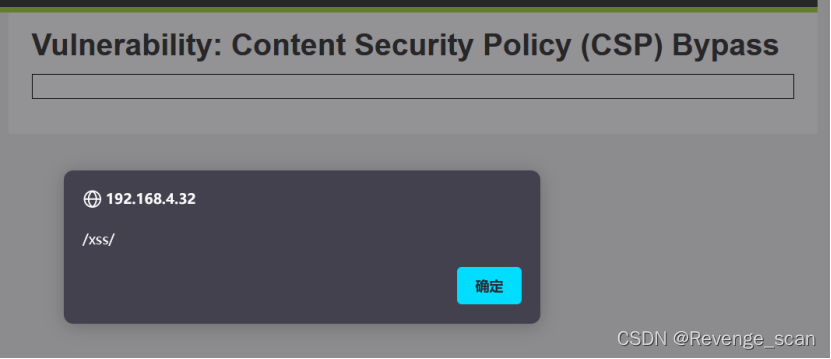

漏洞利用

点击不能直接输入参数,老规矩,抓包,修改参数值

本文详细介绍了Content-Security-Policy(CSP)及其在防止跨站脚本攻击中的作用。分析了CSP的低、中、高三种级别漏洞,包括其配置细节和利用方式,并探讨了如何通过策略配置来增强网站的安全性。

本文详细介绍了Content-Security-Policy(CSP)及其在防止跨站脚本攻击中的作用。分析了CSP的低、中、高三种级别漏洞,包括其配置细节和利用方式,并探讨了如何通过策略配置来增强网站的安全性。

1322

1322

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?