Weak Session IDs

原理:

用户登陆后,在服务器端就会创建一个会话(Session),接着访问页面的时候就不用登陆,只需要携带Session去访问。SessionID作为特定用户访问站点所需的唯一内容。这样会被猜出来,从而获取访问权限,无需登录密码直接进入特定用户界面,进而进行其他操作。

低级

步骤

- 代码分析

用户的 last_session_id 不存在就设为 0,存在就直接在原来的基础上加1。容易被人伪造,而且不能保证每个人的session是不一样的,容易造成冲突。

低级别只是将cookie中的一个参数的值加一之后就变成了一个新的cookie很不安全,所以进行更改cookie,将其获取的加一。

3. 使用火狐浏览器

点击generate—查看cookie值。

-

记录获取的cookie值。

dvwaSession=3; security=low; PHPSESSID=st33prkq163ve4srqh7oocn4vm -

Cookie值加一,进行修改。

dvwaSession=4; security=low; PHPSESSID=st33prkq163ve4srqh7oocn4vm -

打开谷歌浏览器:

输入网址

http://192.168.36.129/DVWA-master/vulnerabilities/weak_id/

同时开启burpsuite。 -

抓包

-

将构造cookie的进行修改。

-

页面进入,成功。

中级

步骤

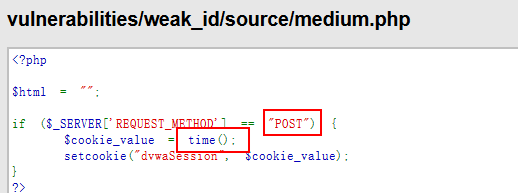

10. 代码分析

将SessionID的值改成了服务器的当前时间,看起来比low的随机了点,但是经过连续的收集后就很容易发现其中的规律。知道时间那我们就可以骗A在某个时间点进行点击,然后你在一个大概的范围去试试。

11. 查看cookie值。

检查元素— 网络

- 将其cookie记录下来。

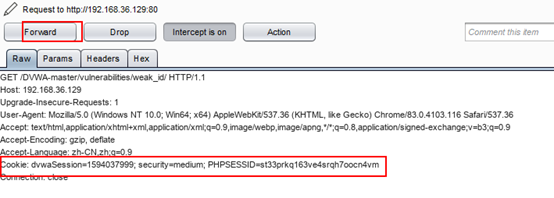

dvwaSession=4; security=medium; PHPSESSID=st33prkq163ve4srqh7oocn4vm - 构造的要大于当前时间获得的时间。

1594037094

dvwaSession=1594037999; security=medium; PHPSESSID=st33prkq163ve4srqh7oocn4vm

5.使用谷歌打开

http://192.168.36.129/DVWA-master/vulnerabilities/weak_id/

并通知开启抓包

6.进行修改cookie

7.页面进入成功。

高级

步骤

- 代码分析

对cookie加密

2.查看cookie

c81e728d9d4c2f636f067f89cc14862c 进行解密

4.将其解密的值进行构造

dvwaSession=2; security=high; PHPSESSID=st33prkq163ve4srqh7oocn4vm

5. 与低中级一样,使用谷歌抓包进行修改成构造的cookie值。

6. 页面进入成功。

本文深入探讨了弱SessionID漏洞的原理及不同安全级别下的攻击方法。从低级到高级,详细分析了如何通过预测和构造SessionID来绕过安全验证,揭示了网站会话管理中的安全隐患。

本文深入探讨了弱SessionID漏洞的原理及不同安全级别下的攻击方法。从低级到高级,详细分析了如何通过预测和构造SessionID来绕过安全验证,揭示了网站会话管理中的安全隐患。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?