➢ Shiro概述

Apache Shiro是一个强大易用的Java安全框架,提供了认证、授权、加密和会话管理等功能。Shiro框架直观、易用,同时也能提供健壮的安全性。

➢ Shiro历史漏洞( Shiro- - 550)

Apache Shiro框架提供了记住密码的功能(RememberMe),用户登录成功后会生成经过加密并编码的cookie。在服务端对rememberMe的cookie值,先base64解码然后AES解密再反序列化,就导致了反序列化RCE漏洞。

➢ Shiro历史漏洞( Shiro- - 721)

由于Apache Shiro cookie中通过 AES-128-CBC 模式加密的rememberMe字段存在问题,用户可通过Padding Oracle 加密生成的攻击代码来构造恶意的rememberMe字段,并重新请求网站,进行反序列化攻击,最终导致任意代码执行。

➢ Shiro组件识别

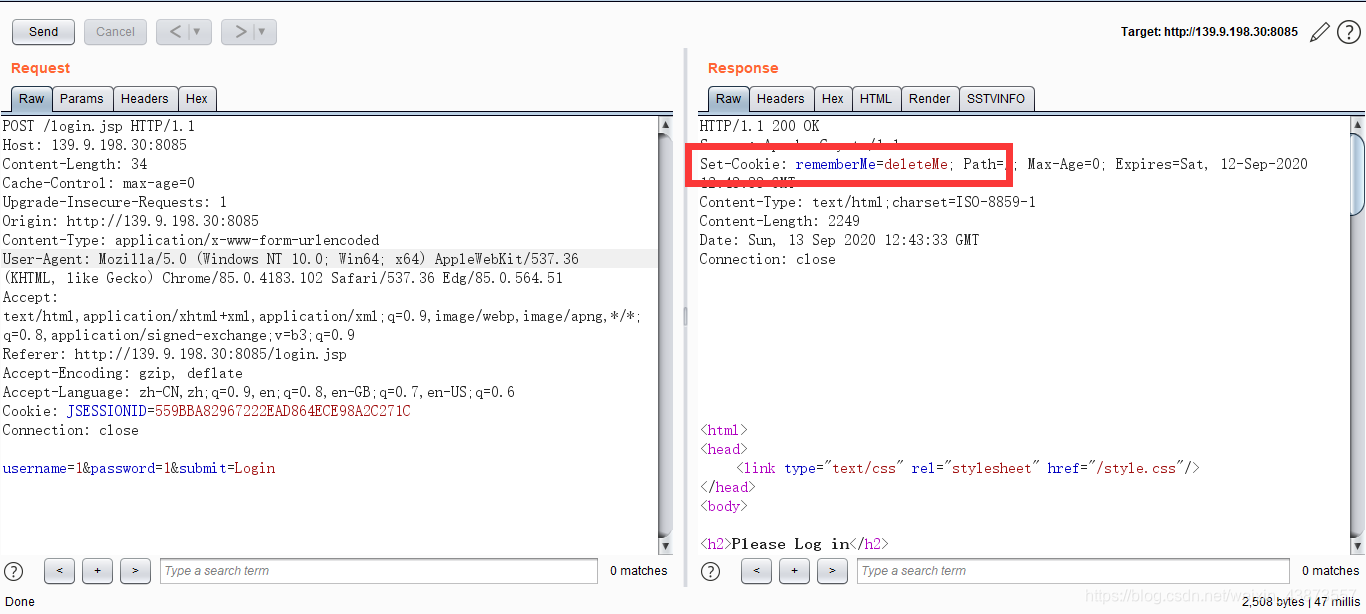

抓包重放后,如果显示rememberMe=deleteMe,说明使用了该组件

➢ Shiro漏洞检测( dnslog)

https://github.com/fupinglee/ShiroScan/releases

本文详细介绍了Apache Shiro的安全框架,包括其RememberMe功能带来的历史漏洞Shiro-550和Shiro-721,这两个漏洞可能导致远程代码执行(RCE)。文章还提供了Shiro组件的识别方法以及利用漏洞的多种方式,如反弹shell的实现步骤和相关工具。同时,提到了漏洞检测工具如ShiroScan。

本文详细介绍了Apache Shiro的安全框架,包括其RememberMe功能带来的历史漏洞Shiro-550和Shiro-721,这两个漏洞可能导致远程代码执行(RCE)。文章还提供了Shiro组件的识别方法以及利用漏洞的多种方式,如反弹shell的实现步骤和相关工具。同时,提到了漏洞检测工具如ShiroScan。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3073

3073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?