1、使用下面的命令找到靶机ip:192.168.75.9

nmap -sn 192.168.75.0/24

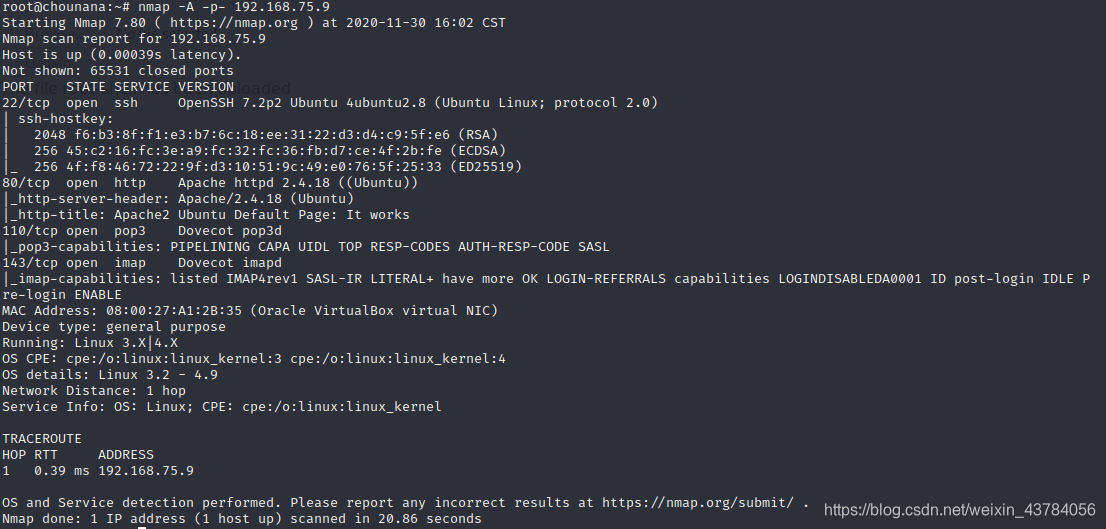

2、扫描靶机端口

3、看到有80端口,访问是一个默认的apache页面,扫描目录也扫不出东西,但是在这个靶机下载的页面作者是给了提示的,注意大小写,换了大写之后,发现有一个ROBOTS.TXT文件,访问发现有upload目录

![]()

但是直接访问又显示没有,但是在那个ROBOTS.TXT页面下右边有个滚动条,这是藏信息的惯用操作了,发现另一个目录

访问显示403,想到拼上刚刚的upload路径,这次显示有,但还是403,于是猜测是有上传,在上面这个目录下尝试访问upload.php页面,发现有上传页面

这里上传一个php-reverse-shell脚本,进行反弹,上传之后不会回显路径,但是很容易猜测是在upload目录下

本地开启监听,访问php-reverse-shell.php,成功反弹,使用python提权到tty

![]()

4、在上面可以看到它的内核版本,上传一个linux-exploit-suggester脚本用来检测可以提权的漏洞,但是靶机没有wget,于是采用之前的那个上传页面进行上传,我选择使用这个脚本

这个脚本kali是自带的,可以直接搜索,由于靶机没有gcc,在本地编译好了之后通过之前那个上传页面进行上传

5、给个运行权限运行,提权成功,在root目录下得到flag

chmod 777 chounana

./chounana

whoami

cd /root

ls

cat flag.txt

参考链接:https://www.infosecarticles.com/funbox-4-ctf-vulnhub-walkthrough/

1484

1484

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?