首先,攻击可能所需要的软件:

- apktool.jar/apktool.bat (用于逆向apk文件,使用前需要先安装JAVA8以上版本)下载地址:Apktool - How to Install

- dex2jar.sh/dex2jar.bat (用于将dex文件转为jar文件) 下载地址:dex2jar - Browse Files at SourceForge.net

- jd-gui工具 (可用于逆向.class以及.jar文件,得到可读的JAVA代码)

这里,我们用picoCTF中的一个逆向题目作为攻击案例:Reverse Engineering: droids1(该题目应该有更加简便的解法,但是为了更全面地说明apk的攻击方案,这里使用了比较复杂但是通用的做法)

1. 利用apktool

下载得到apk文件,one.apk。

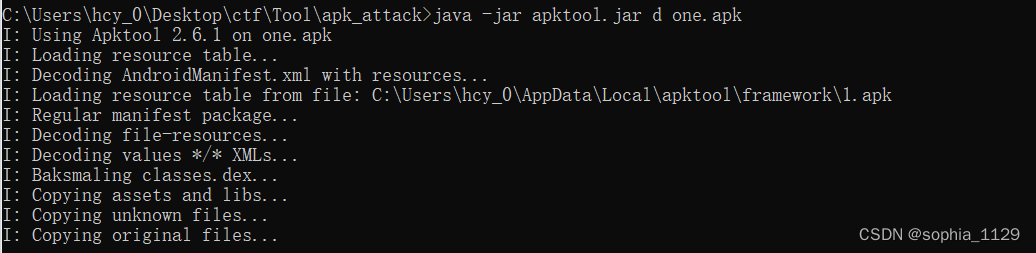

把apktool.jar和one.apk放在同一个目录,在cmd中输入指令:

java -jar apktool.jar d one.apk如果成功可以得到:

通常在上述逆向之后会得到一个classes.dex文件,如果没有,修改one.apk的后缀为.zip,并且解压缩,可以压

本文详细介绍了如何利用apktool、dex2jar和jd-gui等工具对Android APK进行逆向工程,从解包、转换到查看源码,再到修改smali代码和重新打包签名的过程。通过一个具体的picoCTF逆向题目实例,展示了如何在apk中寻找关键函数并修改以获取Flag。

本文详细介绍了如何利用apktool、dex2jar和jd-gui等工具对Android APK进行逆向工程,从解包、转换到查看源码,再到修改smali代码和重新打包签名的过程。通过一个具体的picoCTF逆向题目实例,展示了如何在apk中寻找关键函数并修改以获取Flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1164

1164

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?