DC-1靶机

环境准备

直接下载压缩包,解压后,使用vmware打开。

下载链接:https://www.five86.com/downloads/DC-1.zip

flag1

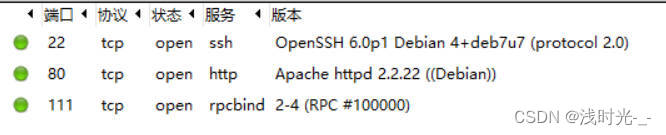

1、使用nmap或goby等工具进行扫描,探测靶机IP及对外服务

通过对当前网段进行扫描,查看DC1靶场的mac地址,从而查出目标靶机的IP。

在得知靶机的IP后,扫描靶机开放的端口和服务。

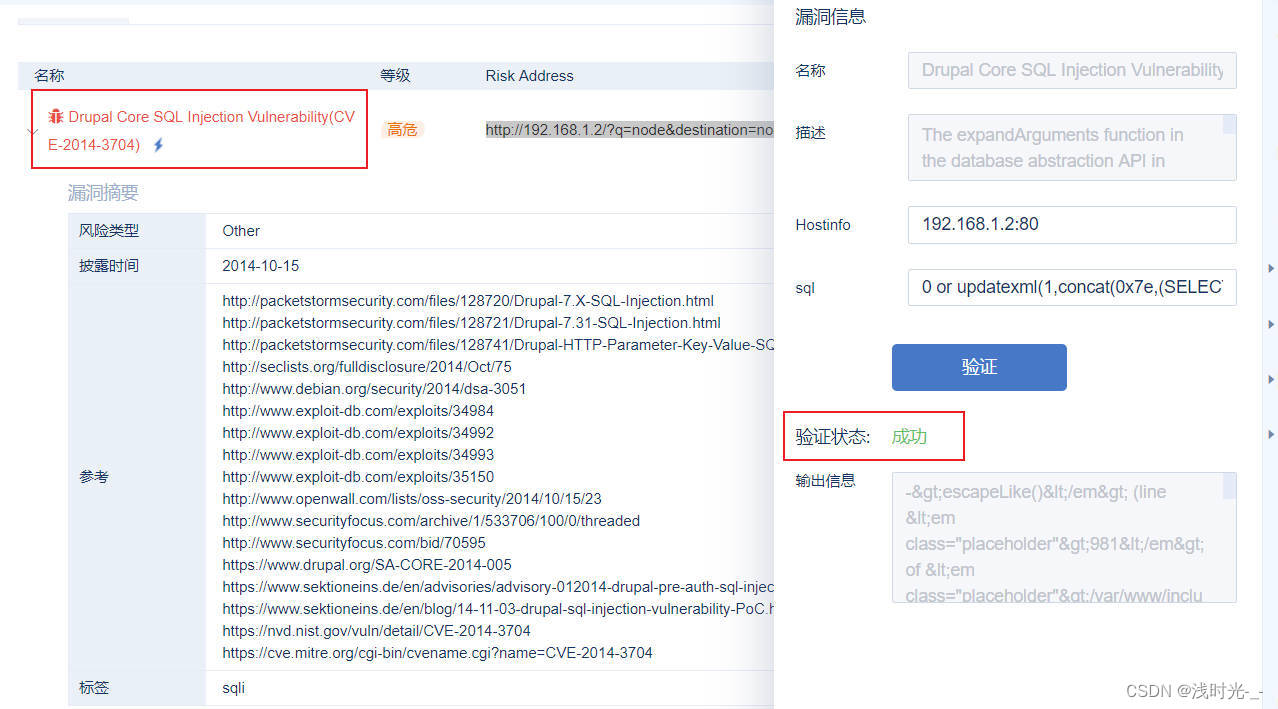

2、goby直接扫描到一个sql注入,经过验证,确认存在。

http://192.168.1.2/?q=node&destination=node

CVE-2014-3704 Drupal SQL注入漏洞,通过上网查询后,发现msf中有可以直接利用的模块。

search drupal

use exploit/multi/http/drupal_drupageddon

本文详细记录了DC-1靶机的学习过程,包括环境准备、利用CVE-2014-3704 Drupal SQL注入漏洞获取主机控制、数据库操作解密密码、网站CMS配置文件查找、提权等步骤,每个阶段都揭示了一个flag。

本文详细记录了DC-1靶机的学习过程,包括环境准备、利用CVE-2014-3704 Drupal SQL注入漏洞获取主机控制、数据库操作解密密码、网站CMS配置文件查找、提权等步骤,每个阶段都揭示了一个flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?