靶机DC-3下载地址:https : //download.vulnhub.com/dc/DC-3.zip

靶机DC-3VMware下载地址:https : //download.vulnhub.com/dc/DC-3VMware.zip

注:开始将DC-3.ova文件导入VMware虚拟机,发现无法获取到靶机IP地址,作者在DC-3靶机下载页面提到可以下载已经搭建好的DC-3VMware,然后导入到VMware中就可以了

描述:从靶机DC-3开始,只有一个最终的flag,只有拿到root权限才可以发现最终的flag

环境:Vmware 15 Pro虚拟机软件

DC-3靶机IP地址:192.168.220.136

Kali的IP地址:192.168.220.131

将靶机DC-3与Kali都以NAT模式连接到网络,查看Kali的IP地址:192.168.220.131

ip addr

使用nmap扫描工具192.168.220.0/24网段,查找存活主机,扫描到DC-3靶机的IP地址为:192.168.220.136

nmap -T4 -sP 192.168.220.0/24 -oN nmap220.sP

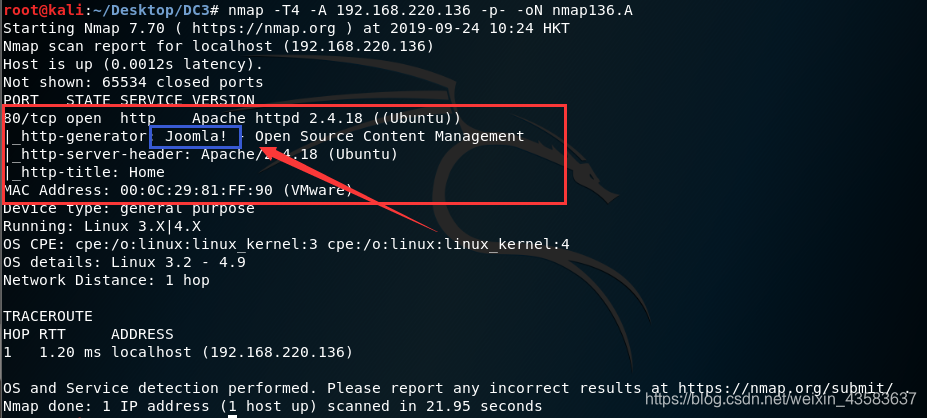

对靶机扫描开放的端口,端口范围0-65535,扫描到开放端口为80(http)

nmap -T4 -A 192.168.220.136 -p- -oN nmap136.A

浏览器输入靶机IP地址访问网址http://192.168.220.136

使用网站指纹工具whatweb识别靶机网址使用的web服务、系统版本、CMS系统等

whatweb扫描靶机后发现靶机使用Joomla内容管理系统

whatweb http://192.168.220.136

本文详细记录了对DC-3靶机的渗透测试过程,从导入靶机到使用nmap发现目标,再到识别Joomla CMS并利用joomscan和sqlmap进行SQL注入,获取用户名和密码。通过john爆破获取密码,登录后台,进一步利用weevely和PHP反弹shell。最后,通过searchsploit找寻Ubuntu 16.04的提权漏洞,成功获取root权限,揭示了完整的提权路径。

本文详细记录了对DC-3靶机的渗透测试过程,从导入靶机到使用nmap发现目标,再到识别Joomla CMS并利用joomscan和sqlmap进行SQL注入,获取用户名和密码。通过john爆破获取密码,登录后台,进一步利用weevely和PHP反弹shell。最后,通过searchsploit找寻Ubuntu 16.04的提权漏洞,成功获取root权限,揭示了完整的提权路径。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?