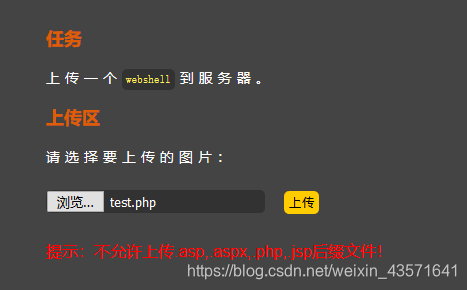

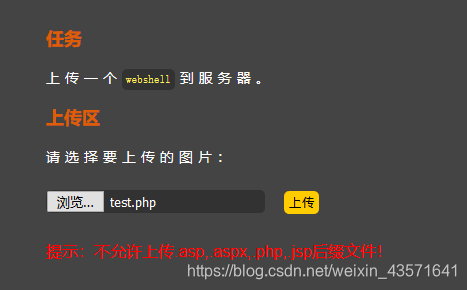

题目

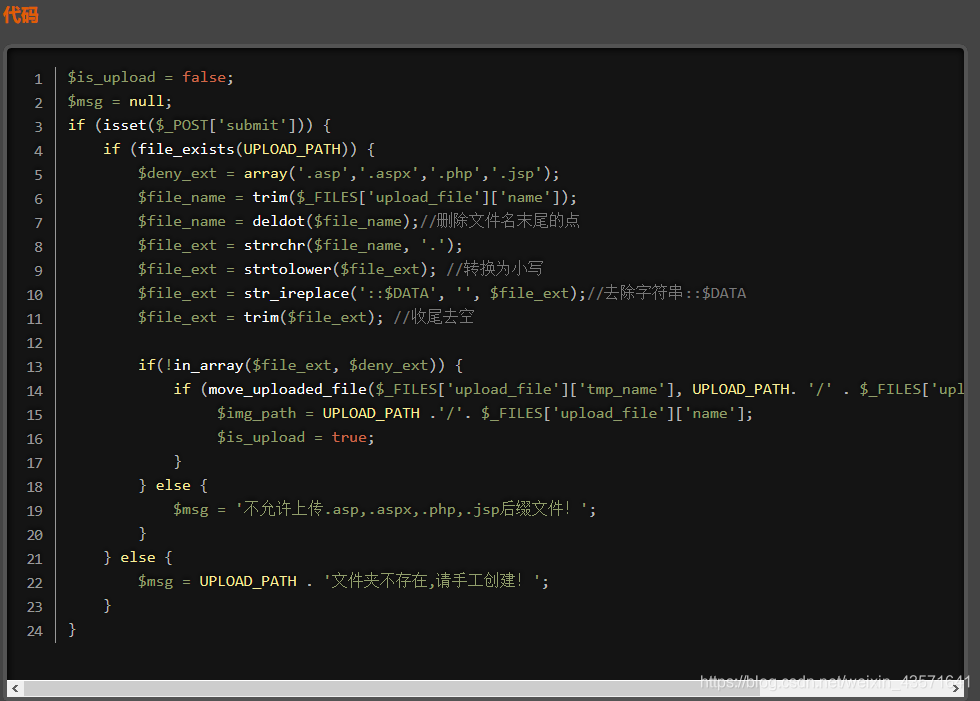

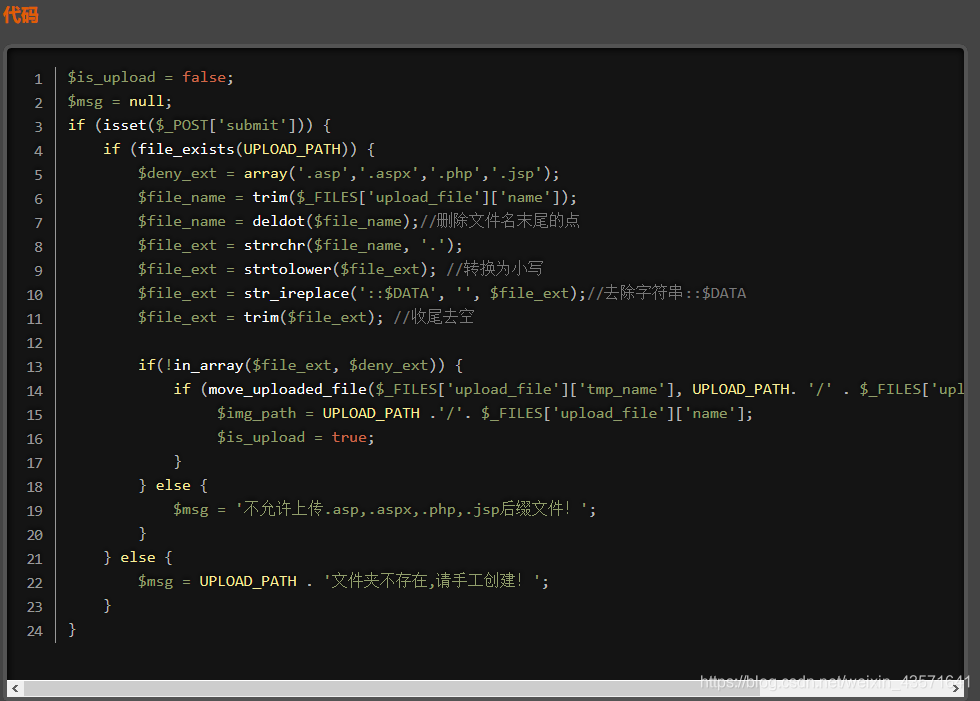

首先查看源码

该代码是对文件上传后缀进行检测,我们可以上传.phtml或者.php2等不在黑名单的文件后缀进行上传

上传成功.phtml,如果Apache不能解析,在Apache的配置文件httpd.conf文件中添语句即可:

AddType application/x-httpd-php .php .html .phtml

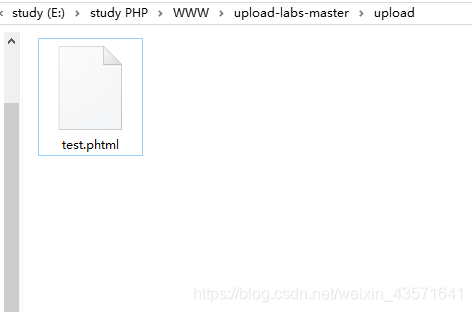

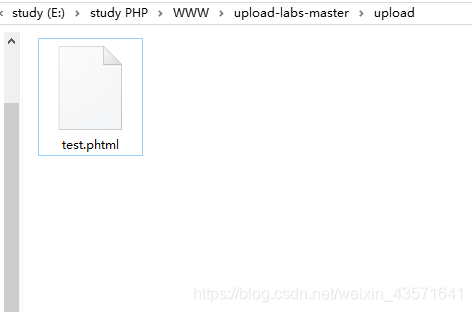

查看该网页下的根目录上传文件

查看该网页下的根目录上传文件

文件上传成功!

题目

首先查看源码

该代码是对文件上传后缀进行检测,我们可以上传.phtml或者.php2等不在黑名单的文件后缀进行上传

上传成功.phtml,如果Apache不能解析,在Apache的配置文件httpd.conf文件中添语句即可:

AddType application/x-httpd-php .php .html .phtml

查看该网页下的根目录上传文件

查看该网页下的根目录上传文件

文件上传成功!

2446

2446

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?