畅购商城文章系列

畅购商城:分布式文件系统FastDFS

畅购商城:商品的SPU和SKU概念

畅购商城:Lua、OpenResty、Canal实现广告缓存

畅购商城:微服务网关和JWT令牌(上)

畅购商城:微服务网关和JWT令牌(下)

畅购商城:Spring Security Oauth2 JWT(上)

畅购商城:Spring Security Oauth2 JWT(下)

畅购商城:购物车

畅购商城:订单

畅购商城:微信支付

畅购商城:秒杀(上)

畅购商城:秒杀(下)

畅购商城:分布式事务

畅购商城:集群高可用

学习目标

- 资源服务器授权配置

- 掌握Oauth认证微服务动态加载数据

- 掌握购物车流程

- 掌握购物车渲染流程

- Oauth2.0认证并获取用户令牌数据

- 微服务与微服务之间的认证

前言

1. 资源服务器授权配置

1.1 资源服务授权配置

基本上所有微服务都是资源服务

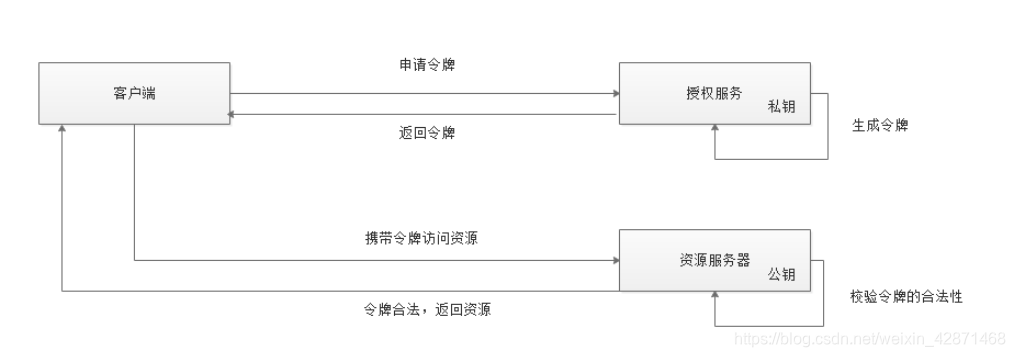

(1)配置公钥 认证服务生成令牌采用非对称加密算法,认证服务采用私钥加密生成令牌,对外向资源服务提供公钥,资源服务使 用公钥 来校验令牌的合法性。 将公钥拷贝到 public.key文件中,将此文件拷贝到每一个需要的资源服务工程的classpath下 ,例如:用户微服务.

(2)添加依赖

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-oauth2</artifactId>

</dependency>

(3)配置每个系统的Http请求路径安全控制策略以及读取公钥信息识别令牌,如下:

@Configuration

@EnableResourceServer

@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)//激活方法上的PreAuthorize注解

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {

//公钥

private static final String PUBLIC_KEY = "public.key";

/***

* 定义JwtTokenStore

* @param jwtAccessTokenConverter

* @return

*/

@Bean

public TokenStore tokenStore(JwtAccessTokenConverter jwtAccessTokenConverter) {

return new JwtTokenStore(jwtAccessTokenConverter);

}

/***

* 定义JJwtAccessTokenConverter

* @return

*/

@Bean

public JwtAccessTokenConverter jwtAccessTokenConverter() {

JwtAccessTokenConverter converter = new JwtAccessTokenConverter();

converter.setVerifierKey(getPubKey());

return converter;

}

/**

* 获取非对称加密公钥 Key

* @return 公钥 Key

*/

private String getPubKey() {

Resource resource = new ClassPathResource(PUBLIC_KEY);

try {

InputStreamReader inputStreamReader = new InputStreamReader(resource.getInputStream());

BufferedReader br = new BufferedReader(inputStreamReader);

return br.lines().collect(Collectors.joining("\n"));

} catch (IOException ioe) {

return null;

}

}

/***

* Http安全配置,对每个到达系统的http请求链接进行校验

* @param http

* @throws Exception

*/

@Override

public void configure(HttpSecurity http) throws Exception {

//所有请求必须认证通过

http.authorizeRequests()

//下边的路径放行

.antMatchers(

"/user/add"). //配置地址放行

permitAll()

.anyRequest().

authenticated(); //其他地址需要认证授权

}

}

1.2 用户微服务资源授权

用户每次访问微服务的时候,需要先申请令牌,令牌申请后,每次将令牌放到头文件中,才能访问微服务。

头文件中每次需要添加一个Authorization头信息,头的结果为bearer token。

将上面生成的公钥public.key拷贝到changgou-service-user微服务工程的resources目录下,

(1)引入依赖

在changgou-service-user微服务工程pom.xml中引入oauth依赖

<!--oauth依赖-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-oauth2</artifactId>

</dependency>

(2)资源授权配置

在changgou-service-user工程中创建com.changgou.user.config.ResourceServerConfig,代码如下:

@Configuration

@EnableResourceServer

@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)//激活方法上的PreAuthorize注解

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {

//公钥

private static final String PUBLIC_KEY = "public.key";

/***

* 定义JwtTokenStore

* @param jwtAccessTokenConverter

* @return

*/

@Bean

public TokenStore tokenStore(JwtAccessTokenConverter jwtAccessTokenConverter) {

return new JwtTokenStore(jwtAccessTokenConverter);

}

/***

* 定义JJwtAccessTokenConverter

* @return

*/

@Bean

public JwtAccessTokenConverter jwtAccessTokenConverter() {

JwtAccessTokenConverter converter = new JwtAccessTokenConverter();

converter.setVerifierKey(getPubKey());

return converter;

}

/**

* 获取非对称加密公钥 Key

* @return 公钥 Key

*/

private String getPubKey() {

Resource resource = new ClassPathResource(PUBLIC_KEY);

try {

InputStreamReader inputStreamReader = new InputStreamReader(resource.getInputStream());

BufferedReader br = new BufferedReader(inputStreamReader);

return br.lines().collect(Collectors.joining("\n"));

} catch (IOException ioe) {

return null;

}

}

/***

* Http安全配置,对每个到达系统的http请求链接进行校验

* @param http

* @throws Exception

*/

@Override

public void configure(HttpSecurity http) throws Exception {

//所有请求必须认证通过

http.authorizeRequests()

//下边的路径放行

.antMatchers(

"/user/add"). //配置地址放行

permitAll()

.anyRequest().

authenticated(); //其他地址需要认证授权

}

}

2. Oauth对接微服务

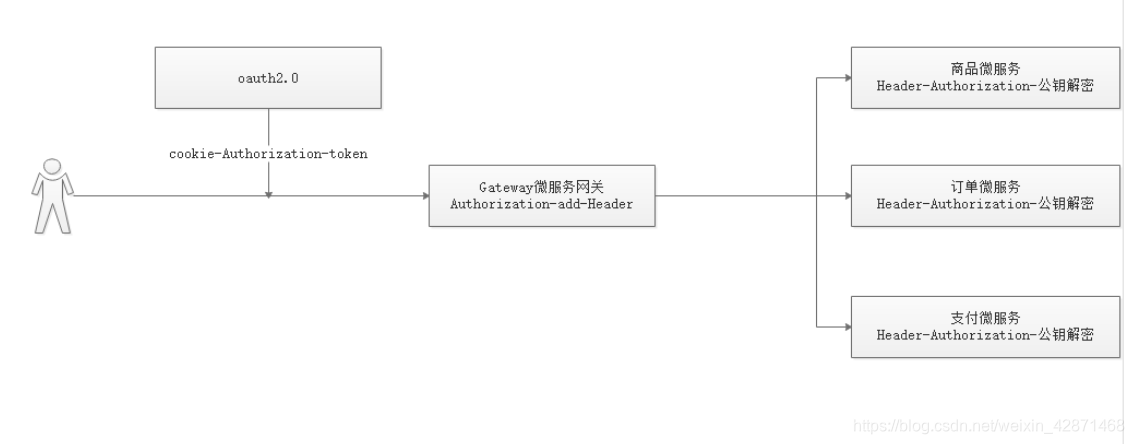

用户每次访问微服务的时候,先去oauth2.0服务登录,登录后再访问微服务网关,微服务网关将请求转发给其他微服务处理。

- 用户登录成功后,会将令牌信息存入到cookie中(一般建议存入到头文件中)

- 用户携带Cookie中的令牌访问微服务网关

- 微服务网关先获取头文件中的令牌信息,如果Header中没有Authorization令牌信息,则取参数中找,参数中如果没有,则取Cookie中找Authorization,最后将令牌信息封装到Header中,并调用其他微服务

- 其他微服务会获取头文件中的Authorization令牌信息,然后匹配令牌数据是否能使用公钥解密,如果解密成功说明用户已登录,解密失败,说明用户未登录

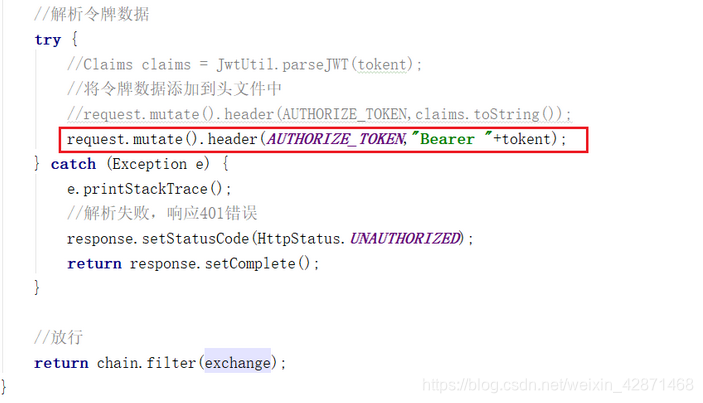

2.1 令牌加入到Header中

修改changgou-gateway-web的全局过滤器com.changgou.filter.AuthorizeFilter,实现将令牌信息添加到头文件中,代码如下:

2.2 SpringSecurity权限控制

由于我们项目使用了微服务,任何用户都有可能使用任意微服务,此时我们需要控制相关权限,例如:普通用户角色不能使用用户的删除操作,只有管理员才可以使用,那么这个时候就需要使用到SpringSecurity的权限控制功能了。

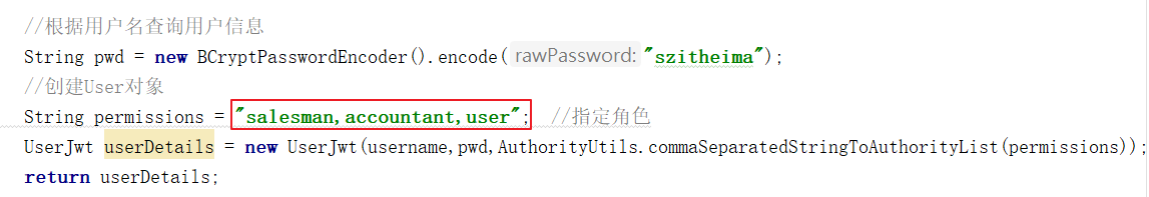

2.2.1 角色加载

在changgou-user-oauth服务中,com.changgou.oauth.config.UserDetailsServiceImpl该类实现了加载用户相关信息,如下代码:

上述代码给登录用户定义了三个角色,分别为salesman,accountant,user,这一块我们目前使用的是硬编码方式将角色写死了,后面会从数据库加载。

2.2.2 角色权限控制

在每个微服务中,需要获取用户的角色,然后根据角色识别是否允许操作指定的方法,Spring Security中定义了四个支持权限控制的表达式注解,分别是@PreAuthorize、@PostAuthorize、@PreFilter和@PostFilter。其中前两者可以用来在方法调用前或者调用后进行权限检查,后两者可以用来对集合类型的参数或者返回值进行过滤。在需要控制权限的方法上,我们可以添加@PreAuthorize

本文详细介绍了畅购商城的购物车功能实现,包括资源服务器授权配置、Oauth2对接微服务、权限控制、动态加载数据以及购物车的实现流程。讲解了如何配置公钥、用户微服务资源授权、令牌加入到Header中、Spring Security权限控制,以及购物车的添加、列表展示和用户身份识别。通过微服务网关和OAuth2的结合,确保了用户在购物车操作中的安全性。

本文详细介绍了畅购商城的购物车功能实现,包括资源服务器授权配置、Oauth2对接微服务、权限控制、动态加载数据以及购物车的实现流程。讲解了如何配置公钥、用户微服务资源授权、令牌加入到Header中、Spring Security权限控制,以及购物车的添加、列表展示和用户身份识别。通过微服务网关和OAuth2的结合,确保了用户在购物车操作中的安全性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1000

1000

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?