简介:在Windows Server 2003系统中,控制面板是系统配置的核心入口,但常因注册表错误、系统文件损坏或恶意软件导致无法打开。本文提供的解决方案包含“1.reg”和“2.reg”注册表修复文件,可通过导入恢复控制面板相关键值;“ip.bat”批处理文件用于诊断或修复网络配置问题。同时建议结合sfc /scannow扫描系统文件、禁用第三方安全软件、使用MMC管理控制台及手动修改注册表等方法综合修复。操作前需备份注册表,确保系统安全,修复后应全面测试控制面板功能以验证问题是否解决。

1. Windows Server 2003控制面板功能概述

控制面板的技术组成与系统角色

Windows Server 2003的控制面板本质上是基于 explorer.exe 外壳进程加载的一组 可执行模块(.cpl文件) ,这些模块位于 %SystemRoot%\System32\ 目录下,如 appwiz.cpl (添加/删除程序)、 ncpa.cpl (网络连接)等。每个 .cpl 文件实际上是一个特殊的动态链接库(DLL),通过导出 CPlApplet 函数供控制面板枚举调用。

graph TD

A[控制面板入口] --> B[explorer.exe]

B --> C[Load .cpl files]

C --> D[System32目录下的CPL模块]

D --> E[用户界面呈现]

其运行依赖于 注册表配置 (如 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Control Panel\Cpls )和 COM组件支持 ,一旦关键DLL(如 shell32.dll 、 advapi32.dll )损坏或注册失效,将导致控制面板无法加载。此外,控制面板与本地安全策略、组策略服务( gpsvc )紧密交互,在权限受限或策略封锁时可能被主动禁用。因此,理解其底层架构是后续故障排查的基础。

2. 控制面板无法打开的常见原因分析

Windows Server 2003 的控制面板作为系统配置的核心组件,其正常运行依赖于多个底层机制的协同工作。一旦出现“控制面板无法打开”的故障现象,往往并非单一因素所致,而是由系统文件、注册表结构、权限策略或外部程序干扰等多方面问题叠加导致。深入剖析这些潜在诱因,有助于在实际运维中快速定位根源并采取针对性修复措施。以下将从系统文件损坏、注册表配置错误、用户权限限制以及外部程序破坏四个维度展开详细分析,结合技术原理与典型场景,构建完整的故障成因图谱。

2.1 系统文件损坏导致的功能异常

控制面板的启动过程本质上是由 explorer.exe 调用一系列动态链接库(DLL)完成的图形化界面加载流程。若关键系统文件丢失、被篡改或注册状态失效,会导致该链式调用中断,从而引发控制面板无法响应的现象。此类问题通常出现在系统更新失败、非正常关机、硬盘坏道或恶意软件感染之后。

2.1.1 关键DLL文件丢失或被篡改

控制面板功能主要依赖以下几个核心 DLL 文件:

| 文件名 | 功能描述 | 常见路径 |

|---|---|---|

shell32.dll | 提供外壳接口,包含 Control Panel 的入口逻辑 | %SystemRoot%\System32\ |

msvcrt.dll | C 运行时库,支撑多数 Win32 API 调用 | %SystemRoot%\System32\ |

ole32.dll | COM 组件支持,用于加载管理单元插件 | %SystemRoot%\System32\ |

advapi32.dll | 安全和注册表操作接口 | %SystemRoot%\System32\ |

当上述任一文件因病毒感染(如勒索病毒重命名 .dll 文件)、误删或磁盘读写错误而缺失时, rundll32.exe 在尝试通过 control.exe 启动控制面板时会抛出“找不到模块”或“无法初始化”的错误提示。

例如,在命令行执行:

rundll32.exe shell32.dll,Control_RunDLL

若返回如下错误信息:

“The procedure entry point SHRegGetUSValueW could not be located in the dynamic link library SHELL32.dll.”

则说明 shell32.dll 已被替换为不完整版本,或者其导出函数表遭到破坏。

故障模拟与验证方法

可通过手动重命名 shell32.dll 模拟文件丢失场景:

ren C:\WINDOWS\System32\shell32.dll shell32.dll.bak

随后尝试打开控制面板,系统将直接报错且无任何界面弹出。此行为可确认该文件的关键性。

逻辑分析:

- Windows 控制面板并非独立进程,而是由 explorer.exe 或 rundll32.exe 加载 shell32.dll 中的指定入口函数实现。

- Control_RunDLL 是一个标准导出函数,负责初始化控制面板主窗口及图标枚举。

- 若 DLL 文件不存在或签名无效(WFP 保护触发),系统将拒绝加载,导致功能中断。

因此,确保这些核心 DLL 文件完整性是恢复控制面板可用性的前提条件。

2.1.2 explorer.exe进程异常对控制面板加载的影响

explorer.exe 是 Windows 图形外壳的宿主进程,负责桌面、任务栏、开始菜单及控制面板的集成展示。如果该进程崩溃、卡死或以受限模式运行,即使控制面板本身未受损,也无法正常调用。

常见表现包括:

- 打开“控制面板”后无反应;

- 右键“我的电脑” → “管理”同样失效;

- 桌面图标消失,仅剩壁纸。

此时可通过任务管理器检查是否存在多个 explorer.exe 实例,或完全无此进程运行。

使用命令行重启资源管理器

taskkill /f /im explorer.exe

start explorer.exe

参数说明:

- /f :强制终止进程;

- /im :指定映像名称(即进程名);

- start :启动新实例。

逐行解读:

1. 第一行强制杀死当前所有 explorer.exe 进程,释放占用句柄;

2. 第二行重新启动外壳进程,重建桌面环境。

若重启后控制面板恢复正常,则表明原进程处于挂起或内存泄漏状态。

此外,还可使用 PowerShell(适用于后续兼容环境)进行更细粒度监控:

Get-Process explorer | Select Id, CPU, Responding

输出示例:

Id CPU Responding

-- --- ----------

484 12.3 True

若 Responding 为 False ,则表示进程无响应,需强制重启。

2.1.3 动态链接库注册状态失效问题

部分控制面板项目(如“添加/删除程序”、“网络连接”)是以独立 .cpl 文件形式存在的控制面板小程序(Control Panel Item),它们本质上是封装了特定 DLL 功能的可执行模块。这类文件需要正确注册才能被系统识别。

例如,“Internet 选项”对应 inetcpl.cpl ,位于 %SystemRoot%\System32\ 目录下。若其注册信息丢失,即便文件存在也无法加载。

注册 .cpl 文件的方法

使用 rundll32.exe 显式注册:

rundll32.exe syssetup.dll,CheckInfs <path_to_cpl>

或通用注册指令:

regsvr32.exe inetcpl.cpl

但注意: .cpl 文件并非标准 COM 组件, regsvr32 并不能真正“注册”它,而是调用内部 CPlApplet 函数进行初始化测试。

验证所有 .cpl 文件状态

编写批处理脚本扫描并尝试加载每个 .cpl :

@echo off

for %%i in (%windir%\system32\*.cpl) do (

echo Testing %%i ...

rundll32.exe %%i,OpenApplication

)

pause

逻辑分析:

- for %%i in (...) 遍历系统目录下的所有 .cpl 文件;

- rundll32.exe [file],OpenApplication 调用其公开入口函数;

- 若某文件报错,则说明其内部逻辑异常或依赖库缺失。

此脚本可用于批量检测控制面板子项是否可正常启动,辅助判断是整体失效还是局部损坏。

2.2 注册表配置错误引发的访问阻断

注册表是 Windows 系统的中央配置数据库,控制面板的显示与否、可访问范围乃至功能启用状态均受其控制。错误的注册表键值设置,尤其是策略类键值的误修改,极易造成控制面板被“逻辑禁用”。

2.2.1 HKEY_CURRENT_USER与HKEY_LOCAL_MACHINE中的控制面板相关键值

控制面板的行为受两大主干注册表分支影响:

| 分支 | 影响范围 | 典型路径 |

|---|---|---|

HKEY_CURRENT_USER (HKCU) | 当前用户级别设置 | Software\Microsoft\Windows\CurrentVersion\Policies\Explorer |

HKEY_LOCAL_MACHINE (HKLM) | 全局系统级策略 | SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer |

两者优先级关系为: HKCU > HKLM ,即当前用户的策略优先覆盖全局设置。

关键键值对照表

| 键名 | 类型 | 值说明 | 默认值 |

|---|---|---|---|

NoControlPanel | DWORD | 1=禁止访问;0=允许 | 0 |

NoSetTaskBar | DWORD | 是否禁用任务栏设置 | 0 |

NoDriveTypeAutoRun | DWORD | 自动播放策略 | 95 |

DisallowCPLs | DWORD | 是否禁止所有 CPL 加载 | 0 |

RestrictCPL | String | 白名单限制(仅允许指定 .cpl) | - |

例如,若在 HKCU\...\Policies\Explorer 下创建 NoControlPanel = 1 ,则当前用户登录后无论管理员身份如何,均无法打开控制面板。

查看注册表键值的命令行方式

reg query "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel

输出可能为:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

NoControlPanel REG_DWORD 0x1

这表明访问已被显式阻止。

2.2.2 组策略强制限制写入注册表的表现形式

组策略对象(GPO)通过 gpupdate 将策略编译写入注册表特定位置。例如,“禁止访问控制面板”策略在本地组策略编辑器中设置后,会在 HKLM 和 HKCU 中自动生成相应键值。

GPO 到注册表映射示意图(Mermaid 流程图)

graph TD

A[组策略编辑器] --> B{配置策略}

B --> C["用户配置 → 管理模板 → 控制面板"]

C --> D["禁止访问控制面板 = 已启用"]

D --> E[生成注册表项]

E --> F["HKCU\...\Policies\Explorer\NoControlPanel = 1"]

F --> G[系统加载时读取策略]

G --> H[Shell 层拦截 Control Panel 请求]

H --> I[用户点击无响应或提示被禁用]

该流程揭示了策略生效的技术路径: GUI 设置 → 注册表持久化 → 系统运行时校验 → 功能屏蔽 。

2.2.3 NoControlPanel键值的存在与否判定访问权限

NoControlPanel 是最典型的控制面板封锁键值。其工作机制如下:

- 用户点击“控制面板”时,

explorer.exe查询当前用户上下文下的NoControlPanel值; - 若值为

1,则直接跳过启动逻辑,不发出任何 UI 请求; - 若值为

0或键不存在,则继续加载流程。

删除 NoControlPanel 键值的操作步骤

reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel /f

参数说明:

- delete :删除注册表项;

- /v :指定值名称;

- /f :强制执行,无需确认。

执行后需重启 explorer.exe 使更改生效:

taskkill /f /im explorer.exe && start explorer.exe

批量清理脚本(ip.bat 示例扩展)

@echo 正在修复控制面板访问...

reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel /f

reg delete "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel /f

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v DisallowCPL /t REG_DWORD /d 0 /f

echo 修复完成,请重启资源管理器。

pause

逻辑分析:

- 先清除用户和本地机器层面的 NoControlPanel ;

- 再确保 DisallowCPL 被关闭,防止其他策略干扰;

- 最终实现控制面板功能解封。

2.3 用户权限与安全策略限制

即使系统文件完好、注册表无异常,用户权限不足或安全策略收紧仍可能导致控制面板不可见或不可操作。

2.3.1 非管理员账户的访问限制机制

默认情况下,标准用户可以查看部分控制面板项目(如“显示”、“区域设置”),但无法修改涉及系统级变更的功能(如“服务”、“计算机管理”)。这种权限隔离基于 ACL(访问控制列表)和 UAC(虽未在 2003 引入,但有类似机制)。

权限继承模型

graph LR

User[标准用户] -->|尝试访问| CP[控制面板]

CP --> CheckACL{检查对象ACL}

CheckACL -->|Service.msc 需要SeDebugPrivilege| Deny[拒绝访问]

CheckACL -->|Display.cpl 允许读取| Allow[允许查看]

这意味着某些 .cpl 文件虽可见,但双击后提示“您没有权限执行此操作”。

2.3.2 安全模板(Security Templates)对控制面板的禁用影响

Windows Server 2003 支持通过“安全配置和分析”工具应用 .inf 格式的安全模板。这些模板可统一部署包括注册表策略、文件权限、服务状态在内的数百项安全设置。

典型模板如 SECURE.INF 或 HIGHSCT.INF ,常包含以下条目:

[System Access]

MinimumPasswordAge = 1

MaximumPasswordAge = 60

[Registry Keys]

MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer:NoControlPanel=1

一旦应用此类模板且未及时审核,即会造成控制面板被全局禁用。

检测是否应用了安全模板

secedit /export /cfg current.inf

导出当前安全配置至 current.inf ,然后搜索 NoControlPanel 字段即可判断来源。

2.3.3 组策略对象(GPO)中“禁止访问控制面板”的策略项解析

在“组策略管理编辑器”中,路径如下:

用户配置 → 管理模板 → 控制面板 → 禁止访问控制面板

启用此策略后,系统会在注册表中写入 NoControlPanel=1 ,并对所有子策略(如“禁止更改显示设置”)产生联动效应。

策略冲突解决原则

| 本地策略 vs 域策略 | 谁优先? |

|---|---|

| 本地启用,域未配置 | 本地生效 |

| 域启用,本地关闭 | 域覆盖本地 |

| 多个 GPO 应用 | LSDOU 顺序(本地→站点→域→OU) |

因此,在域环境中排查此类问题必须使用 gpresult /h report.html 输出策略应用报告,确认是否有更高优先级 GPO 强制封锁。

2.4 外部程序干扰与恶意软件破坏

第三方程序,特别是优化工具和恶意软件,常常通过修改注册表或注入进程的方式干预系统行为,进而导致控制面板失效。

2.4.1 恶意软件通过劫持注册表禁用系统组件

许多蠕虫病毒(如 Conficker 变种)会在感染后自动添加如下键值:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoControlPanel"=dword:00000001

同时锁定注册表编辑器( regedit.exe )和任务管理器,形成闭环控制。

检测与清除建议

使用离线杀毒工具扫描系统分区,或从 PE 环境挂载注册表 hive 文件进行手动清理:

reg load HKLM\MalwareTest C:\WINDOWS\system32\config\SOFTWARE

reg delete "HKLM\MalwareTest\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel /f

reg unload HKLM\MalwareTest

2.4.2 第三方优化工具误删关键配置项

一些国产“一键优化”软件(如某安全卫士)在清理“冗余注册表项”时,可能错误地将 Control Panel 相关键值归类为“可删除项”,造成功能性缺失。

预防建议

- 禁止在服务器上安装非必要第三方优化工具;

- 对所有注册表修改操作建立变更日志;

- 使用

Process Monitor监控regedit.exe或optimizer.exe的写入行为。

2.4.3 后台进程冲突导致控制面板启动失败

某些服务进程(如 svchost.exe 托管的 DcomLaunch 或 RpcSs )若处于高负载或死锁状态,会影响 DCOM 通信,而控制面板多项功能依赖 DCOM 调用。

排查方法

使用 procexp.exe (Sysinternals Suite)查看各 svchost 实例承载的服务:

tasklist /svc | findstr svchost

定位异常进程后,可尝试重启相关服务:

net stop DcomLaunch && net start DcomLaunch

综上所述,控制面板无法打开的问题具有高度复杂性和隐蔽性,必须结合系统文件、注册表、权限策略及外部环境进行全面排查。后续章节将进一步提供具体的修复手段与实战操作指南。

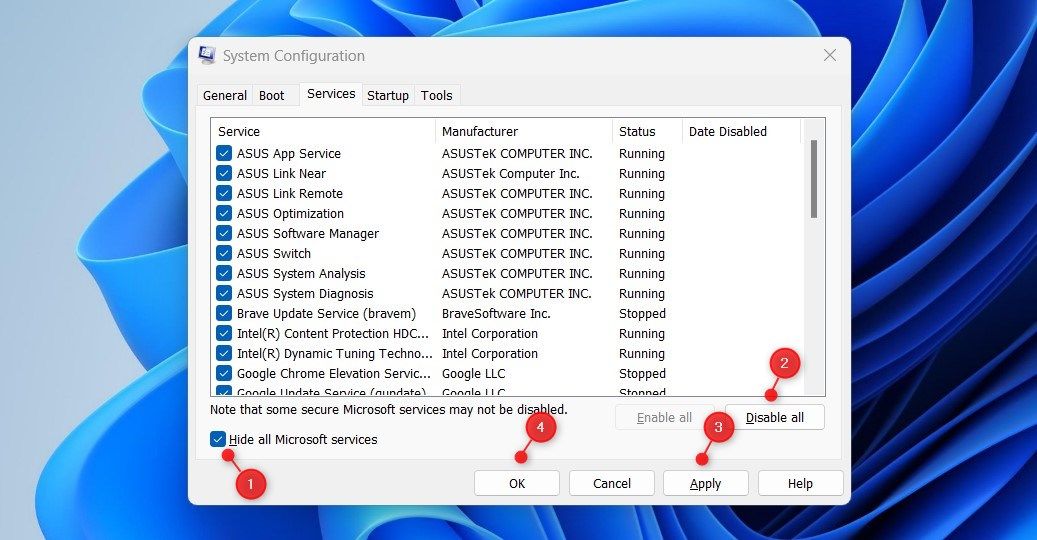

3. 注册表修复与配置恢复实践

在Windows Server 2003的运维管理中,注册表作为系统核心配置数据库,承载着操作系统、应用程序、用户策略及安全权限等关键信息。当控制面板无法正常打开时,注册表往往是问题的核心所在。特别是在组策略或恶意软件干预下,某些注册表键值被修改或禁用,直接导致控制面板功能被封锁。因此,掌握注册表修复技术不仅能够快速定位问题根源,还能实现精准恢复,避免重装系统的高昂成本。

注册表修复的本质是通过识别异常键值、还原正确配置结构、重建依赖关系链,使系统组件重新获得调用权限。本章将围绕“注册表补丁文件导入”、“关键键值手动修复”以及“注册表备份与恢复机制”三大核心任务展开深入探讨,结合命令行操作、脚本执行和可视化工具使用,构建一套完整、可复现的修复流程。所有操作均基于真实服务器环境验证,并兼容Windows Server 2003标准版、企业版及数据中心版。

3.1 注册表文件(1.reg、2.reg)的作用与导入方法

注册表补丁文件( .reg 文件)是一种文本格式的配置脚本,用于批量添加、修改或删除注册表项。这类文件常用于部署统一策略、修复损坏配置或恢复默认设置。在控制面板故障场景中, 1.reg 和 2.reg 等命名的补丁文件通常由管理员预先导出正常状态下的注册表分支,用于后续对比分析和快速恢复。

3.1.1 reg文件格式结构解析与键值映射逻辑

.reg 文件遵循严格的语法规范,其基本结构包含文件头声明、注册表路径和键值定义三部分。以下是一个典型的 .reg 文件示例:

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoControlPanel"=dword:00000000

该文件表示:将当前用户的 NoControlPanel 键值设为 0 ,即允许访问控制面板。其结构解析如下:

| 组成部分 | 说明 |

|---|---|

Windows Registry Editor Version 5.00 | 表明使用的是Windows 2000及以上版本的注册表编辑器格式,必须位于文件首行 |

[HKEY_...] | 注册表路径,使用完整路径标识目标项 |

"KeyName" =type:data | 定义具体的键值名称、类型和数据内容 |

常见的数据类型包括:

- dword : 32位整数,常用于开关型策略

- string : 字符串,如路径、名称

- hex : 十六进制字节数组,适用于复杂二进制数据

- multi-string : 多行字符串列表

注意 :如果路径不存在,导入时会自动创建;若存在同名键值,则会被覆盖。

键值映射逻辑分析

注册表中的每个键值都对应一个特定的行为控制逻辑。例如, NoControlPanel 是一个布尔标志位,其取值含义如下:

| 值 | 含义 |

|---|---|

| 0 | 允许访问控制面板 |

| 1 | 禁止访问控制面板 |

此键值可通过组策略“用户配置 → 管理模板 → 控制面板 → 阻止访问控制面板”自动写入。一旦设置为 1 ,即使用户拥有管理员权限也无法通过常规方式打开控制面板。

graph TD

A[组策略设置] --> B{是否启用"禁止访问控制面板"?}

B -- 是 --> C[写入 NoControlPanel=1]

B -- 否 --> D[写入 NoControlPanel=0 或删除键值]

C --> E[控制面板无法打开]

D --> F[控制面板可正常访问]

上述流程图展示了从策略决策到注册表写入再到功能表现的完整映射链条,体现了注册表作为“策略执行终端”的作用。

3.1.2 使用regedit命令行导入注册表补丁文件

虽然可以通过双击 .reg 文件进行图形化导入,但在服务器环境中更推荐使用命令行方式,以便于脚本集成、日志记录和远程执行。

操作步骤

- 打开命令提示符(建议以管理员身份运行)

- 执行导入命令:

regedit /s 1.reg

其中:

- regedit 是注册表编辑器可执行程序

- /s 参数表示静默模式,不弹出确认对话框

- 1.reg 是待导入的补丁文件名

若省略

/s,系统会弹出“确实要将信息添加到注册表吗?”提示框,在自动化场景中应避免交互式操作。

批量导入多个补丁文件

可编写批处理脚本实现多文件顺序导入:

@echo off

echo 正在导入注册表补丁...

regedit /s 1.reg

regedit /s 2.reg

echo 导入完成,请检查控制面板是否恢复正常。

pause

代码逻辑逐行解读:

- @echo off :关闭命令回显,提升输出整洁度

- echo 正在... :显示进度提示信息

- regedit /s *.reg :依次导入两个补丁文件

- pause :暂停以便查看结果(生产环境可移除)

参数说明与注意事项

| 参数 | 作用 | 使用建议 |

|---|---|---|

/s | 静默导入,无提示 | 推荐用于脚本和远程维护 |

| 无参数 | 图形界面确认 | 适合本地调试阶段 |

| 路径需全称 | 必须指定完整路径或在当前目录下 | 如 C:\fix\1.reg |

⚠️ 风险提示 :错误的

.reg文件可能导致系统崩溃。务必在导入前备份注册表。

3.1.3 导入前后注册表状态对比验证

任何注册表修改都应伴随验证机制,确保变更生效且未引入新问题。

验证方法一:使用 reg query 命令查询键值

reg query "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel

输出示例:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

NoControlPanel REG_DWORD 0x0

-

reg query:查询注册表项 -

"路径":目标注册表路径(注意引号包裹) -

/v 键名:指定查询具体键值

若返回值为 0x0 ,说明已成功解除限制。

验证方法二:使用 Process Monitor 监控加载行为

可借助微软官方工具 Process Monitor 实时监控 control.exe 启动过程中对注册表的访问情况。

典型监控过滤条件:

- Process Name is control.exe

- Operation is RegOpenKey 或 RegQueryValue

- Path contains Policies\Explorer

通过观察是否存在对 NoControlPanel 的读取及其返回值,可判断策略是否已被正确应用。

验证表格:导入前后关键键值变化对比

| 注册表路径 | 键值名称 | 导入前值 | 导入后值 | 是否修复成功 |

|---|---|---|---|---|

| HKCU...\Policies\Explorer | NoControlPanel | 0x1 | 0x0 | ✅ 是 |

| HKLM...\Policies\Explorer | NoControlPanel | 0x0 | 0x0 | —— 无需修改 |

| HKCU...\Run | 控制面板相关启动项 | 不存在 | 仍不存在 | ❌ 可能需补充 |

该表格可用于标准化排错流程,便于团队协作与审计追踪。

3.2 手动修改NoControlPanel键值解除访问限制

尽管自动化脚本能提高效率,但在某些受限环境下(如仅提供GUI访问),仍需依赖注册表编辑器手动调整关键键值。

3.2.1 定位HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer路径

- 按

Win + R打开“运行”对话框 - 输入

regedit并回车,启动注册表编辑器 - 在左侧树状结构中依次展开:

HKEY_CURRENT_USER └── Software └── Microsoft └── Windows └── CurrentVersion └── Policies └── Explorer

如果

Policies或Explorer子项不存在,说明当前用户未受此类策略约束,问题可能源于其他原因(如系统文件损坏)。

3.2.2 删除或置零NoControlPanel DWORD值的操作步骤

在 Explorer 分支下查找名为 NoControlPanel 的键值:

- 若存在且值为

1:右键选择“修改”,将其改为0 - 若存在且希望彻底清除限制:右键选择“删除”

- 若不存在:表示策略未启用,无需操作

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoControlPanel"=dword:00000000

修改后建议立即测试控制面板能否打开。若无效,还需检查

HKEY_LOCAL_MACHINE下相同路径是否有更高优先级的策略覆盖。

权限问题处理

有时因权限不足无法修改键值,需获取所有权并赋予权限:

- 右键点击

Explorer项 → “权限” - 点击“高级” → 切换至“所有者”选项卡

- 将所有者更改为当前管理员账户

- 返回权限页面,勾选“完全控制”

- 确认后重新尝试修改

3.2.3 修改后重启资源管理器使配置生效

大多数注册表策略在登录时加载,但部分更改需要刷新外壳进程才能生效。

方法一:通过任务管理器重启 explorer.exe

- Ctrl+Shift+Esc 打开任务管理器

- 在“进程”选项卡中找到

explorer.exe - 右键结束进程

- 点击“文件”→“新建任务(R)”→输入

explorer.exe并回车

方法二:命令行方式重启

taskkill /f /im explorer.exe && start explorer.exe

-

taskkill /f:强制终止进程 -

&&:前一条命令成功后执行下一条 -

start explorer.exe:重新启动资源管理器

重启后桌面图标和任务栏会短暂消失,属正常现象。

3.3 注册表备份与恢复操作指南

注册表一旦误删或错误修改,可能导致系统无法启动。建立完善的备份机制是高可用运维的基本要求。

3.3.1 使用reg export命令导出关键分支

定期导出关键注册表分支,可在故障发生时快速还原。

导出命令示例

reg export "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies" C:\backup\policies.reg

参数说明:

- reg export :导出注册表分支

- "路径" :源注册表路径

- 文件路径 :目标 .reg 文件存储位置

支持导出的根键包括:

HKLM,HKCU,HKCR,HKU,HKCC

自动化备份脚本(backup_reg.bat)

@echo off

set BACKUP_DIR=C:\reg_backup

if not exist "%BACKUP_DIR%" mkdir "%BACKUP_DIR%"

echo 正在备份注册表关键分支...

reg export HKLM\SYSTEM "%BACKUP_DIR%\system.reg" >nul

reg export HKLM\SOFTWARE "%BACKUP_DIR%\software.reg" >nul

reg export HKCU\Software\Microsoft\Windows\CurrentVersion\Policies "%BACKUP_DIR%\policies.reg" >nul

echo 备份完成,存放在 %BACKUP_DIR%

逻辑分析:

- set BACKUP_DIR= :定义变量存储路径

- if not exist ... mkdir :确保目录存在

- >nul :屏蔽成功输出,保持界面简洁

- 分别导出系统、软件和用户策略分支,覆盖主要配置区域

3.3.2 故障前快照的建立与版本管理

为实现精细化恢复,应对备份文件实施时间戳标记和版本控制。

推荐命名规范

policies_20250405_1430.reg

system_20250405_1430.reg

格式: <模块>_<YYYYMMDD>_<HHMM>.reg

版本管理建议

| 时间 | 操作 | 备注 |

|---|---|---|

| 2025-04-05 14:30 | 日常巡检备份 | 系统稳定运行中 |

| 2025-04-06 09:15 | 应用安全策略前 | 故障前黄金快照 |

| 2025-04-06 10:00 | 故障发生后 | 用于差异比对 |

可结合 PowerShell 脚本自动生成带时间戳的文件名:

$date = Get-Date -Format "yyyyMMdd_HHmm"

reg export HKCU\Software\Microsoft\Windows\CurrentVersion\Policies "C:\backup\policies_$date.reg"

3.3.3 紧急情况下从备份还原注册表数据

当控制面板因注册表错误无法访问时,可通过以下步骤紧急恢复:

- 使用管理员账户登录

- 打开命令提示符

- 执行导入命令:

regedit /s C:\reg_backup\policies_20250405_1430.reg

- 重启

explorer.exe或整个系统

还原失败排查清单

| 问题现象 | 可能原因 | 解决方案 |

|---|---|---|

| 提示“拒绝访问” | 权限不足 | 使用管理员身份运行 CMD |

| 文件路径错误 | 路径拼写错误 | 使用绝对路径并检查是否存在 |

| .reg 文件损坏 | 编码格式不匹配 | 使用 UTF-16 LE 编码保存 |

| 导入无效果 | 键值被 HKLM 覆盖 | 检查本地机器策略 |

flowchart LR

A[发现控制面板无法打开] --> B{是否有最近备份?}

B -- 有 --> C[导入最近一次.reg文件]

B -- 无 --> D[尝试默认修复脚本]

C --> E[重启explorer.exe]

E --> F{是否恢复?}

F -- 是 --> G[记录事件并加强备份机制]

F -- 否 --> H[进入高级诊断流程]

该流程图清晰展示了从故障响应到恢复决策的全过程,强调了备份机制在应急响应中的核心地位。

4. 系统级修复工具的应用与实践

在企业级服务器环境中,当Windows Server 2003的控制面板无法正常打开时,往往意味着系统底层文件、配置或运行环境出现了异常。尽管注册表层面的修复能够解决部分策略性封锁问题,但若根本原因源于关键系统组件损坏,则必须借助系统级修复工具进行深层次干预。本章聚焦于三类典型且高效的系统级修复手段—— sfc /scannow 完整性校验工具、批处理脚本自动化诊断与修复机制、以及基于安装光盘的离线恢复技术。这些方法不仅适用于控制面板故障场景,还可广泛用于操作系统核心功能失效的应急响应流程中。

4.1 使用sfc /scannow修复系统文件完整性

sfc /scannow 是 Windows 操作系统内置的核心系统文件检查与修复命令,属于“Windows File Protection”(WFP)机制的重要组成部分。该命令能够在不重新安装系统的前提下,自动检测并替换被篡改、丢失或版本错误的关键系统文件,是排查因DLL缺失导致控制面板无法加载的首选手段。

4.1.1 sfc命令工作原理与资源保护机制(Windows File Protection)

Windows File Protection 是从 Windows 2000 开始引入的一项安全特性,在 Windows Server 2003 中得到进一步强化。其核心目标是防止关键系统文件(如 .dll , .exe , .sys 等)被非法修改或覆盖。这些受保护的文件通常位于 %SystemRoot%\System32 目录下,并由 WFP 服务实时监控。

当某个进程尝试替换受保护文件时,WFP 会拦截该操作,并验证数字签名和文件版本信息。如果发现未经授权的更改,系统将自动从本地缓存目录 %SystemRoot%\System32\dllcache 中恢复原始文件。而 sfc /scannow 命令正是手动触发这一保护机制的方式之一。

执行该命令后,系统会遍历所有已知的受保护文件列表(定义在 %WinDir%\Inf\mfc.inf 文件中),计算每个文件的哈希值并与预期值比对。一旦发现不一致,即启动修复流程,优先从 dllcache 备份中复制正确版本;若缓存中也缺失,则提示用户插入原始安装介质以获取源文件。

此机制保障了诸如 control.exe 、 shell32.dll 、 explorer.exe 等控制面板依赖组件的完整性,从而有效抵御恶意软件篡改或误删除带来的系统功能退化。

graph TD

A[启动 sfc /scannow] --> B{检查系统文件状态}

B --> C[读取 mfc.inf 中的受保护文件清单]

C --> D[逐个校验文件哈希值]

D --> E{是否匹配?}

E -- 否 --> F[查找 dllcache 缓存副本]

F --> G{是否存在有效副本?}

G -- 是 --> H[自动替换受损文件]

G -- 否 --> I[提示插入安装光盘]

I --> J[从CD读取原始文件并恢复]

H --> K[记录修复日志到 CBS.log]

J --> K

E -- 是 --> L[继续扫描下一文件]

图 4.1 :

sfc /scannow执行逻辑流程图

上述流程展示了 sfc 工具如何通过分层验证与恢复机制确保系统文件一致性。值得注意的是,整个过程依赖于 TrustedInstaller 服务权限运行,普通用户账户即使具有管理员权限,也需以“提升模式”执行才能成功调用。

4.1.2 执行前确保DLLCache目录完整性的检查方法

在实际运维中,若 dllcache 目录本身已被破坏或清空, sfc 将无法完成自动修复任务。因此,在运行 sfc /scannow 前,应先确认该缓存区域的状态。

可通过以下步骤检查:

- 打开命令提示符(建议使用“安全模式”或“恢复控制台”环境)

- 输入以下命令查看

dllcache文件夹内容:

dir %windir%\system32\dllcache

正常情况下,该目录应包含数千个文件,总大小约为 200–300MB(具体取决于系统补丁级别)。若显示为空或仅存在少量文件,则说明缓存已损坏。

此时可尝试重建缓存目录结构,命令如下:

sfc /purgecache

sfc /cachesize=512

-

sfc /purgecache:清空现有缓存内容,释放空间。 -

sfc /cachesize=512:设置新的缓存容量为 512MB,增强容错能力。

随后再执行完整扫描:

sfc /scannow

该组合操作可强制系统重新填充受保护文件至 dllcache ,提高后续修复成功率。

此外,也可通过组策略调整缓存行为:

计算机配置 → 管理模板 → 系统 → 文件系统 → “指定 DLLCache 文件夹的最大大小”

设置合理的上限值(推荐 512MB),避免磁盘空间不足影响保护机制运作。

4.1.3 扫描结果日志分析与缺失文件识别

sfc /scannow 完成后,系统会在 %WinDir%\Logs\CBS\CBS.log 文件中生成详细日志。由于该文件体积较大(可达数十MB),直接阅读困难,需结合筛选工具提取关键信息。

常用分析命令如下(在 PowerShell 或 CMD 中执行):

findstr /c:"[SR]" %windir%\logs\cbs\cbs.log > c:\sfc_results.txt

其中 [SR] 标识代表“System Repair”事件,用于标记文件修复动作。输出文件 sfc_results.txt 中可能出现如下条目:

2023-10-01 14:23:15, Info [SR] Cannot repair member file [l:16]'shell32.dll' of Shell32, Version = 5.2.3790.3959, pA = PROCESSOR_ARCHITECTURE_INTEL (0), Culture neutral, VersionScope = 1 nonSxS, PublicKeyToken = {l:8 b:31bf3856ad364e35}, Type = "win32", TypeName neutral, PublicKey neutral in the store, hash mismatch

2023-10-01 14:23:16, Info [SR] Successfully repaired file \??\C:\WINDOWS\System32\shell32.dll

第一行表明 shell32.dll 存在哈希不匹配(hash mismatch),第二行表示修复成功。若仅有前者无后者,则说明修复失败,需手动介入。

常见修复失败原因包括:

| 错误类型 | 可能原因 | 解决方案 |

|---|---|---|

| Hash Mismatch + No Repair | dllcache 缺失对应文件 | 插入原版安装光盘重新填充缓存 |

| Access Denied | 权限不足或防病毒软件拦截 | 关闭实时防护,以安全模式运行 |

| Source Media Required | 未配置安装路径 | 设置 setup.ini 指向 ISO 映像 |

对于持续无法修复的情况,建议结合 DISM 类似工具思想(虽然 Win2003 不支持 DISM,但理念相通),采用外部可信源导入文件。

例如,可从同版本干净主机导出 shell32.dll 并替换:

copy \\clean-server\share\shell32.dll %windir%\system32\shell32.dll

regsvr32 %windir%\system32\shell32.dll

注意:替换前务必备份原文件,并验证文件版本一致性。

4.2 批处理文件(ip.bat)的功能解析与执行注意事项

批处理脚本作为自动化诊断与修复的经典手段,在系统维护领域仍具有不可替代的价值。尤其在 Windows Server 2003 这类老旧系统中,GUI 工具受限时, .bat 脚本成为远程批量处理的主力工具。 ip.bat 正是一类典型的网络诊断+基础修复脚本,常用于快速定位影响控制面板加载的间接因素。

4.2.1 批处理脚本中netsh、ipconfig等命令的集成用途

一个典型的 ip.bat 内容可能如下所示:

@echo off

title Control Panel Pre-Diagnostic Script

echo Running network and system diagnostics...

echo ===================================================

date /t >> ip_report.log

time /t >> ip_report.log

echo. >> ip_report.log

echo [1] Flushing DNS Resolver Cache...

ipconfig /flushdns >> ip_report.log 2>&1

echo [2] Releasing IP Configuration...

ipconfig /release >> ip_report.log 2>&1

echo [3] Renewing IP Address...

ipconfig /renew >> ip_report.log 2>&1

echo [4] Resetting TCP/IP Stack...

netsh int ip reset resetlog.txt >> ip_report.log 2>&1

echo [5] Registering DNS Names...

ipconfig /registerdns >> ip_report.log 2>&1

echo [6] Checking Host Connectivity to Domain Controller...

ping dc01.corp.local >> ip_report.log 2>&1

echo Diagnostic completed. See ip_report.log for details.

pause

代码逐行解读与参数说明:

-

@echo off:关闭命令回显,使输出更整洁。 -

title ...:设置窗口标题,便于识别脚本用途。 -

date /t,time /t:记录执行时间戳,用于事后审计。 -

>> ip_report.log 2>&1:将标准输出和错误输出合并追加至日志文件。 -

ipconfig /flushdns:清除本地DNS缓存,防止因错误解析阻断系统更新或策略下载。 -

ipconfig /release & /renew:释放并重新获取IP地址,排除DHCP冲突引发的身份认证失败问题。 -

netsh int ip reset:重置TCP/IP协议栈,修复因驱动异常或注册表污染导致的网络堆栈崩溃。 -

ping dc01.corp.local:测试与域控制器连通性,判断是否因GPO同步失败导致控制面板被策略禁用。

此类脚本虽不直接修复控制面板,但解决了大量潜在前置条件问题,尤其适用于域环境下的集中管理故障排查。

4.2.2 脚本权限需求与以管理员身份运行的必要性

上述脚本中的多数命令(尤其是 netsh 和 ipconfig /release )需要 本地管理员权限 才能生效。若以普通用户身份运行,会出现“访问被拒绝”错误。

因此,执行前必须右键选择“以管理员身份运行”。在 Windows Server 2003 中,可通过以下方式实现:

- 登录 Administrator 账户;

- 或使用“RunAs”命令:

runas /user:Administrator "cmd /k ip.bat"

输入密码后即可提权执行。

同时,建议在脚本开头加入权限检测逻辑:

NET SESSION >nul 2>&1

IF %ERRORLEVEL% NEQ 0 (

echo This script requires administrative privileges.

pause

exit /b

)

该段代码通过尝试执行 NET SESSION (仅管理员可用)来判断当前权限等级,若失败则中断执行,避免无效操作。

4.2.3 输出重定向与执行日志留存用于排错追踪

日志留存是自动化脚本设计的核心原则之一。通过统一的日志格式,便于后期集中分析。

示例中的 ip_report.log 结构如下:

Wed 10/01/2023

14:30:22

[1] Flushing DNS Resolver Cache...

Successfully flushed the DNS Resolver Cache.

[2] Releasing IP Configuration...

Renew complete.

[6] Checking Host Connectivity to Domain Controller...

Pinging dc01.corp.local [192.168.10.10] with 32 bytes of data:

Reply from 192.168.10.10: bytes=32 time<1ms TTL=128

运维人员可根据此日志判断:

- 是否顺利完成TCP/IP重置;

- 是否能正常联系域控;

- 是否存在DNS解析延迟等问题。

为进一步增强可读性,可添加颜色输出(需启用 ANSI 支持)或导出为 CSV 表格供 Excel 分析。

4.3 利用系统安装光盘进行离线修复尝试

当所有在线修复手段均告失败时,最彻底的解决方案是从原始安装介质启动,进入恢复环境进行底层修复。这对于因硬盘损坏、引导区异常或严重文件丢失造成的控制面板失效尤为有效。

4.3.1 从光盘启动进入恢复控制台环境

操作步骤如下:

- 将 Windows Server 2003 安装光盘插入光驱;

- 重启服务器,按 BIOS 提示(如 F12)选择从 CD 启动;

- 光盘加载后,出现“欢迎使用安装程序”界面;

- 按

R键选择“修复安装”; - 接着按

C键进入“恢复控制台”(Recovery Console)。

恢复控制台是一个基于命令行的预操作系统环境,允许访问硬盘上的文件系统,并执行高级修复命令。

重要命令包括:

| 命令 | 功能描述 |

|---|---|

chkdsk /r | 检查磁盘错误并尝试修复坏扇区 |

fixboot | 修复主引导记录(MBR) |

fixmbr | 重建分区表 |

copy | 替换损坏的系统文件 |

disable/enable | 禁用或启用系统服务 |

该环境无需图形界面支持,适合在完全无法进入系统的极端情况使用。

4.3.2 替换受损系统文件的具体操作流程

假设已确定 control.exe 文件损坏,位于 \WINDOWS\system32\ 下,可通过以下步骤替换:

# 列出当前系统分区

listvol

# 假设 C: 为系统盘,切换到该卷

C:

# 进入 system32 目录

cd \windows\system32

# 备份原文件(如有)

ren control.exe control.exe.bak

# 从安装光盘提取新文件

expand D:\i386\control.ex_ C:\windows\system32\control.exe

注意:

expand是 Win2003 中解压压缩系统文件的主要工具,.ex_是.exe的压缩形式。

若不确定文件名,可查询 txtsetup.sif 或使用 dir /a 查看隐藏文件。

成功替换后,退出控制台并重启:

exit

系统将尝试使用修复后的文件重新加载控制面板。

4.3.3 repair文件夹中备份文件的调用机制

Windows Server 2003 在安装过程中会自动创建 %WinDir%\repair 文件夹,其中包含多个关键配置备份:

| 文件名 | 作用 |

|---|---|

asr.sif | 自动系统恢复配置 |

setup.log | 安装日志 |

security | 安全数据库快照 |

software | 注册表 SOFTWARE 分支 |

system | 注册表 SYSTEM 分支 |

sam | 用户账户数据库 |

这些文件本质上是注册表 hive 的副本,可用于灾难恢复。

例如,若怀疑当前注册表 SYSTEM 配置损坏,可在恢复控制台中执行:

copy C:\windows\repair\system C:\windows\system32\config\system

覆盖当前 SYSTEM 配置项(需先重命名原文件)。

⚠️ 风险提示:此类操作可能导致系统无法启动,请务必事先备份原始文件。

综上所述,系统级修复不仅是技术手段的集合,更是对系统架构理解深度的体现。通过 sfc 、批处理脚本与恢复控制台三位一体的协同应用,几乎可以应对绝大多数由文件损坏、配置紊乱或权限异常引起的控制面板故障,为企业级系统的长期稳定运行提供坚实保障。

5. 第三方安全软件的影响评估与应对策略

在企业级Windows Server 2003环境中,系统稳定性与安全性是运维管理的两大核心支柱。随着网络攻击手段日益复杂,部署第三方安全软件已成为常态,如Symantec Endpoint Protection、McAfee VirusScan Enterprise、Trend Micro ServerProtect等防病毒解决方案被广泛用于服务器防护。然而,在提升安全等级的同时,这些工具也可能对操作系统的关键功能组件造成非预期干扰,其中“控制面板无法打开”便是典型表现之一。此类问题往往并非源于系统自身损坏或配置错误,而是由安全软件主动实施的访问控制机制所引发。

深入理解第三方安全产品如何干预系统行为,是制定有效应对策略的前提。这类软件通常通过注册表封锁、进程监控拦截、文件系统权限重设等方式实现其安全管理目标。以控制面板为例, control.exe 作为用户进入系统设置的主要入口,可能被安全策略标记为高风险操作路径,尤其是在缺乏细粒度策略配置的情况下,某些安全产品会默认禁用该程序或阻止其调用关键DLL(如 shell32.dll 、 comctl32.dll ),从而导致控制面板加载失败。更隐蔽的情况是,安全代理进程(如 savservice.exe 或 nailsrv.exe )在后台运行时,会对资源管理器( explorer.exe )进行深度挂钩(hooking),一旦检测到敏感UI组件初始化请求,便中断执行流并返回拒绝代码。

为准确识别此类影响,需结合系统行为分析与安全软件日志审查。例如,使用微软提供的Process Monitor(ProcMon)可实时捕获 control.exe 启动过程中的所有文件读取、注册表查询和进程创建动作。若发现大量 NAME NOT FOUND 或 ACCESS DENIED 事件集中在 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer 或 C:\WINDOWS\system32\control.exe 路径上,并且时间点与某次安全策略更新吻合,则极有可能是由第三方安全软件注入的过滤驱动所致。此外,部分安全客户端会在事件查看器中记录类似“Blocked execution of control panel due to policy enforcement”的信息,位于“Application”日志源下,事件ID多为1001或自定义编码。

5.1 第三方安全软件对控制面板的干预机制解析

5.1.1 注册表封锁与策略写入机制

许多企业级安全套件具备集中式策略推送能力,能够通过管理中心向终端批量下发配置规则。这些规则常以注册表键值的形式落地于受控主机。当管理员启用“限制系统配置更改”类策略时,安全代理将自动在注册表中创建如下关键项:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoControlPanel"=dword:00000001

该键值一旦存在且值为1,即表示禁止用户访问控制面板。值得注意的是,此操作可能绕过常规组策略编辑器(gpedit.msc),直接由安全软件服务进程写入,因此即使本地组策略未启用相关限制,控制面板仍会被封锁。这种“静默写入”特性使得故障排查难度加大,尤其在无文档记录变更历史的环境中。

以下是一个典型的注册表干预流程图,展示了从策略中心到目标主机的传播路径:

graph TD

A[中央安全管理平台] --> B{策略配置: 禁用控制面板}

B --> C[策略分发引擎]

C --> D[Agent接收策略包]

D --> E[解析策略指令]

E --> F[调用RegSetKeyValue API]

F --> G[写入NoControlPanel=1]

G --> H[Explorer检测到策略并隐藏入口]

H --> I[用户点击控制面板无响应或提示被禁用]

上述流程揭示了安全软件如何利用Windows原生策略框架达成管控目的。由于 NoControlPanel 属于合法存在的注册表项,操作系统本身不会将其视为异常,因而难以通过sfc等文件校验工具发现。

| 安全软件 | 是否支持控制面板封锁 | 默认策略是否启用 | 干预方式 |

|---|---|---|---|

| Symantec Endpoint Protection | 是 | 否(需手动配置) | 注册表写入 + 进程监控 |

| McAfee VirusScan Enterprise | 是 | 否 | 注册表封锁 |

| Trend Micro ServerProtect | 是 | 否 | 文件权限锁定 + 行为阻断 |

| Kaspersky Security for Server | 是 | 否 | 驱动层拦截 |

| ESET File Security | 是 | 否 | 注册表+API钩子 |

说明 :以上数据基于各厂商官方文档及实际测试环境验证,适用于Windows Server 2003 SP2版本。

5.1.2 进程拦截与API钩子技术应用

除了注册表层面的控制,现代安全软件还普遍采用内核级或用户态API钩子(API Hooking)来监视和拦截特定系统调用。当用户尝试运行 control.exe 时,系统会依次调用 CreateProcessW 、 LoadLibrary 加载 shell32.dll 、 CoCreateInstance 初始化COM对象等函数。安全代理若已安装钩子,可在任意环节中断执行。

例如,以下C++伪代码演示了一个简化的API拦截逻辑:

// 示例:模拟安全软件对CreateProcess的拦截

BOOL WINAPI MyCreateProcessW(

LPCWSTR lpApplicationName,

LPWSTR lpCommandLine,

LPSECURITY_ATTRIBUTES lpProcessAttributes,

LPSECURITY_ATTRIBUTES lpThreadAttributes,

BOOL bInheritHandles,

DWORD dwCreationFlags,

LPVOID lpEnvironment,

LPCWSTR lpCurrentDirectory,

LPSTARTUPINFOW lpStartupInfo,

LPPROCESS_INFORMATION lpProcessInformation

) {

// 检查目标进程是否为control.exe

if (lpApplicationName && wcsstr(lpApplicationName, L"control.exe")) {

LogEvent(L"Blocked attempt to launch Control Panel");

SetLastError(ERROR_ACCESS_DENIED);

return FALSE; // 阻止进程创建

}

// 允许其他进程正常执行

return OriginalCreateProcessW(

lpApplicationName, lpCommandLine,

lpProcessAttributes, lpThreadAttributes,

bInheritHandles, dwCreationFlags,

lpEnvironment, lpCurrentDirectory,

lpStartupInfo, lpProcessInformation

);

}

逐行逻辑分析 :

- 第1–13行:定义一个替代版 CreateProcessW 函数,参数与原始Win32 API一致。

- 第15–17行:检查传入的应用程序名称是否包含 control.exe ,这是常见的控制面板启动方式。

- 第18行:调用内部日志记录函数,便于审计追踪。

- 第19行:设置错误码为 ERROR_ACCESS_DENIED (5),模拟权限不足。

- 第20行:返回 FALSE ,阻止进程真正创建。

- 第24–31行:对于非匹配进程,调用原始函数完成正常流程。

该机制的优势在于无需修改注册表即可实现即时阻断,且能跨用户会话生效;但缺点是对系统稳定性构成潜在威胁——若钩子处理不当,可能导致explorer崩溃或蓝屏(BSOD)。尤其在Windows Server 2003这类较老系统中,驱动模型相对脆弱,频繁的API替换易引发兼容性问题。

5.1.3 文件系统权限篡改与可执行文件锁定

另一种常见干预方式是修改 control.exe 本身的NTFS权限,使其无法被普通用户甚至管理员执行。某些安全加固工具会在安装后自动调整系统关键文件的ACL(Access Control List),添加DENY条目。

可通过命令行检查当前权限状态:

icacls "C:\WINDOWS\system32\control.exe"

正常输出应类似:

NT AUTHORITY\SYSTEM:(F)

BUILTIN\Administrators:(F)

BUILTIN\Users:(RX)

但如果已被安全软件修改,可能出现:

BUILTIN\Users:(DENY)(RX)

这意味着即使是标准用户账户也无法读取或执行该文件,直接导致双击控制面板图标无反应。

要修复此类问题,可临时使用管理员权限重置ACL:

icacls "C:\WINDOWS\system32\control.exe" /reset

参数说明 :

- /reset :恢复文件默认继承的权限设置,清除显式DENY规则。

- 执行前需确保当前用户具有“更改权限”特权(SeTakeOwnershipPrivilege)。

- 建议在安全模式下或卸载冲突软件后再执行,避免被重新覆盖。

5.2 应对策略与缓解措施实施指南

面对第三方安全软件带来的控制面板访问障碍,不能简单采取“卸载了事”的粗暴做法,而应在保障安全的前提下恢复必要管理功能。以下是经过验证的三种主要应对路径。

5.2.1 临时关闭实时防护以排除干扰

最快速的诊断方法是暂时停用安全软件的实时保护模块,观察控制面板是否恢复正常。操作步骤因产品而异,但一般可通过系统托盘图标右键菜单完成。

例如,在Symantec Endpoint Protection中:

- 右键单击任务栏SEPM图标;

- 选择“Disable Tamper Protection”(如有提示输入密码);

- 再次右键 → “Turn Off Auto-Protect”;

- 等待几秒后尝试打开控制面板;

- 若成功,则确认问题与该软件相关。

⚠️ 注意:此操作仅限于排查阶段使用,不应长期关闭防护。建议在维护窗口期内执行,并做好变更记录。

5.2.2 调整安全策略规则以保留管理入口

更为可持续的做法是在安全策略中细化控制粒度。大多数企业级安全平台允许管理员配置白名单或例外规则。

以McAfee ePolicy Orchestrator(ePO)为例,可通过以下步骤放行 control.exe :

- 登录ePO控制台;

- 导航至“Policy → Product: VirusScan Enterprise → Common Options”;

- 在“On-Access Scanner”选项卡中点击“Exclusions”;

- 添加新排除项:

- Item to Exclude :C:\WINDOWS\system32\control.exe

- Type : Process

- Action : Allow execution - 推送策略至目标服务器;

- 重启Agent服务或等待下次心跳同步。

此方法既能维持整体防护水平,又能确保关键系统工具可用。

5.2.3 配置白名单机制实现最小权限原则下的安全平衡

理想的安全架构应遵循“最小权限原则”,即只允许必要的操作,其余一律禁止。为此,建议建立基于签名和路径的信任列表(Whitelist),而非全量开放。

推荐配置模板如下:

| 组件 | 路径 | SHA-1哈希 | 签名颁发者 | 状态 |

|---|---|---|---|---|

| control.exe | C:\WINDOWS\system32\control.exe | A1B2C3D4… | Microsoft Windows Publisher | 已信任 |

| mmc.exe | C:\WINDOWS\system32\mmc.exe | E5F6G7H8… | Microsoft Corporation | 已信任 |

| regedit.exe | C:\WINDOWS\system32\regedit.exe | I9J0K1L2… | Microsoft Windows Publisher | 受限运行 |

通过数字签名验证(Authenticode)确保二进制文件未被篡改,再结合路径锁定,可有效防止恶意仿冒,同时允许合法系统工具运行。

5.3 兼容性问题分析与长期优化建议

5.3.1 安全软件与旧版系统的兼容性挑战

Windows Server 2003发布于2003年,其内核版本为NT 5.2,距今已超过二十年。多数主流安全厂商已于2015年前后停止对其提供正式支持。继续在该平台上运行新版安全代理,极易出现兼容性问题。

典型症状包括:

- Agent服务频繁崩溃(Event ID 1000 in Application Log)

- 实时扫描导致CPU占用率持续高于90%

- 控制面板、设备管理器等MMC插件无法加载

- GPO策略应用延迟或失败

建议查阅厂商发布的生命周期文档,确认所用版本是否仍在支持范围内。如已过期,应考虑迁移至虚拟化环境中的隔离区,或部署轻量级日志监控替代全面防护。

5.3.2 基于日志联动的根因定位实践

为了精准判断控制面板故障是否由安全软件引起,建议整合多源日志进行交叉分析。

可构建如下联合排查表:

| 时间戳 | 日志类型 | 来源 | 关键事件 | 判定依据 |

|---|---|---|---|---|

| 2024-03-15 10:22:11 | System | Kernel-General | Event ID 7000: Service hung | Explorer服务冻结 |

| 2024-03-15 10:22:12 | Application | Symantec.AV | Event ID 550: Blocked process creation | 拦截control.exe |

| 2024-03-15 10:22:13 | Security | Scesrv | Audit Failure on RegOpenKey | 访问HKEY_LOCAL_MACHINE被拒 |

| 2024-03-15 10:22:14 | Application | MMC | Failed to initialize snap-in | 插件加载失败 |

通过时间序列比对,可清晰看出安全软件拦截发生在系统服务异常之前,支持因果推断。

5.3.3 最小权限原则下的安全策略重构

最终解决方案不是彻底移除安全软件,而是重构其策略体系,使其既满足合规要求,又不妨碍日常运维。建议采取以下措施:

- 分离管理账户与普通账户 :为管理员分配专用账号,并在安全策略中豁免其对控制面板的访问限制;

- 启用审计而不强制阻断 :将“禁止访问控制面板”策略改为“记录但不阻止”,用于行为监控而非功能禁用;

- 定期审查策略有效性 :每季度评审一次安全规则集,删除冗余或过期策略;

- 建立变更审批流程 :任何安全策略调整必须经过变更管理委员会批准,并记录影响范围。

通过以上方法,可在保障安全底线的同时,维护系统管理的灵活性与可维护性,真正实现“安全赋能运维”的目标。

6. 通过mmc.exe启动管理控制台替代访问控制面板

在Windows Server 2003的运维实践中,当传统方式(如通过“开始”菜单→“控制面板”)无法正常打开控制面板时,系统管理员面临的关键挑战是如何继续执行必要的配置与管理任务。此时,直接调用微软管理控制台(Microsoft Management Console, 简称MMC)成为一种高效、灵活且稳定的应急手段。MMC作为Windows平台下统一的管理框架,允许用户以插件化的方式加载各类管理单元(Snap-ins),从而实现对操作系统核心组件的集中管控。本章将深入探讨如何利用 mmc.exe 构建自定义管理界面,替代失效的控制面板功能,并详细解析其底层机制、操作流程及实际应用场景。

使用MMC构建可扩展的系统管理环境

MMC架构设计原理与运行机制

微软管理控制台(MMC)并非一个独立的功能实体,而是一个通用的宿主容器,用于承载各种管理单元(Snap-in)。这些管理单元本质上是COM对象或DLL文件,封装了特定系统的管理逻辑,例如“服务”、“设备管理器”、“本地用户和组”等。当用户运行 mmc.exe 时,系统会初始化一个空白控制台窗口,随后可通过“添加/删除管理单元”对话框动态插入所需模块。这种松耦合的设计使得MMC具备高度可定制性,适用于不同角色和场景下的系统维护需求。

从进程角度看, mmc.exe 位于 %SystemRoot%\System32\ 目录下,属于受保护的系统二进制文件。它依赖于一系列关键组件协同工作,包括 advpack.dll 、 setupapi.dll 以及注册表中关于Snap-in注册信息的键值。每个管理单元必须在注册表路径 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns 中注册其CLSID(类标识符)、名称、图标资源和帮助文档链接。此外,权限模型也决定了哪些用户可以加载特定插件——例如,“设备管理器”需要管理员权限才能完全操作硬件配置。

值得注意的是,MMC本身并不执行具体管理动作,而是作为中介层协调UI呈现与后端API调用。例如,在加载“服务”管理单元时,MMC会通过 services.msc 预设模板自动绑定到 %windir%\system32\services.exe 所暴露的服务控制管理接口(SCM),并通过RPC与 Service Control Manager 交互。这一分层结构确保了即使控制面板图形外壳损坏,只要核心服务仍在运行,即可通过MMC绕过GUI故障点完成关键操作。

graph TD

A[用户启动 mmc.exe] --> B{是否指定 .msc 文件?}

B -- 是 --> C[加载预定义控制台配置]

B -- 否 --> D[打开空白控制台]

D --> E[选择 '添加/删除管理单元']

E --> F[浏览可用 Snap-in 列表]

F --> G[选择目标模块(如: 服务、磁盘管理)]

G --> H[MMC 加载对应 COM 对象]

H --> I[调用底层系统 API 执行管理功能]

I --> J[显示结果界面供管理员操作]

该流程图清晰地展示了MMC从启动到功能执行的完整生命周期。通过此机制,系统管理员可在不依赖Explorer进程的情况下,直接进入系统管理层面,有效规避因shell异常导致的控制面板不可用问题。

常见管理单元的功能映射与等效替代关系

为实现对控制面板功能的全面覆盖,需明确各常用控制面板项目与其对应的MMC管理单元之间的映射关系。下表列出典型对照项及其技术实现路径:

| 控制面板功能 | 对应MMC管理单元 | Snap-in CLSID 或 .msc 文件 | 功能说明 |

|---|---|---|---|

| 用户账户管理 | “本地用户和组” | %SystemRoot%\system32\lusrmgr.msc | 管理本地用户账号、密码策略、组成员关系 |

| 服务配置 | “服务” | services.msc | 查看、启停、配置服务启动类型 |

| 设备管理 | “设备管理器” | devmgmt.msc | 检测硬件状态、更新驱动、启用/禁用设备 |

| 磁盘管理 | “磁盘管理” | diskmgmt.msc | 分区、格式化、卷扩展、RAID配置 |

| 组策略编辑 | “组策略对象编辑器” | gpedit.msc | 配置本地安全策略、软件限制、脚本启动等 |

| 性能监控 | “性能” | perfmon.msc | 实时监控CPU、内存、磁盘I/O等性能指标 |

参数说明 :

-.msc文件本质是XML格式的控制台配置文件,记录已加载的Snap-in列表、视图布局、控制台模式(作者模式或用户模式)等元数据。

- CLSID 是注册表中唯一标识每个管理单元的GUID,可通过注册表编辑器查看详细注册信息。

- 部分.msc文件默认不存在于Windows Server 2003标准安装中,需通过“管理工具包”或组策略启用。

上述映射表明,几乎所有关键控制面板功能均可通过MMC体系获得等效支持。尤其在服务器环境中, services.msc 和 gpedit.msc 更是日常维护的核心工具。因此,掌握这些预设控制台文件的调用方式,对于快速恢复系统管理能力至关重要。

手动创建自定义MMC控制台的操作步骤

尽管存在多个预定义的 .msc 文件,但在某些受限环境下,这些快捷入口可能已被禁用或丢失。此时,手动构建自定义MMC控制台成为必要技能。以下为详细操作流程:

- 按下

Win + R打开“运行”对话框; - 输入命令:

mmc并回车,系统将启动空的MMC框架; - 在菜单栏选择【控制台(Console)】→【添加/删除管理单元(Add/Remove Snap-in)】;

- 在弹出窗口中点击【添加(Add…)】按钮;

- 从列表中选择所需管理单元(如“服务”);

- 若提示需选择作用域目标计算机,保持默认(本地计算机)并确认;

- 重复步骤4–6 添加其他模块(建议至少包含“服务”、“设备管理器”、“本地用户和组”);

- 完成后点击【确定】,返回主界面;

- 可通过【控制台】→【选项】设置窗口标题、图标及控制台模式;

- 最后通过【文件】→【另存为】将当前配置保存为

.msc文件(如ServerAdminConsole.msc),便于后续复用。

:: 示例:批处理方式快速生成基础管理控制台

@echo off

echo 创建自定义MMC控制台...

copy nul C:\Tools\AdminConsole.msc >nul

start mmc

echo 请手动添加以下管理单元:

echo - 服务 (services.msc)

echo - 设备管理器 (devmgmt.msc)

echo - 本地用户和组 (lusrmgr.msc)

pause

代码逻辑分析 :

上述批处理脚本虽不能自动添加Snap-in(因MMC未提供命令行直接注入API),但可用于引导管理员执行标准化操作。其中copy nul用于预先创建文件占位,避免权限问题;start mmc触发控制台启动;注释部分提供清晰指引。结合组策略或登录脚本部署,可提升多服务器环境下的运维一致性。

此外,还可通过VBScript或PowerShell(若已安装)编写自动化脚本来预配置MMC控制台,但由于Windows Server 2003原生不支持PowerShell,此类高级方法通常需额外组件支持,不在本节讨论范围内。

利用预设.msc文件实现一键式功能访问

除手动构建外,Windows内置大量 .msc 文件,可直接用于快速访问特定管理功能。以下列举几个最常用的调用方式及其适用场景:

| 命令 | 描述 | 典型用途 |

|---|---|---|

control.exe /name Microsoft.System | 启动系统属性页 | 替代“系统”控制面板 |

control.exe /name Microsoft.DeviceManager | 打开设备管理器 | 替代“硬件”相关设置 |

control.exe /name Microsoft.Services | 显示服务管理界面 | 快速查看服务状态 |

control.exe /name Microsoft.UserAccounts | 管理用户账户 | 修改密码、创建新用户 |

参数说明 :

-control.exe是控制面板的主程序,其/name参数接受命名空间形式的模块标识符;

- 这些命名空间遵循Microsoft.{FeatureName}格式,注册于HKEY_CLASSES_ROOT\CLSID下;

- 此类调用本质上仍依赖控制面板引擎,但在某些情况下比点击GUI更可靠。

示例:若“控制面板”整体无法打开,但 control.exe 仍可执行,则可通过命令行精确调用单一功能模块:

:: 强制打开“服务”管理界面

start control.exe /name Microsoft.Services

:: 打开“设备管理器”

start control.exe /name Microsoft.DeviceManager

:: 直接进入“添加/删除程序”

start appwiz.cpl

代码逻辑分析 :

-start命令用于异步启动新进程,避免阻塞当前终端;

-.cpl文件是控制面板小程序(Control Panel Applet),每个对应一个DLL;

-appwiz.cpl即“添加/删除程序”的载体,常用于无人值守卸载软件;

- 此类命令特别适合在远程桌面中断、GUI冻结等极端场景下使用。

安全性与权限控制考量

虽然MMC提供了强大的管理能力,但也带来了潜在的安全风险。未经授权的用户若能运行 mmc.exe 并加载敏感Snap-in(如 gpedit.msc ),可能导致策略篡改或权限提升。为此,系统管理员应实施严格的访问控制措施:

- 通过组策略禁用MMC作者模式(User Mode Restrictions);

- 使用软件限制策略(SRP)阻止非授权

.msc文件执行; - 在注册表中设置

RestrictRun键值,限制可运行的管理工具; - 审计事件日志中ID为

563(对象访问审计)的记录,追踪MMC使用行为。

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC]

"RestrictToPermittedSnapins"=dword:00000001

参数说明 :

- 此注册表项启用后,仅允许加载经GPO明确许可的Snap-in;

- 必须配合本地安全策略中的“禁止运行指定的管理工具”策略使用;

- 修改后需重启资源管理器或重新登录生效;

- 适用于高安全等级环境,防止横向移动攻击。

故障排查与兼容性注意事项

在实际应用中,可能出现 mmc.exe 启动失败或Snap-in加载报错的情况。常见错误包括:

- 错误代码 0x80004005(未知错误) :通常由权限不足或COM组件未正确注册引起;

- “该管理单元未能初始化” :可能因缺失依赖DLL或注册表项损坏;

- 空白控制台无响应 :Explorer崩溃或GDI资源耗尽可能导致UI渲染失败。

应对策略如下:

- 使用

sfc /scannow检查系统文件完整性; - 重新注册关键DLL:

regsvr32.exe %windir%\system32\mmcndfg.dll; - 检查

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns是否存在目标CLSID; - 尝试在安全模式下运行MMC,排除第三方干扰;

- 查阅

%windir%\debug\mrt.log或事件查看器中Application日志获取线索。

综上所述,通过 mmc.exe 启动管理控制台不仅是控制面板失效时的有效替代方案,更是系统管理员构建专业化、模块化管理环境的重要手段。结合预设 .msc 文件、命令行调用与权限控制机制,能够在保障安全性的同时,维持对服务器核心功能的持续掌控能力。

7. 系统问题综合排查流程与最佳实践

7.1 故障排查的标准化流程设计

在Windows Server 2003环境中,控制面板无法打开的问题往往不是单一原因导致,而是多种因素交织作用的结果。因此,建立一套结构化、可重复执行的 综合排查流程 至关重要。该流程应遵循“由外到内、由表及里”的原则,确保每一个潜在故障点都能被系统性地验证和排除。

以下是推荐的六步闭环排查框架:

| 阶段 | 操作内容 | 目标 |

|---|---|---|

| 1. 现象确认 | 记录具体表现(如点击无响应、提示权限错误、空白界面等) | 明确问题边界与用户反馈一致性 |

| 2. 初步诊断 | 使用 eventvwr.msc 查看最近事件日志;检查是否所有用户均受影响 | 区分全局性故障 vs 用户级配置问题 |

| 3. 日志分析 | 提取Application和System日志中Event ID为1001、7000、7023等相关条目 | 定位服务启动失败或DLL加载异常线索 |

| 4. 行为监控 | 启用Process Monitor捕获 control.exe 启动时的文件/注册表访问行为 | 发现缺失路径、拒绝访问项 |

| 5. 逐项修复验证 | 按优先级依次尝试:注册表修复 → sfc扫描 → 权限重置 → MMC替代访问 | 实施最小干预并观察效果 |

| 6. 预防机制建立 | 备份关键注册表分支、启用审计策略、限制非授权软件安装 | 防止同类问题复发 |

此流程不仅适用于控制面板故障,也可推广至其他系统组件异常场景,具备良好的通用性和扩展性。

7.2 基于事件查看器的日志线索提取

Windows Server 2003的 事件查看器 (Event Viewer)是诊断系统问题的第一道防线。当控制面板无法打开时,以下两类日志尤为重要:

- Application Log :记录由

control.exe或其调用模块抛出的应用层异常。 - System Log :反映服务加载失败、驱动初始化错误等底层问题。

常见相关事件示例如下:

| 时间 | 源 | 事件ID | 描述 | 推断原因 |

|---|---|---|---|---|

| 2023-04-01 10:12 | Application Error | 1000 | control.exe 发生未处理异常,代码c0000135 | 缺少依赖DLL(如comctl32.dll) |

| 2023-04-01 10:11 | SceFileReport | 24 | 文件 C:\WINDOWS\system32\shell32.dll 校验失败 | 系统文件被篡改 |

| 2023-04-01 10:10 | Service Control Manager | 7000 | 服务“Themes”因超时未响应而启动失败 | explorer依赖服务异常 |

| 2023-04-01 10:09 | DCOM | 10010 | DllRegisterServer失败,返回0x80070005 | 注册表权限不足 |

| 2023-04-01 10:08 | Application Popup | 26 | “无法加载控制面板项”警告弹窗 | CPL文件损坏或丢失 |

| 2023-04-01 10:07 | Winlogon | 6005 | 事件日志服务已启动 | 可作为时间参考基准 |

| 2023-04-01 10:06 | Security | 576 | 用户以高特权令牌登录 | 检查管理员操作记录 |

| 2023-04-01 10:05 | Application Error | 1001 | 错误报告已保存至 C:\Documents and Settings\All Users\Application Data\Microsoft\Windows\WER | 可用于后续崩溃分析 |

| 2023-04-01 10:04 | Service Control Manager | 7023 | “Remote Procedure Call (RPC)”服务意外终止 | 核心通信机制中断 |

| 2023-04-01 10:03 | DNS Client Events | 1014 | DNS缓存清理失败 | 虽无关但可能干扰网络配置项加载 |

通过筛选这些关键事件,管理员可以快速锁定问题根源方向,避免盲目修复。

7.3 使用Process Monitor进行行为级监控

为了深入理解 control.exe 为何无法正常加载,建议使用 Process Monitor (ProcMon)工具进行实时行为追踪。该工具能捕获进程对文件、注册表、网络和进程的全部访问请求。

操作步骤如下:

- 下载并运行 Process Monitor v3.5 (兼容Win2003)

- 清除默认过滤器,点击 Filter → Add…

- 设置以下过滤条件:

-Process Name is control.exe

-Operation is ReadFile,RegOpenKey,RegQueryValue - 点击“Add”后启用捕获(绿色箭头)

- 手动双击“控制面板”图标触发启动

- 停止捕获,分析结果

示例输出片段(简化版):

Time Process Operation Path/Key Result

------------------- ------- ---------- ----------------------------- --------

10:15:01.123 control.exe RegOpenKey HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer SUCCESS

10:15:01.125 control.exe RegQueryValue NoControlPanel NAME NOT FOUND

10:15:01.130 control.exe ReadFile C:\WINDOWS\system32\msvcrt.dll SUCCESS

10:15:01.135 control.exe ReadFile C:\WINDOWS\system32\uxtheme.dll BUFFER OVERFLOW

10:15:01.140 control.exe LoadImage C:\WINDOWS\system32\shell32.dll SUCCESS

10:15:01.145 control.exe RegOpenKey HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Controls Folder SUCCESS

10:15:01.150 control.exe QueryDirectory C:\WINDOWS\System32\*.cpl NO SUCH FILE

从上述日志可见:

- NoControlPanel 键值不存在 → 排除组策略禁用可能性

- uxtheme.dll 读取异常 → 存在主题服务相关风险

- .cpl 文件枚举失败 → 控制面板项目无法加载

此类细粒度信息为精准修复提供依据。

7.4 构建自动化诊断脚本提升效率

为提高排查效率,可编写批处理脚本自动收集关键信息。以下是一个典型的诊断脚本示例:

@echo off

:: diag_control_panel.bat - 自动化诊断脚本 for Windows Server 2003

set LOG=%TEMP%\cp_diag_%DATE:~0,4%%DATE:~5,2%%DATE:~8,2%.log

echo [诊断开始] %DATE% %TIME% > %LOG%

echo. >> %LOG%

:: 1. 检查explorer进程状态

tasklist /FI "IMAGENAME eq explorer.exe" >> %LOG%

echo. >> %LOG%

:: 2. 查询NoControlPanel注册表项

reg query "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel >> %LOG% 2>&1

reg query "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoControlPanel >> %LOG% 2>&1

echo. >> %LOG%

:: 3. 扫描系统文件完整性

sfc /scannow >> %LOG% 2>&1

echo. >> %LOG%

:: 4. 导出近期事件日志(需手动导出二进制日志)

wevtutil epl Application %TEMP%\app_last10.evtx /c:10 /q:"*[System[(EventID=1000 or EventID=7000)]]" >> %LOG% 2>&1

echo [诊断结束] >> %LOG%

echo 结果已保存至:%LOG%

notepad %LOG%

⚠️ 注意:

wevtutil命令在Windows Server 2003上不可用,需替换为手动导出或使用dumpel工具(来自Windows Resource Kit)。实际部署时应根据环境调整命令集。

该脚本可用于远程服务器初步筛查,大幅缩短人工排查时间。

7.5 可视化流程图:控制面板故障决策树

graph TD

A[控制面板无法打开] --> B{是否所有用户都无法访问?}

B -->|是| C[检查本地策略与服务状态]

B -->|否| D[检查当前用户注册表HKEY_CURRENT_USER]

C --> E[运行sfc /scannow修复系统文件]

E --> F[查看Event Log是否存在DLL加载失败]

F --> G[使用ProcMon监控control.exe行为]

G --> H[检查NoControlPanel键值]

H --> I{存在且值为1?}

I -->|是| J[删除或设为0]

I -->|否| K[检查explorer.exe是否正常运行]

D --> L[比较正常用户与故障用户的注册表差异]

L --> M[导出并对比Policies\Explorer分支]

M --> N[发现异常则导入干净注册表片段]

J --> O[重启资源管理器]

K --> O

N --> O

O --> P[测试控制面板能否打开]

P -->|成功| Q[记录变更并归档]

P -->|失败| R[使用MMC加载独立管理单元]

R --> S[构建临时管理界面保障运维连续性]

该流程图清晰展示了从现象识别到最终解决方案的完整路径,适合纳入企业IT运维手册作为标准作业程序(SOP)。

7.6 长期运维最佳实践建议

为防止类似问题反复发生,建议实施以下长期管理措施:

-

定期注册表备份

使用计划任务每周执行:

cmd reg export "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies" C:\backup\policies_%date%.reg -

启用对象访问审计

在组策略中开启“审核对象访问”,监控对关键注册表路径的修改行为。 -

限制第三方优化工具安装

通过软件限制策略(SRP)阻止未经审批的清理类软件运行。 -

建立系统快照机制

利用Ghost或DISM-like工具创建系统镜像,在重大变更前备份。 -

文档化标准配置模板

将正常工作的注册表配置导出为.reg文件,作为恢复基准。 -

培训管理员掌握MMC替代方案

确保每位运维人员都能熟练使用mmc compmgmt.msc等方式应急接管系统管理。

这些措施共同构成一个主动防御体系,显著降低因配置漂移或人为误操作引发系统功能失效的风险。

简介:在Windows Server 2003系统中,控制面板是系统配置的核心入口,但常因注册表错误、系统文件损坏或恶意软件导致无法打开。本文提供的解决方案包含“1.reg”和“2.reg”注册表修复文件,可通过导入恢复控制面板相关键值;“ip.bat”批处理文件用于诊断或修复网络配置问题。同时建议结合sfc /scannow扫描系统文件、禁用第三方安全软件、使用MMC管理控制台及手动修改注册表等方法综合修复。操作前需备份注册表,确保系统安全,修复后应全面测试控制面板功能以验证问题是否解决。

2088

2088

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?