HTTP leak Oauth劫持

1.找到某测试网站,可以使用微信扫码进行登录。

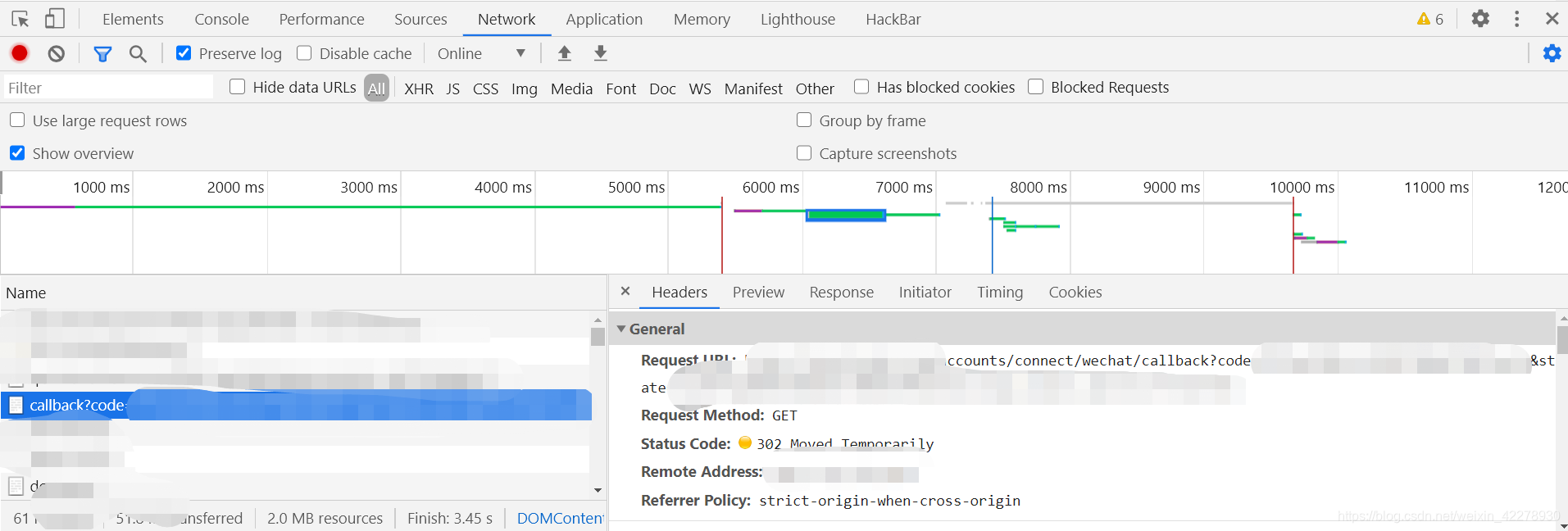

2.正常登录,在F12下查看network可以看到浏览器向这个地址发起了一次请求并携带了code和state信息,先把这个地址保存下来。

3.打开无痕模式后重新点击微信登录后redirect_uri 参数为登录后跳转地址,一般会做验证所以跳转外站是行不通的,但跳转站内地址一般则不受限制。

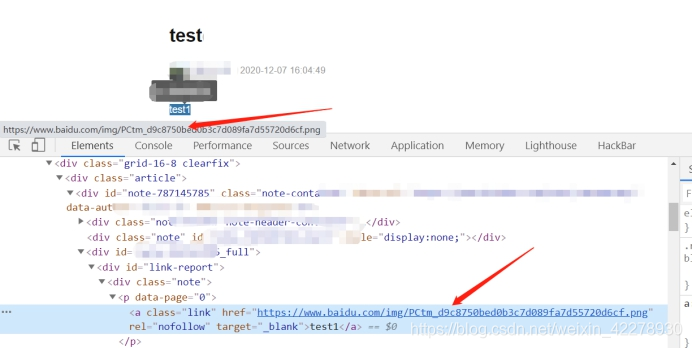

4.找到一个可以传入外部链接的地方,最好是可以找到可以上传外部图片的地方,更改redirect_uri参数后让用户跳转到我们上传图片的地址,这里测试网站只找到一个可以上传外部链接的地址,这里我们放入一个百度的图片作为测试地址。

5.记下当前链接地址,用浏览器无痕模式打开一个新的窗口,进行登录,并更改redirect_uri 参数为我们测试链接的地址。

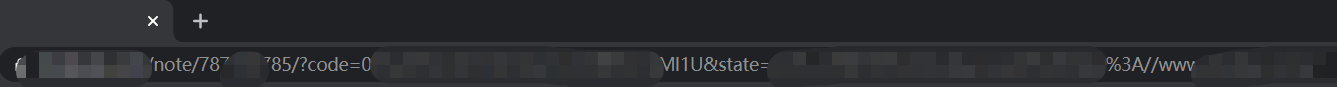

这里由于我们修改的地址是该网站站内地址,所以并没有报错,接下来进行扫码登录,此时code和state信息显示在浏览器地址栏中。

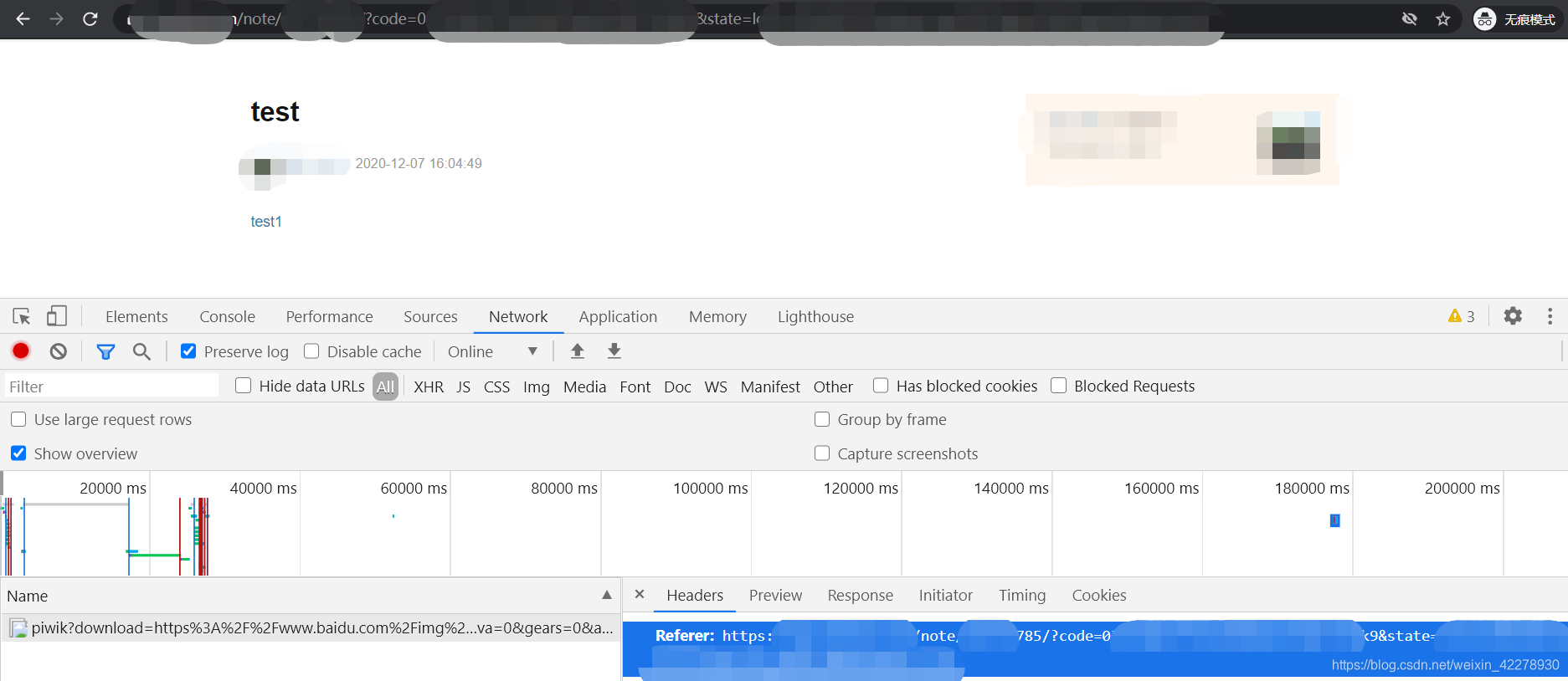

由于此站点我们只可以发布外部链接而不是图片,所以不能直接向外部服务器发送请求,所以需要点击我们刚刚留下的链接。

此时向外部服务器发起了一个请求,可以看到在请求中Referer中携带了用户的code和state信息,这时如果我们留下的链接或图片地址为自己的服务器,则可以获取到Referer中的信息。

获得用户code和state信息后我们就用到了开始正常登录时保存的地址,再打开一个新的无痕浏览器,将我们获取到的用户code和state信息替换,登录成功。

实际测试中部分网站会对登录进行二次校验,仅凭code和state无法成功登录。

本文详细介绍了利用HTTPleakOauth进行微信登录授权劫持的过程,包括通过测试网站模拟登录,捕获code和state信息,篡改redirect_uri参数,以及如何在用户不知情的情况下获取其敏感信息。尽管某些网站存在二次校验,但这种攻击方式仍揭示了潜在的安全风险。

本文详细介绍了利用HTTPleakOauth进行微信登录授权劫持的过程,包括通过测试网站模拟登录,捕获code和state信息,篡改redirect_uri参数,以及如何在用户不知情的情况下获取其敏感信息。尽管某些网站存在二次校验,但这种攻击方式仍揭示了潜在的安全风险。

2

2

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?