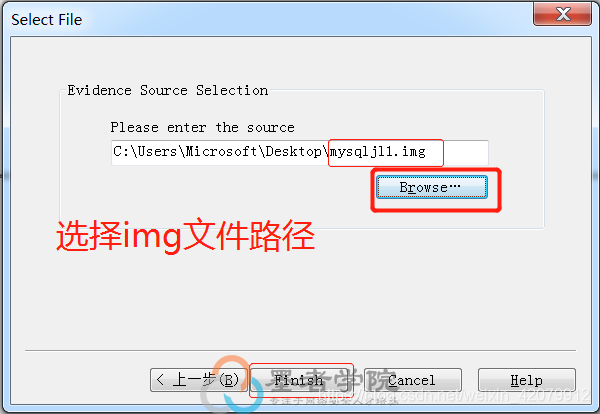

打开靶场网页,下载文件,下载文件后是压缩文件,解压后发现是img镜像文件。img文件需要挂载才能读取。于是下载AccessData FTK Imager软件。下载地址:https://download.youkuaiyun.com/download/sunwen551/10839742

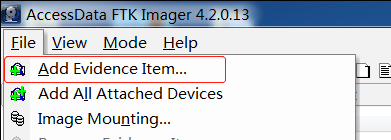

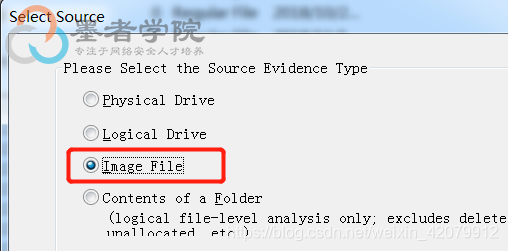

下载完软件后,点开软件,按照下图步骤:

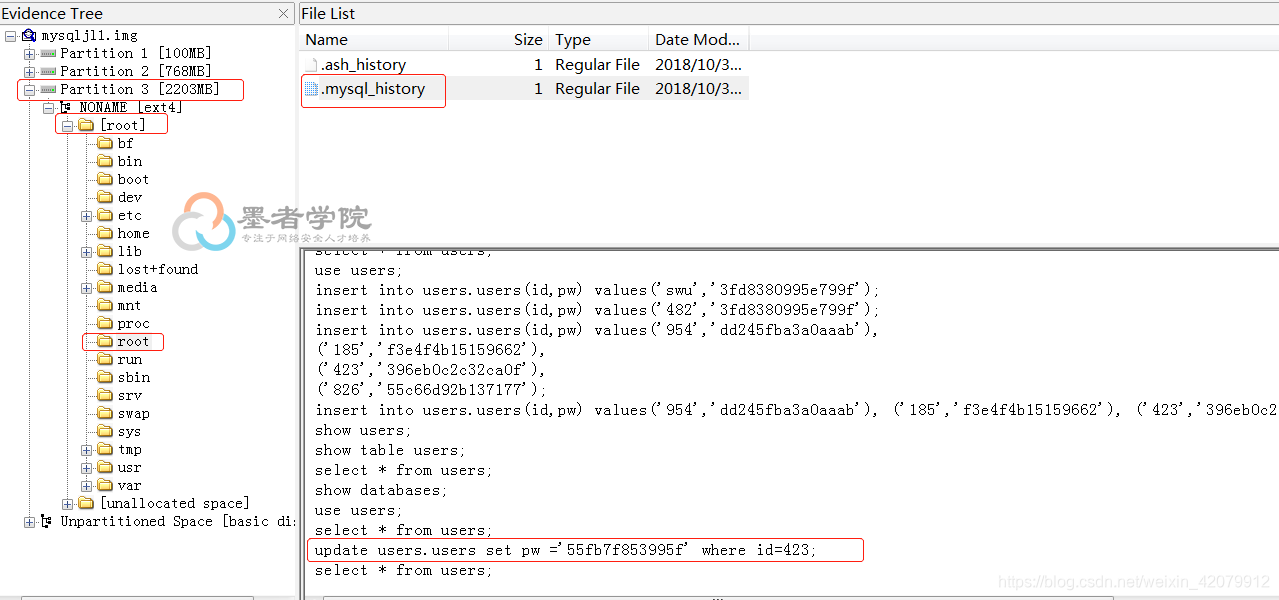

找到root文件里的.mysql_history文件,在文件中查看数据库更改的操作,数据库更新了一条数据,更改了users.users的pw。由原来的(‘423’,‘396eb0c2c32ca0f’)更改为pw =‘55fb7f853995f’ where id=423。

这条操作语句是update users.users set pw =‘55fb7f853995f’ where id=423;

把操作语句输入进靶场网页,即可得到key。

在墨者学院的在线靶场中,通过分析.img镜像文件,使用AccessData FTK Imager软件进行挂载。在.root目录下的.mysql_history文件中找到了数据库更新记录,发现update语句改变了users.users表中id为423的pw字段。将更新后的SQL语句应用到靶场网页,成功获取key。

在墨者学院的在线靶场中,通过分析.img镜像文件,使用AccessData FTK Imager软件进行挂载。在.root目录下的.mysql_history文件中找到了数据库更新记录,发现update语句改变了users.users表中id为423的pw字段。将更新后的SQL语句应用到靶场网页,成功获取key。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2697

2697

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?