下载

- OpenSSL 下载地址:http://slproweb.com/products/Win32OpenSSL.html

- 百度云盘下载:链接:https://pan.baidu.com/s/1xFwTUq1cSP70JXyevreNDQ 密码:3sfg

开始教程

1、安装软件

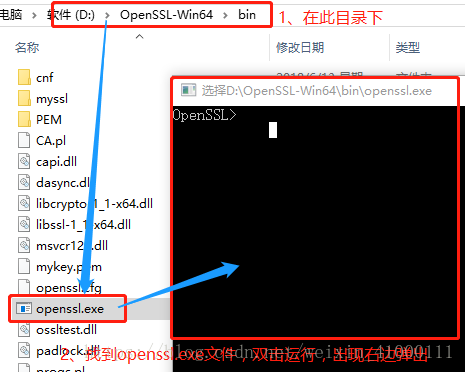

安装过程跳过,不是程序员也会安装,此处软件我安装到D盘中,可以找到安装的目录,然后在目录中找到bin,新建文件夹为:myssl

2、运行生成的工具

在bin目录中 openssl.exe 文件,双击运行,弹出终端窗口。也可以使用 cmd 终端的命令操作,注意:此处不能使用window10中的 windows PowerShell进行操作。

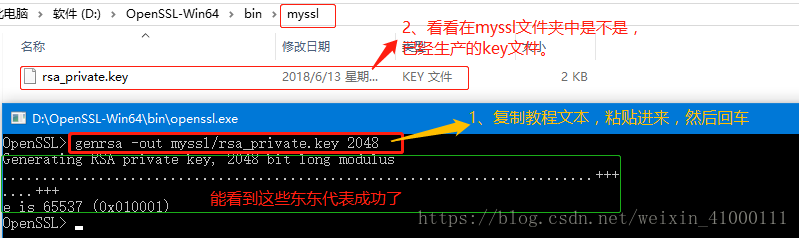

3、生成RSA私钥(无加密)

下面是生成 2048位 key

# 这个是使用 openssl 终端使用

genrsa -out myssl/rsa_private.key 2048

4、生成RSA公钥

和上面的操作一样,复制下面的直接粘贴到终端,然后回车。再去到文件夹中查看。

rsa -in myssl/rsa_private.key -pubout -out myssl/rsa_public.key此处就不上图了

5、生成RSA私钥(使用aes256加密)

下面密码为 123456 。和上面操作一样,不多说

genrsa -aes256 -passout pass:123456 -out myssl/rsa_aes_private.key 2048此处就不上图

生成公钥,需要提供密码上面第五步的密码

rsa -in rsa_aes_private.key -passin pass:111111 -pubout -out rsa_public.key其他功能

实在太多,看下面:

https://blog.youkuaiyun.com/gengxiaoming7/article/details/78505107

本文介绍如何在Windows环境下安装OpenSSL,并详细说明通过OpenSSL生成RSA私钥及公钥的过程,包括未加密及AES256加密方式。

本文介绍如何在Windows环境下安装OpenSSL,并详细说明通过OpenSSL生成RSA私钥及公钥的过程,包括未加密及AES256加密方式。

4897

4897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?