PHP是目前非常流行的Web开发语言,但是在利用PHP开发Web应用时,如果稍有不注意,就会产生PHP文件包含漏洞。PHP文件包含漏洞是一种常见的漏洞,而通过PHP文件包含漏洞入侵网站,甚至拿到网站的WebShell的案例也是不胜枚举。本期美创安全实验室将带大家了解PHP文件包含漏洞的产生原因和漏洞原理。

漏洞简介

文件包含漏洞(File Inclusion)是一种常见的依赖于脚本运行从而影响Web应用的漏洞。严格来说,文件包含漏洞是“代码注入”的一种,许多脚本语言,例如PHP、JSP、ASP、.NET等,都提供了一种包含文件的功能,这种功能允许开发者将可使用的脚本代码插入到单个文件中保存,在需要调用的时候可以直接通过载入文件的方式执行里面的代码,但是如果攻击者控制了可执行代码的路径,也就是文件位置时,攻击者可以修改指定路径,将其指向一个包含了恶意代码的恶意文件。

文件包含漏洞通常都会使Web服务器的文件被外界浏览导入信息泄露,执行的恶意脚本会导致网站被篡改,执行非法操作,攻击其他网站,获取WebShell等严重危害。

漏洞产生原理

在上一节的描述中我们提到,攻击者通过控制可执行代码的路径就可以实现文件包含漏洞,这只是一个对整体攻击流程的简化描述,在实际情境下,服务器解析执行php文件时通过包含函数可以加载另一个文件中的php代码,当被包含的文件中存在木马时,就意味着木马程序会在服务器上加载执行。

所以产生文件包含漏洞的根本原因在于开发者是否对通过包含函数加载的文件进行了严格且合理的校验,在PHP中总共有四种文件包含函数:

1)Include():包含并运行指定的文件,只有在程序执行到include时才包含文件,且当包含文件发生错误时,程序警告,但会继续执行。

2)Require():只要程序一运行就会执行该包含文件函数,当包含文件发生错误时,程序直接终止执行。3)Include_once():和include()类似,不同之处在于include_once会检查这个文件是否已经被导入,如果已导入、下文便不会再导入。4)Require_once():和require()类似,不同处在于require_once也是与include_once一样只导入一次。根据被包含文件的位置不同,PHP文件包含漏洞可以分为本地文件包含漏洞(Local File Inclusion,LFI),和远程文件包含漏洞(Remote File Inclusion,RFI)。顾名思义,所谓的本地文件包含漏洞指的是攻击者通过控制包含文件函数,如include(),require()等,加载服务器本地上的PHP脚本文件,当然如果本地的PHP脚本文件都是一些对系统无害的功能性文件,攻击者也无法进行进一步的利用,但若是攻击者能够配合任意文件上传漏洞,将恶意文件上传进服务器中,再通过本地文件包含执行该恶意脚本就可以达到获得网站控制权的目的。

而远程文件包含漏洞是指攻击者可以通过文件包含函数加载其他服务器上的PHP文件,在实际项渗透目中,攻击者可以在自己的服务器上存放一个可执行的恶意文件,然后通过目标网站存在远程文件包含漏洞来加载相关文件,实现任意命令执行。

漏洞复现

01PHP本地文件包含漏洞获取服务器敏感信息搭建测试环境,为了方便演示,我们简单设计了一个服务器上的PHP脚本代码,如下:

其中PHP配置文件中,allow_url_fopen和allow_url_include两个参数默认是ON的状态。(在本地文件包含漏洞中,allow_url_fopen必须是ON的状态allow_url_include的状态可以不用必须指定。)

通过访问该资源,可以判断使用了文件包含函数。

服务器直接将file参数当作文件包含的参数路径,并未做任何过滤,攻击者可以直接在file参数后面填写服务器敏感文件路径,从而获得服务器敏感信息,例如在file后加上../../MYSQL/my.ini即可读取到服务器本地的Mysql配置文件。

同样还是采用相同的服务器代码,其中PHP配置文件中,allow_url_fopen和allow_url_include两个参数都必须是ON的状态。

目标服务器地址:192.168.20.35

攻击者远程服务器:192.168.210.102

在攻击者个人服务器上,放置了一个恶意文件(index.txt),如下:

该文件可以向目标服务器上创建一个hack.php脚本文件,并向其中写入一句话木马(已被Base64加密),这里要注意的是恶意文件不能是php可解析的扩展名,也就是不能以php结尾。

攻击者通过远程文件包含漏洞,触发该文件(在file参数处写入http://192.168.210.35/index.txt即可),如下:

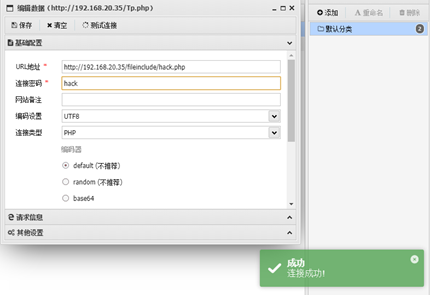

然后攻击者就可以通过连接工具,远程连接木马并获得网站WebShell

防御方案

01设置白名单代码在进行文件包含时,如果文件名可以确定,可以设置白名单对传入的参数进行比较。

02过滤危险字符由于Include/Require可以对PHP Wrapper形式的地址进行包含执行(需要配置php.ini),在Linux环境中可以通过”../../”的形式进行目录绕过,所以需要判断文件名称是否为合法的PHP文件。

03设置文件目录PHP配置文件中有open_basedir选项可以设置用户需要执行的文件目录,如果设置目录的话,PHP仅仅在该目录内搜索文件。

04关闭危险配置PHP配置中的allow_url_include选项如果打开,PHP会通过Include/Require进行远程文件包含,由于远程文件的不可信任性及不确定性,在开发中禁止打开此选项,PHP默认是关闭的。

05提升安全开发意识任意文件包含漏洞的主要出现在能够解析处理脚本文件的函数上,没有对输入的变量进行过滤,导致任意文件包含,进而导致恶意代码执行。在开发处理这类功能函数上,一定要遵循编程规范;在代码核心处,对变量进行过滤限制,设置文件路径或者白名单,避免执行任意文件包含。

本文深入探讨了PHP文件包含漏洞,包括其产生原理、常见类型(本地和远程文件包含)以及可能的危害,如信息泄露、网站篡改和WebShell获取。文章通过实例展示了漏洞复现的过程,并提供了相应的防御方案,强调了代码过滤和配置设置的重要性。

本文深入探讨了PHP文件包含漏洞,包括其产生原理、常见类型(本地和远程文件包含)以及可能的危害,如信息泄露、网站篡改和WebShell获取。文章通过实例展示了漏洞复现的过程,并提供了相应的防御方案,强调了代码过滤和配置设置的重要性。

5422

5422

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?