功夫再高也怕菜刀 (来源:攻防世界)

1.关卡描述

2.解题步骤

分析:

题目给的提示很明显了,菜刀利用是post传输,找到它传输的东西句可以了

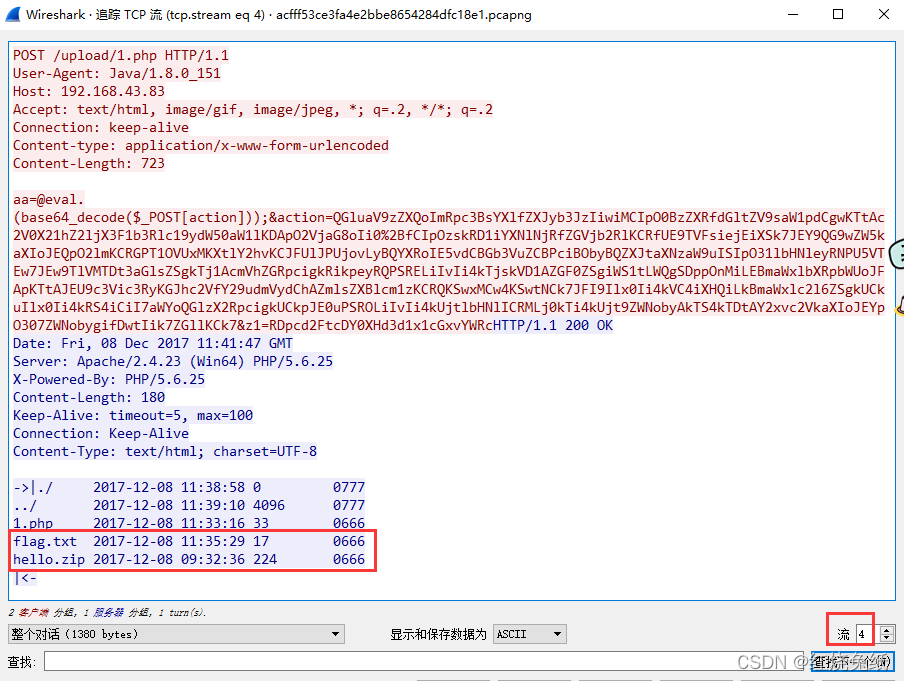

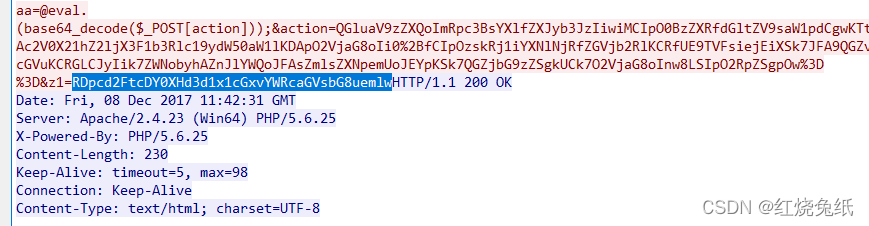

我们先过滤http

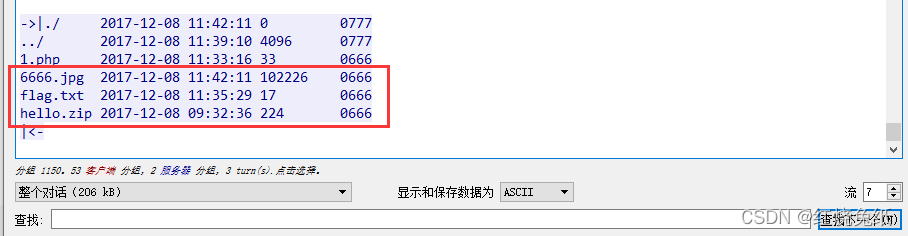

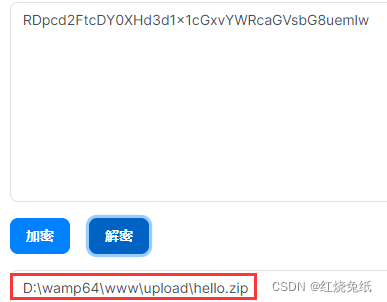

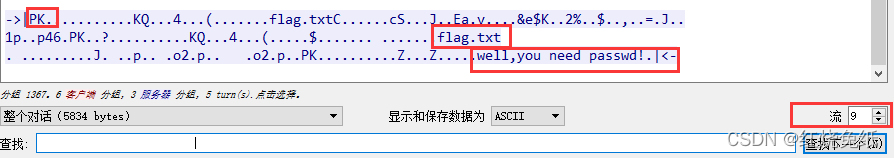

在流4中我们发现两个重要线索,一个是hello.zip压缩包,一个是flag.txt (这里还不能导出数据,我们在后面的流中药找到他们然后导出来,或者直接foremost分离出来)

我们继续分析,看看其他的流(注:%3D 就是 =)

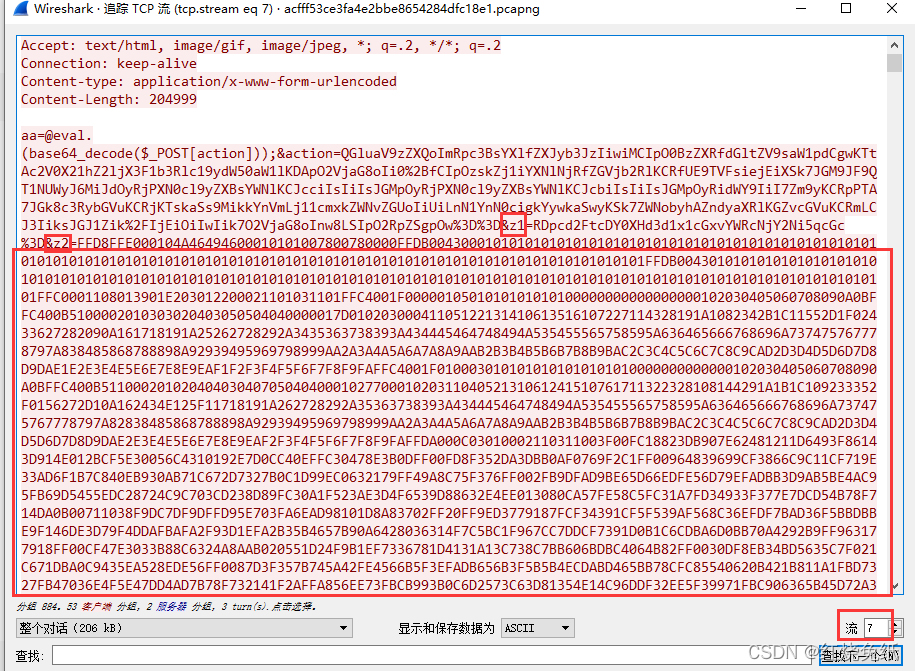

发现有两个参数,第二参数是一大堆16进制数据,在一看那FF D8 开头,这不就是jpg图片嘛

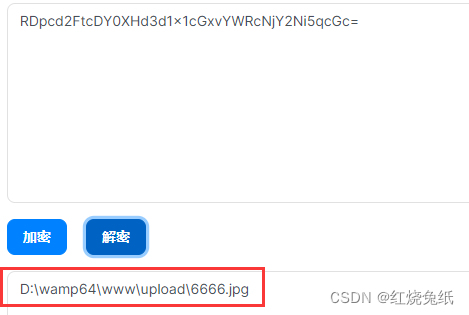

第一个参数也告诉了我们是一张666.jpg

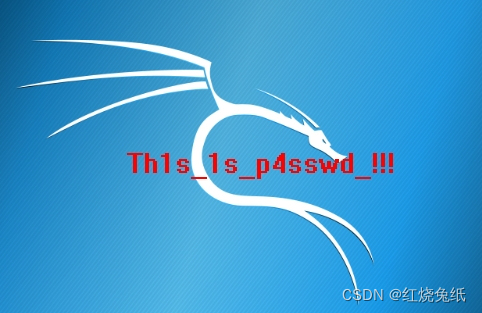

看来flag.txt这么明显的东西不一定是我们要的答案,我们把数据保存为1.txt然后把多余的内容去掉,利用脚本输出为jpg图片

import binascii with open("1.txt","r") as f: imgdata = f.read() file = open('1.jpg', 'wb') file.write(binascii.unhexlify(imgdata)) file.close()

Th1s_1s_p4sswd_!!!

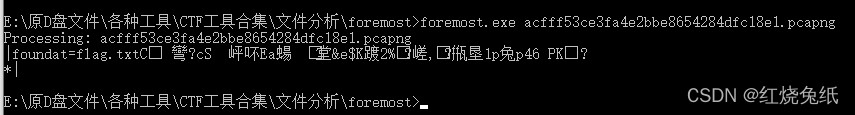

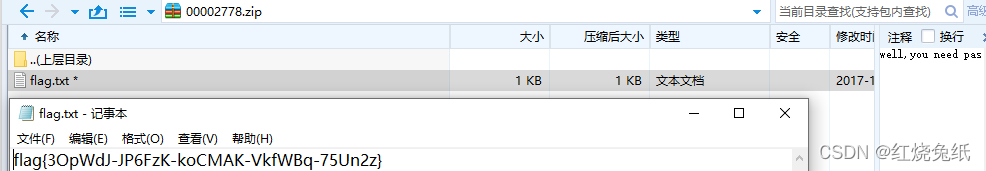

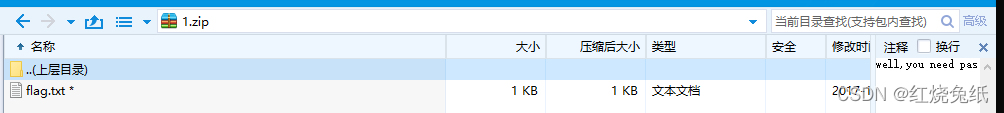

这张图片给的是一个密码,也就是说我们的flag.txt在hello.zip里,利用foremost分理出压缩包

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

当然我们也可以继续浏览流,来导出数据

然后点击找到对应的流:

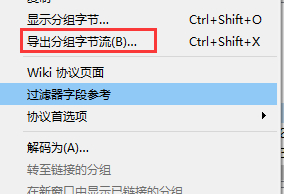

右键,导出分组字节流,为1.zip

补充:至于那个flag.txt 也不能说是假的,因为数据包里没有下载那个文件,你只能说知道有这个文件我们却无法导出来

总结:还是要多学多练

========================================

其他方法提取zip文件:

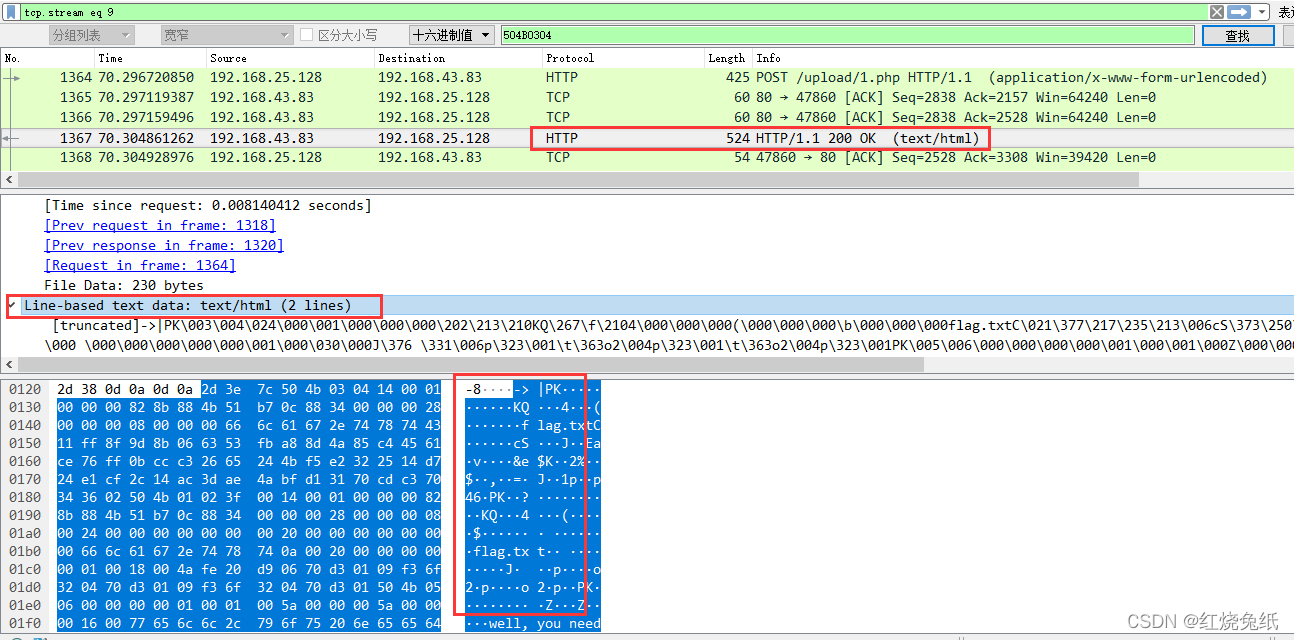

手动提取zip

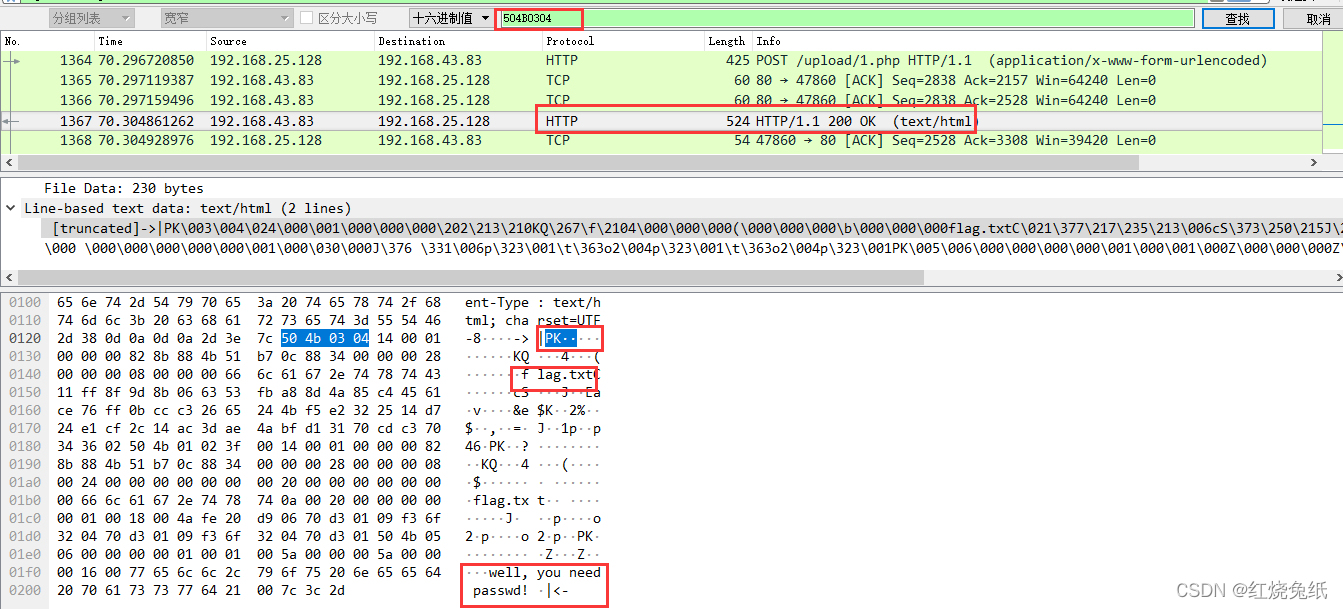

已知有zip文件了,Ctrl+F,左侧选16进制值,搜索 504B0304,搜到1个结果。

该博客介绍了如何通过网络数据包分析工具提取隐藏信息。作者展示了从HTTP流中识别ZIP和TXT文件的过程,并利用十六进制搜索找到JPEG图片,解码后得到密码。最终通过密码解压ZIP文件获取到flag。博客强调了实战技能和多学多练的重要性。

该博客介绍了如何通过网络数据包分析工具提取隐藏信息。作者展示了从HTTP流中识别ZIP和TXT文件的过程,并利用十六进制搜索找到JPEG图片,解码后得到密码。最终通过密码解压ZIP文件获取到flag。博客强调了实战技能和多学多练的重要性。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?