大家好,这是我第一次写漏洞文章,也是我发现的第一个Outlook漏洞。

在很多网络消息服务中,例如Gmail、Outlook、Yahoo等,都允许接受并渲染电子邮件中的HTML内容(Content-Type: text/html),但同时也会进行安全限制,只允许A、H1、img等标签。

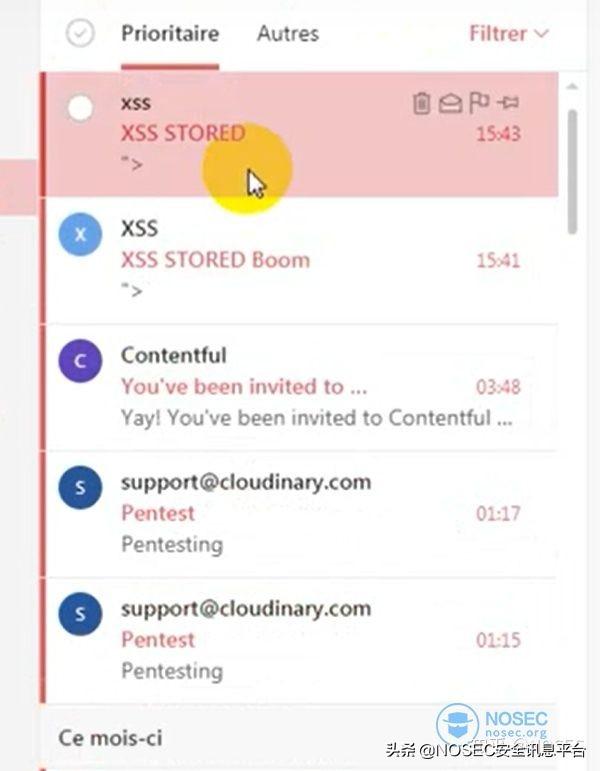

而当我测试Outlook中的安全过滤机制时,发现link标签并不会被过滤。这就让我有机可乘,成功引入了外部JS代码,实现了弹框。

复现步骤

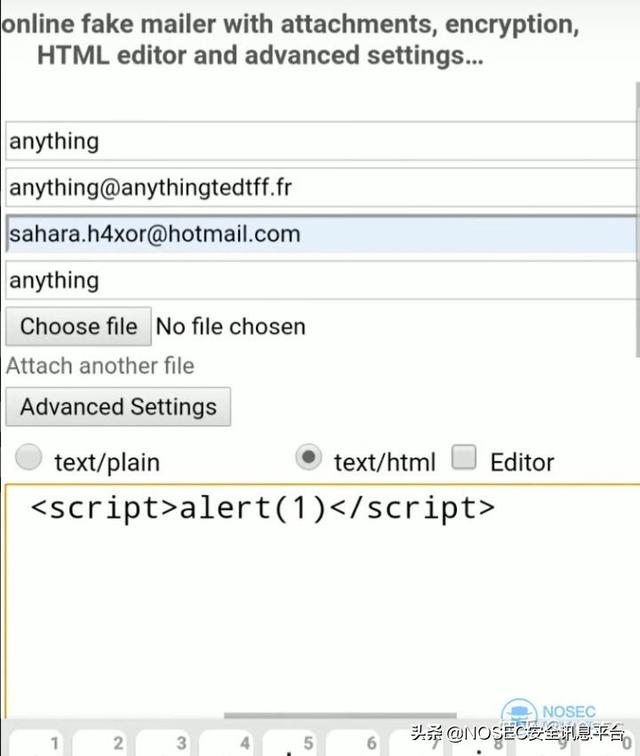

- 进入网站https://emkei.cz/,这个网站的能直接设置发送的电子邮件的内容的类型。

- 随机往邮件主题、发件人和发件地址填入字符。

- 往收件人地址填入你需要测试的电子邮件地址。

- 将Content-Type设定为text/html。

- 邮件正文填入,点击提交。

- 登入收件电子邮箱,点击查看消息,payload就会成功执行!

以下为PoC视频地址:

https://youtu.be/khsLfQwy1ik

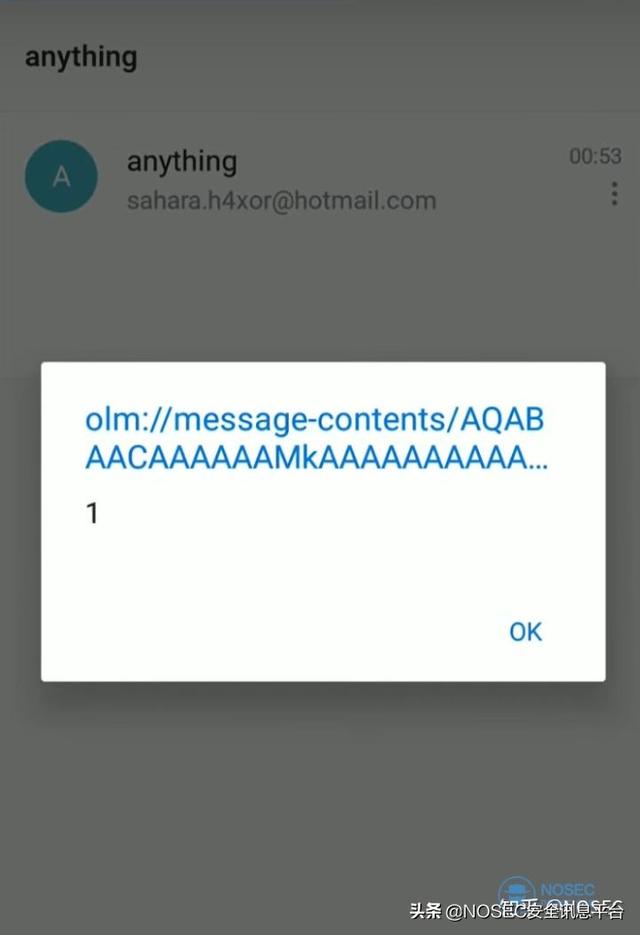

Android版漏洞

在第一个漏洞被修复后,我下载了对应的Android版本,尝试使用相同的方法进行攻击。结果发现手机端应用的缺陷更大,直接插入了payload,成功弹框。

感谢你的阅读!

本文由白帽汇整理并翻译,不代表白帽汇任何观点和立场

来源:https://nosec.org/home/detail/3230.html

原文:https://medium.com/@elmrhassel/xss-stored-on-outlook-web-outlook-android-app-ad4bd46b8823

白帽汇从事信息安全,专注于安全大数据、企业威胁情报。

公司产品:FOFA-网络空间安全搜索引擎、FOEYE-网络空间检索系统、NOSEC-安全讯息平台。

为您提供:网络空间测绘、企业资产收集、企业威胁情报、应急响应服务。

本文介绍了作者发现的一个Outlook安全漏洞,涉及网页版和Android版。通过利用未过滤的link标签,可以引入外部JS代码,实现存储型跨站脚本攻击(XSS)。复现步骤包括在特定网站设置邮件内容,然后在Outlook中查看邮件以触发payload执行。Android版应用的漏洞更为严重,直接导致弹框。文章最后提到了白帽汇公司及其相关安全产品和服务。

本文介绍了作者发现的一个Outlook安全漏洞,涉及网页版和Android版。通过利用未过滤的link标签,可以引入外部JS代码,实现存储型跨站脚本攻击(XSS)。复现步骤包括在特定网站设置邮件内容,然后在Outlook中查看邮件以触发payload执行。Android版应用的漏洞更为严重,直接导致弹框。文章最后提到了白帽汇公司及其相关安全产品和服务。

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?