在渗透测试中,爆破在我看来都算是实在很无奈的行为了,一般都是实在找不到其他漏洞了才来开始爆破。

下面来聊聊比较常见的爆破场景

数字ID

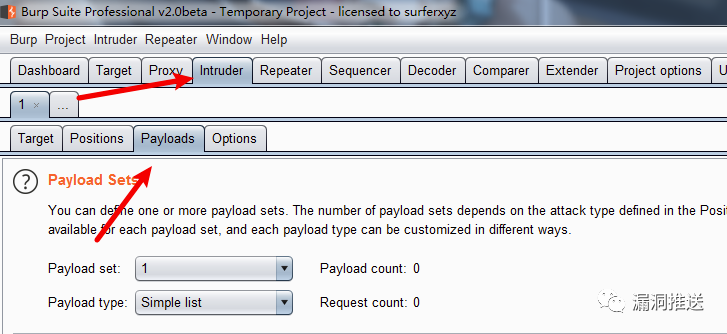

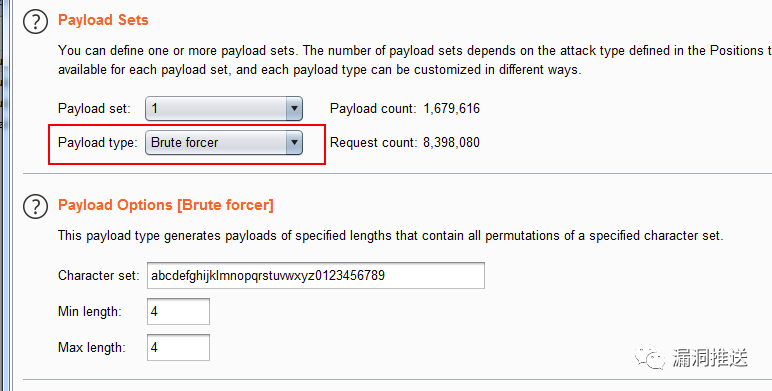

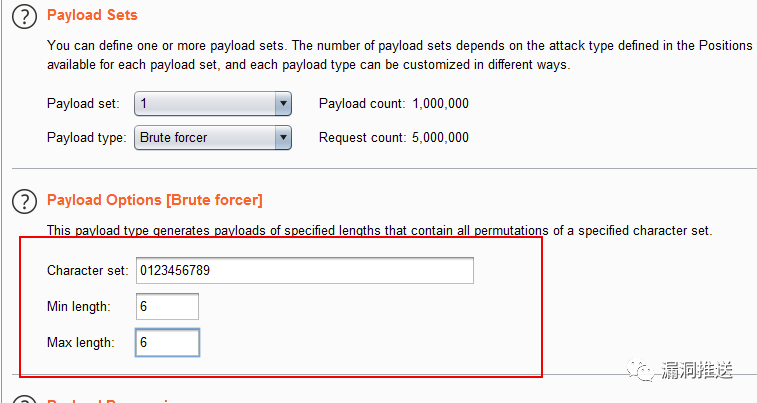

比较常见的就是网站手机4位或者6位的验证码的爆破。

这类爆破都不用专门生成字典,burp直接怼就可以了。

将下面的参数根据验证码的实际情况来设置就可以

2.通用字典

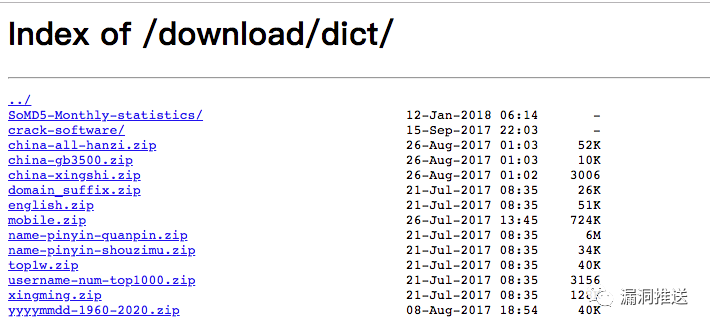

在爆破后台密码的时候,一般先用top1w,这种通用弱口令字典先去尝试。

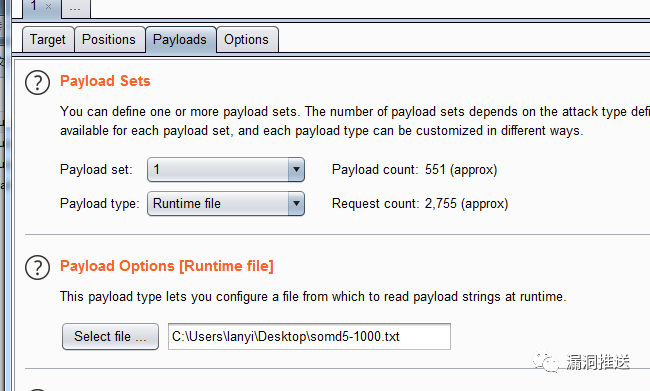

somd5提供了一些通用弱口令字典的下载

https://www.somd5.com/download/dict/

以top1w为例子

注意:字典目录路径上不能有中文,否则会burp会无法读取到字典文件。

3.社工字典

一般来说,在通用字典无法得到正确的密码以后就要尝试针对目标信息来定制生成字典了。

我们可以通过以下手段:

wohis备案信息网站邮箱搜索引擎....

来获取到管理员的信息,然后再根据这些信息来生成定制的社工字典。

下面介绍两个工具:

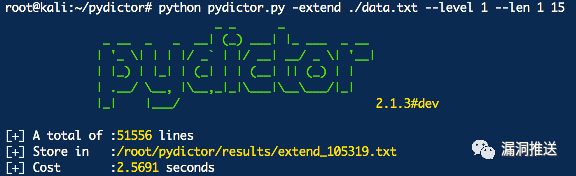

pydictor

https://github.com/LandGrey/pydictor.git

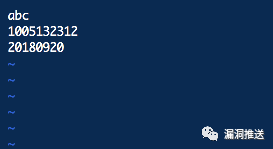

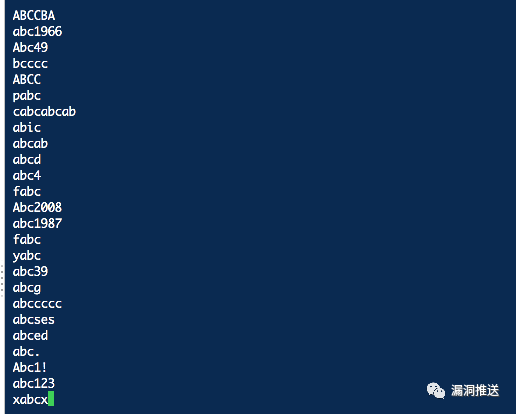

将我们搜集到的信息放在data.txt中,保存退出

执行命令

python pydictor.py -extend ./data.txt --level 1 --len 1 15

level越小,生成的字典越多,len为字典由多少位到多少位

通过这个工具,我们一共生成51556行字典

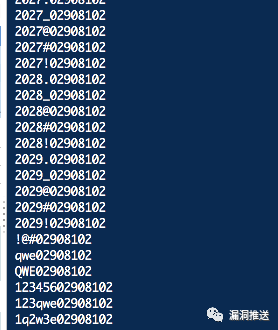

cat一下,就是根据刚才的一些信息生成的

一种工具因为算法的限制,生成的字典毕竟有限.

接下来介绍第二个工具 hashcat,kali下自带

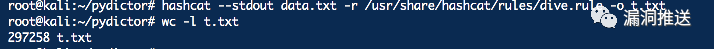

命令

hashcat --stdout base.txt -r /usr/share/hashcat/rules/dive.rule -o t.txt

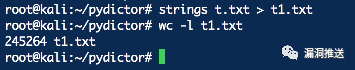

一共生成了297258行,但是其中会有很多不可见字符。需要我们过滤一下。

还剩245264行,cat 一下

本文介绍了渗透测试中常用的爆破技巧,包括数字ID、验证码爆破等场景,并提供了使用通用及社会工程字典的方法,涉及burp、pydictor与hashcat等工具。

本文介绍了渗透测试中常用的爆破技巧,包括数字ID、验证码爆破等场景,并提供了使用通用及社会工程字典的方法,涉及burp、pydictor与hashcat等工具。

3814

3814

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?