原标题:利用HTML5标签进行DDoS攻击的新方法揭秘

*严正声明:本文仅限于技术讨论与教育目的,严禁用于非法途径。

近期,来自Imperva Vitaly Simonovich和Dima Bekerman的安全研究专家发现了一种基于HTML5超链接审计功能(Ping标签)的大规模DDoS攻击。

新型DDoS攻击技术

在此次攻击活动中,DDoS攻击请求峰值达到了7500次请求/秒,在大概4个小时内攻击者总共利用了4000多个不同的用户向攻击目标发送了超过7000万次恶意请求。

Imperva的研究人员在其发布的安全分析报告中指出:“我们对此次DDoS攻击进行了深入分析,并且发现攻击活动中涉及到的攻击流量大多数来自于亚洲地区。而且,攻击者主要使用的是常用的HTML5属性,即

[.]gz[.]bcebos[.]com/you[.]html”这个URL地址。

而且,请求中的User-Agent都跟我们每天都会用到的一款聊天App-微信有关。

专家认为,攻击者利用了社工技术以及恶意广告来欺骗微信用户打开默认浏览器,下面是安全专家描述的攻击场景:

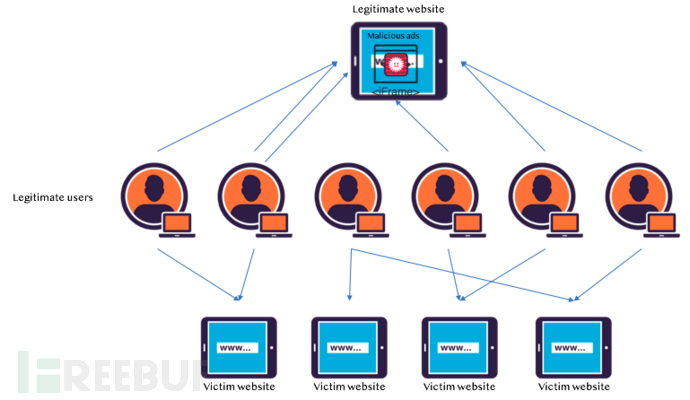

1、 攻击者搭建钓鱼网站,并注入恶意广告。

2、 在iframe中注入广告并关联合法网站,然后将其发送到微信群。

3、 合法用户访问该网站后,恶意Java代码将会执行,并针对用户点击的链接创建”Ping”属性。

4、 创建后将生成一个HTTP Ping请求,并通过合法用户的浏览器发送给目标域名。

专家还表示,除了QQ浏览器之外,还有很多浏览器都会受到这种新型DDoS攻击技术的影响。不过好消息就是,Firefox默认禁用了Ping属性。

简单分析

攻击者在搭建恶意网站时,使用了两个外部Java文件,其中一个包含了DDoS攻击目标的URL地址数组,另一个JS文件主要用来从地址数组中随机选取一个URL地址,并创建带有Ping属性的

*参考来源:securityaffairs,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM返回搜狐,查看更多

责任编辑:

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?