ics1-rsa

题目:

已知c、n、e 直接上工具找密码

通过工具找到压缩包密码为18429,打开就是flag

ics2

附件ida打开,反编译main函数代码

分析代码发现list1,list2常量

编写脚本得到flag

ics6

题目:打开文件,一切就变得简单了,是一张图片

解题思路:

用010工具打开改高度,即可得到flag{e58q6q5-55423aa-9154dsd2}

web-babyphp

访问地址以下界面

了解sha1函数无法处理数组,遇到数组会返回NULL,因此将两个变量都设置成数组类型即可获得flag

v1和v2分别传数组,注意一个是get 一个是post参数

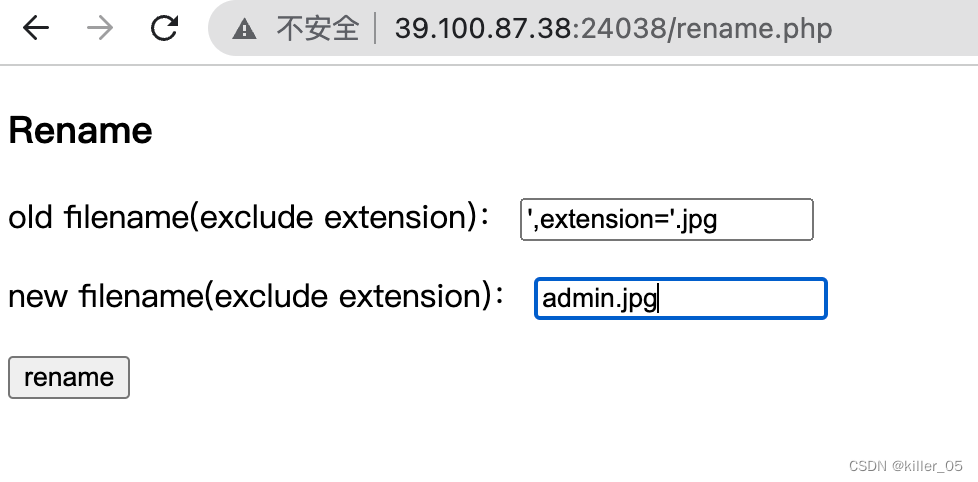

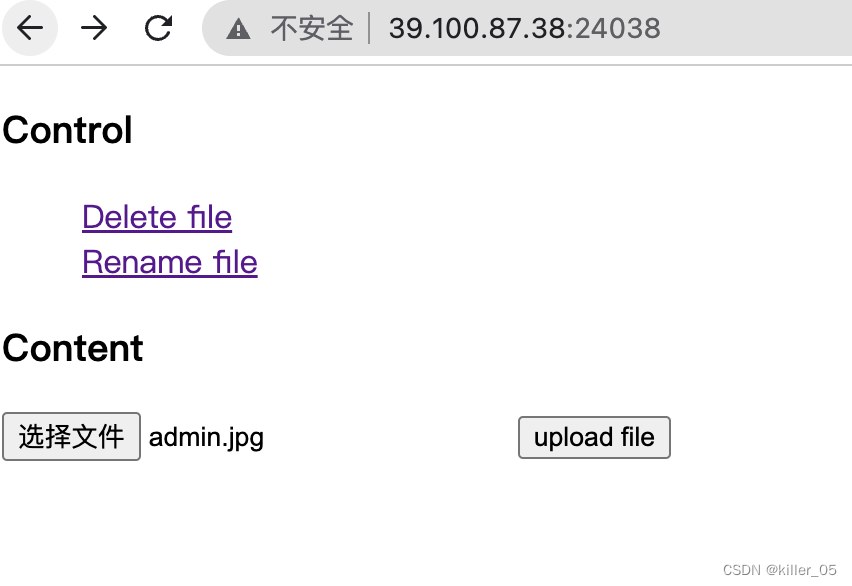

web-renamefile

通过分析源码,filename=$req['oldname']是从数据库查询输入的oldname是否在于filename字段,然后进行update修改oldname={$result['filename']}将之前从数据库中查询出的filename更新到oldname当中,再次入库造成二次注入可以通过sql注入,影响其extension为空,再修改文件时加上.php后缀绕过file_exists()只需要再次上传一个与数据库当中filename的值相同的文件名即可

先上传一个空文件,命名为如下

然后把它rename为即将上传的木马文件名

然后上传木马为jpg

再把木马改成.php

用蚁剑链接成功,flag再根目录

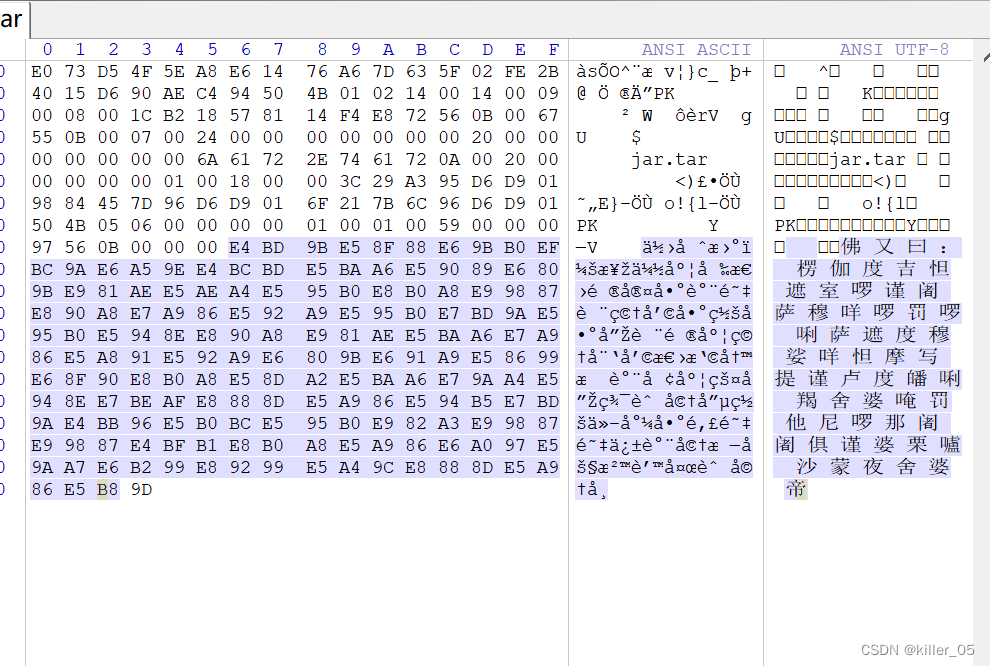

ics11

题目:粗心的程序员打包时把用户名和密码都打包了,现在他找不到问题在哪,请你找到泄露的用户名和密码。flag形式为flag{user+password}

用010打开选择utf-8编码 最下面有一段汉字

解密得到压缩包密码

解压发现里面有好多jar包,打开SAComm.jar里面有flag

flag{sysdiagfactorycast@schneider}

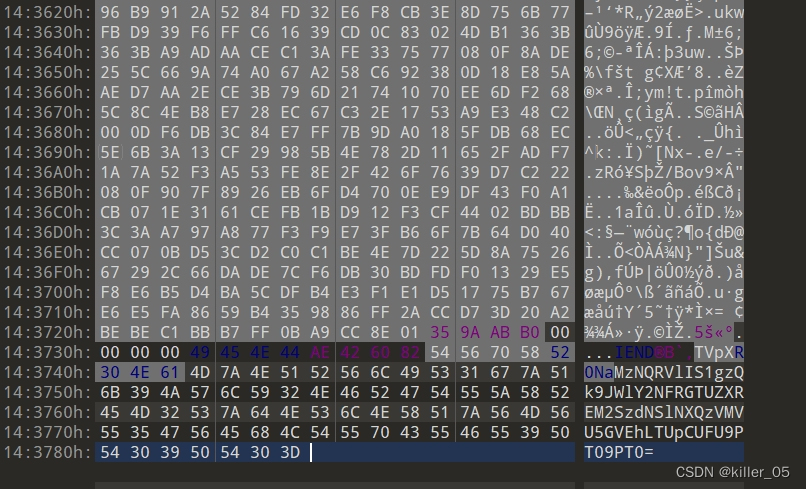

ics7

黑客入侵了某工控系统,最后只留下了一个文件,你能发现这个文件的奥秘吗

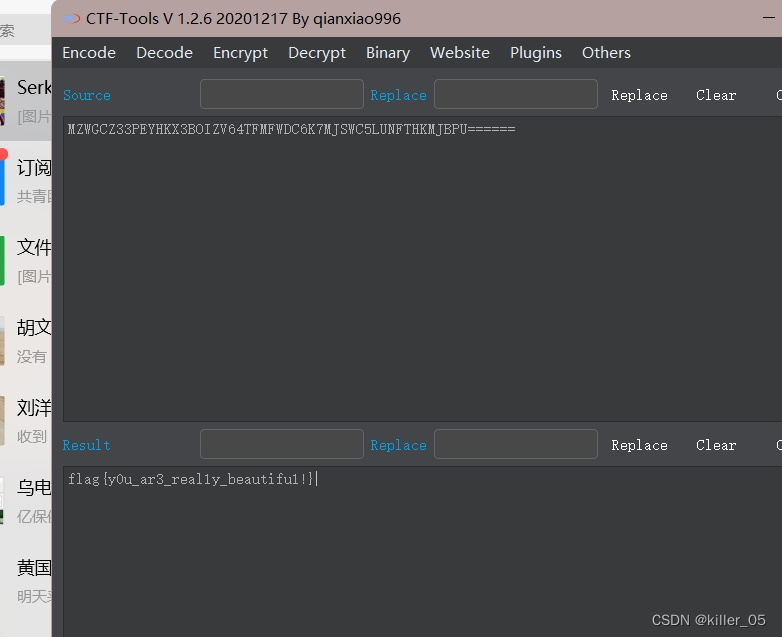

010最底下发现base64字符串

第一次解密后 发现是base32,再次解密得出flag

3157

3157

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?