今天接到测试人员的一个通知说我们主机的openssh有漏洞,需要改。

我点开了,邮件中的链接(https://github.com/opsxcq/exploit-CVE-2016-6515)发现,漏洞的描述是:

Before 7.3 OpenSSH does not limit password lengths for password authentication, which allows remote attackers to cause a denial of service (crypt CPU consumption) via a long string. This bug resides in auth-passwd.c in auth_password function.

Attackers can exploit this issue to cause the application to enter an infinite loop and consume excessive CPU resources, resulting in denial-of-service conditions.

大意就是由于没有限制密码长度,所以当发送重复非常长的密码时,会造成CPU利用率达到 100%从而造成 SSH拒绝服务。

并给了一个工具来进行测试。

然后,给出了一个解决方案,把openssh升级到7.3以上的版本就能解决。

但是,我们机器上的openssh是被我们修改了的,并加上了审计,命令拦截等功能,不能随便升级的。那怎么办呢?

然后继续看上面的描述。

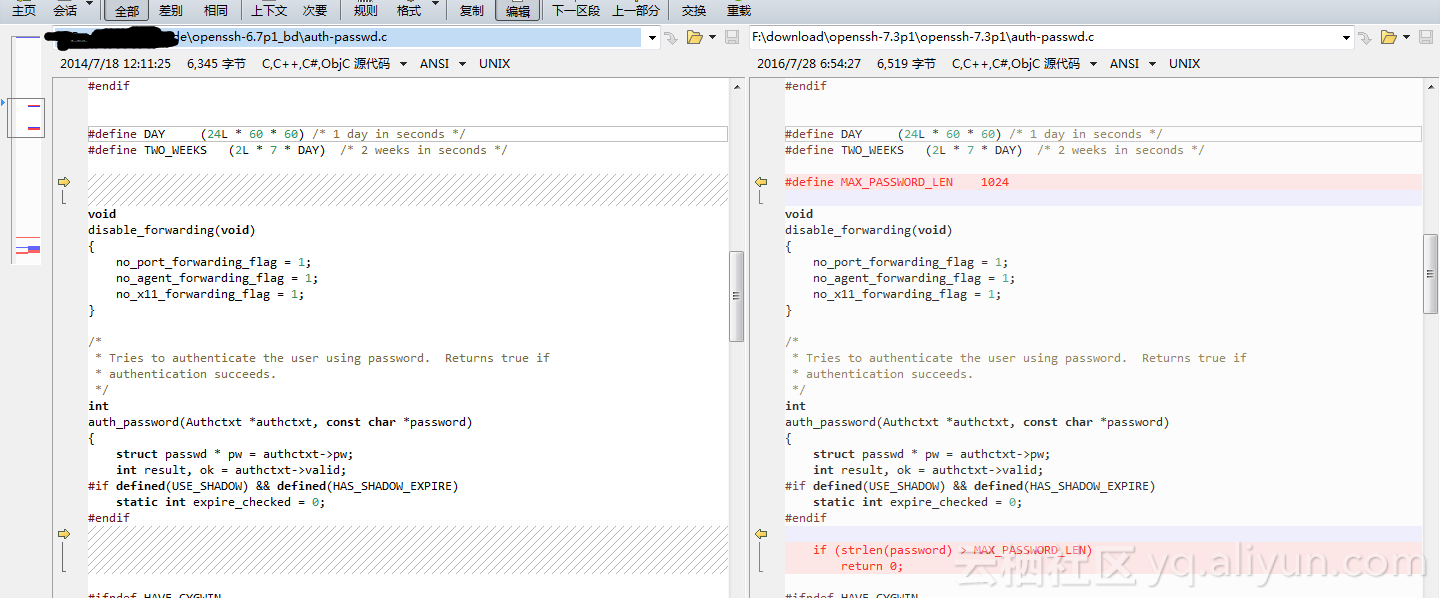

This bug resides in auth-passwd.c in auth_password function.

那么很显然,就应该是这个文件了,打开7.3以上版本的openssh,果然发现。

新版的这个文件加了一个长度判断,所以,这三行代码,分别加进去后。

编译,然后测试。

https://github.com/opsxcq/exploit-CVE-2016-6515

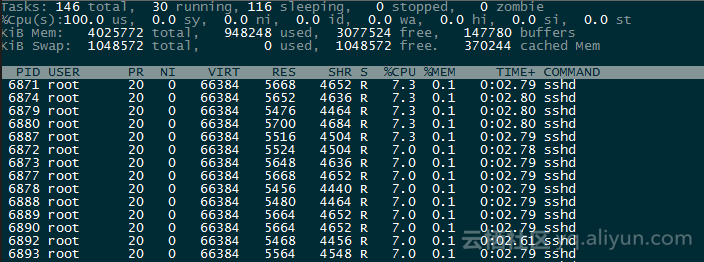

根据这上面提供的工具,来攻击我们的机器。然后通过我们的top命令,来看CPU的利用率。

这是没有加那三行代码的结果,可以明显看到CPU到达100%。

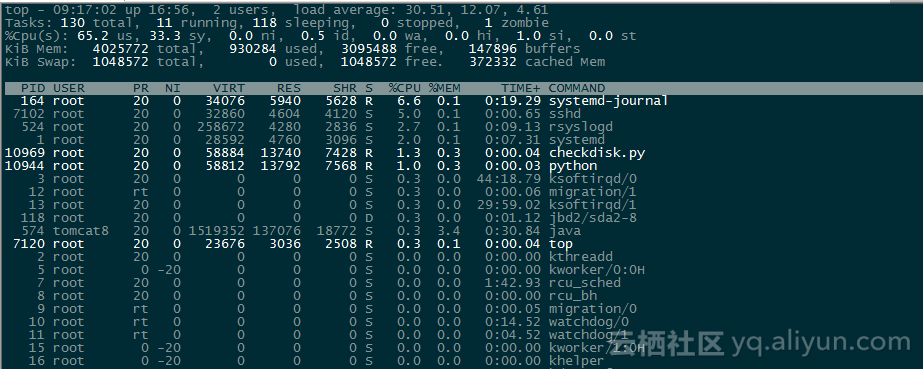

加了三行代码之后。

明显CPU利用率下降很多,只有60%。

最后报告测试,漏洞解决。

本文介绍了一种因未限制密码长度导致的openssh密码认证漏洞CVE-2016-6515。该漏洞允许远程攻击者通过发送过长字符串造成CPU资源过度消耗,进而引发拒绝服务攻击。文中提供了漏洞的测试工具及修复方案。

本文介绍了一种因未限制密码长度导致的openssh密码认证漏洞CVE-2016-6515。该漏洞允许远程攻击者通过发送过长字符串造成CPU资源过度消耗,进而引发拒绝服务攻击。文中提供了漏洞的测试工具及修复方案。

1207

1207

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?