一篇值得读一读的文章。。。

虚拟私用网(virtual private network,×××)是对各种利用公共网络来传输信息的私用的加密网络的统称。在向其用户提供所需要的安全性和网络资源的同时,因为不需要使用专用的网络通信线路,所以×××网络的建设成本相对要低廉得多。因为×××在成本方面有着其他解决方案难以比拟的优势,当需要向自己的远程用户或各地分支机构提供一种能够让它们安全地彼此通信的手段的时候,绝大多数公司都会把基于因特网的×××网当作自己的首选。

- 微软兼容的认证和加密(MSCHAPv2,MPPE40-128位RC4加密) 。

- 支持多个客户端连接 。

- 使用RADIUS插件无缝集成到一个微软网络环境中 。

- 和Windows 95/98/Me/NT/2000/XP PPTP客户端共同工作 。

- 和Linux PPTP客户端共同工作 。

- Poptop在GNU通用公共许可下是,并仍将是完全免费。

下面分别介绍基于以上技术的×××在Linux下的实现:

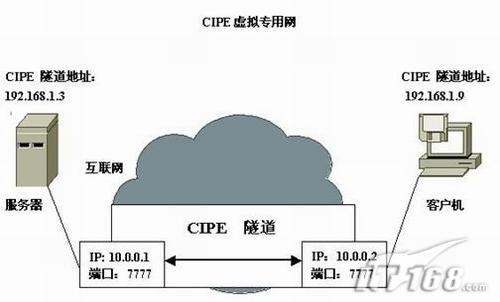

- CIPE 被包括在红帽企业 Linux 中,因此所有你想连接到你的内联网的红帽企业 Linux 边缘机器(如防火墙和网关机器)和个体客户机器上都可以利用它。Redhat Linux 还包括支持 CIPE 的加密术。

- CIPE 使用标准的 Blowfish 或 IDEA 加密算法来支持加密。根据你所在国家的加密出口法规而定,你可以使用默认方法(Blowfish)来加密你的专用网上的所有 CIPE 交通。

- 因为 CIPE 是基于软件的,只要运行红帽企业 Linux,任何一个较老的或闲置的机器都可以充当 CIPE 网关,所以你不必购买昂贵的专用 ××× 硬件来安全地连接两个局域网,从而给机构节省资金。

- CIPE 被积极开发来与 iptables、ipchains、以及其它基于规则的防火墙一起使用。要和现存的防火墙规则共同存在,只需要让对端接受进入的 CIPE UDP 分组就可以了。

- CIPE 配置是通过文本文件来完成的。这使管理员不必使用通过网络运行效果不佳的图形化工具来远程地配置 CIPE 服务器和客户。CIPE 还可以使用网络管理工具来配置。

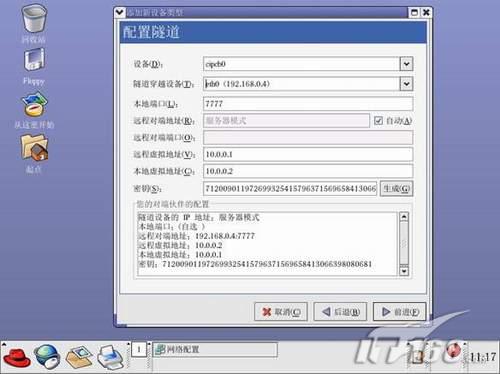

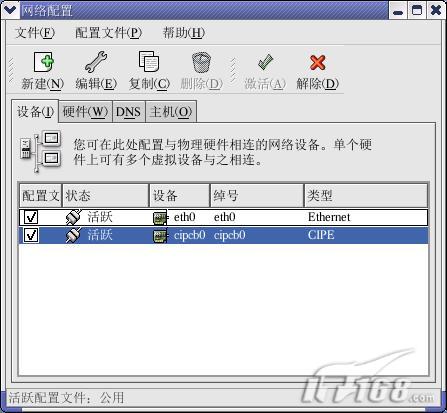

| 图-2 CIPE服务器端配置 |

最后点击“生成”按钮产生一个128位(32个16进制数)的密匙,接着点击确定按钮。最后选择“当计算机启动时激活该设备”。CIPE在服务器端配置见表-1:

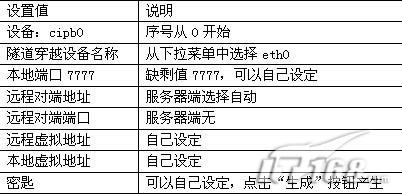

| 表-1 CIPE服务器端设定 |

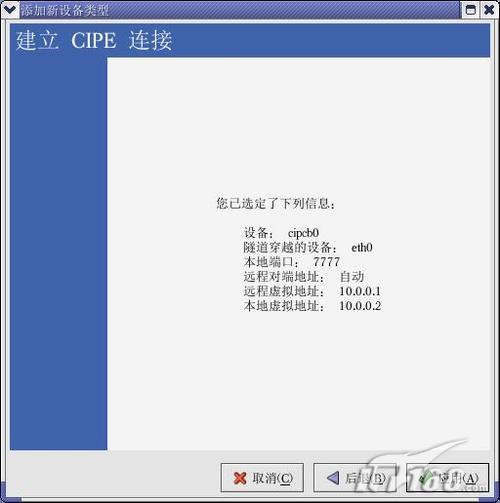

点击“前进”按钮继续查看汇总信息见图-3。

| 图-3 CIPE 信息汇总 |

激活CIPE连接见图-4。

| 图-4 激活CIPE连接 |

下面还要作三项工作:

(2)添加路由:route add -net 192.168.1.3 netmask 255.255.255.0 gw 192.168.1.9

(3)打开防火墙的CIPE端口7777

# scp root@192.168.0.3:/etc/cipe/options.cipcb0 /etc/cipe/options.cipcb0

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.0.3' (RSA) to the list of known hosts.

root@192.168.0.3's password:

options.cipcb0 100% |***************************************| 61 00:00

CIPE这个 软件在服务器端和客户机使用相同的界面。方法和服务器端配置一样,见图-5。

| 图-5 CIPE客户机配置界面 |

接着点击“前进”按钮。客户机配置结束。

# ifconfig -cipcb0

cipcb0 Link encap:IPIP Tunnel HWaddr

inet addr:10.0.0.2 P-t-P:10.0.0.1 Mask:255.255.255.255

POINTOPOINT NOTRAILERS RUNNING NOARP MTU:1442 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

此时客户机的cipcb0没有激活,使用命令激活cipcb0,然后察看路由表:

#ifup cipcb0

#route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

10.0.0.1 * 255.255.255.255 UH 0 0 0 cipcb0

192.168.1.0 * 255.255.255.0 U 0 0 0 eth0

127.0.0.0 * 255.0.0.0 U 0 0 0 lo

default 192.168.1.1 0.0.0.0 UG 0 0 0 eth0

可以看到×××端口已经打开,路由表中包括CIPE服务器的远程虚拟地址。下面使用ping命令连接CIPE服务器的虚拟地址(10.0.0.1)进行测试。

#ping -c 4 10.0.0.1

PING 10.0.0.1 (10.0.0.1) 56(84) bytes of data.

64 bytes from 10.0.0.1: icmp_seq=1 ttl=64 time=0.681 ms

64 bytes from 10.0.0.1: icmp_seq=2 ttl=64 time=0.341 ms

64 bytes from 10.0.0.1: icmp_seq=3 ttl=64 time=0.080 ms

64 bytes from 10.0.0.1: icmp_seq=4 ttl=64 time=0.094 ms

--- 10.0.0.1 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3013ms

rtt min/avg/max/mdev = 0.080/0.299/0.681/0.243 ms

×××连接完成。下面断开×××连接,使用命令:“ifdown cipcb0”然后察看路由表:

#route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.0.0 * 255.255.255.0 U 0 0 0 eth0

127.0.0.0 * 255.0.0.0 U 0 0 0 lo

录由表的10.0.0.1已经清除。

这里我们使用在Redhat Linux 9.0 网络管理工具来配置CIPE ×××,对于没有这个工具的Linux发行版本(如RHEL 4.0 ,SUSE、红旗Linux)我们可以通过安装从CIPE软件的官方主页 http://sourceforge.net/projects/cipe-linux下载的源代码安装。

—————————————————————————————————

特别声明:--

一、本文为原创,著作权及使用权为(作者笔名:闪电cto)本人所有。

二、本文首发于51cto个人博客(http://xudeqiang.blog.51cto.com)。

三、本文只供互联网上的读者分享,不供共享范畴,希知。

四、未经许可严禁对本文作修改、节选、断章性质的处理。

五、可转载,但必须注明原文章首发的出处网址,及文章作者,严禁复制。

六、如若转摘用于杂志网络媒体新闻,必须通知作者得到允许后方可,需收稿费。

七、作者联系信息:QQ:306718122 邮箱levinboy@foxmail.com

——————————————————————————————

转载于:https://blog.51cto.com/xudeqiang/175626

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?