SQL注入是网站常见的漏洞之一,它能够直接拿到网站上数据库的所有内容。在DVWA搭建(https://my.oschina.net/u/3776619/blog/1803401),并将DVWA的安全级别设置为low之后,能很好地模拟出一次sql攻击。通过亲自经历,我们以后应该能很好地在开发网站时留下这个漏洞给人攻击。

一、DVWA中的SQL注入展示

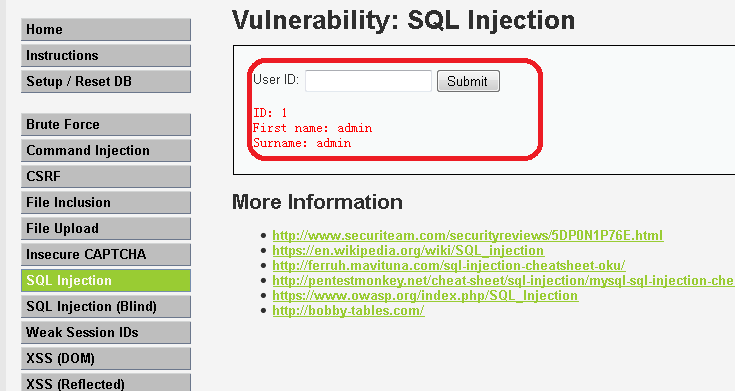

打开SQL Injection模块,初看,这是个很普通的输入框。比如我们输入1,他能很好地进行反馈,如下图所示:

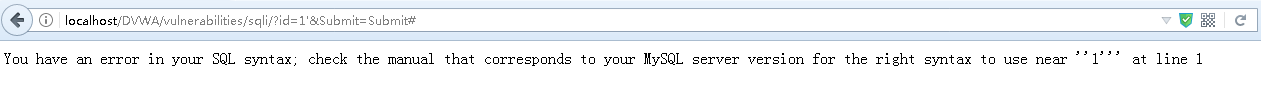

但你输入1'你会发现这个网站是报错的,不能很好地进行反馈,这就意味着,这个网站是存在SQL漏洞:

之所以这样说的原因,可以在这网页的源码中一目了然。这网页的源码在.\DVWA\vulnerabilities\sqli\source\low.php里面,具体如下:

<?php

if( isset( $_REQUEST[ 'Submit' ] ) ) {

// Get input

$id = $_REQUEST[ 'id' ];

// Check database

$query = "SELECT first_name, last_name FROM users WHERE user_id = '$id';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Get results

while( $row = mysqli_fetch_assoc( $result ) ) {

// Get values

$first = $row["first_name"];

$last = $row["last_name"];

// Feedback for end user

$html .= "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";

}

mysqli_close($GLOBALS["___mysqli_ston"]);

}

?>

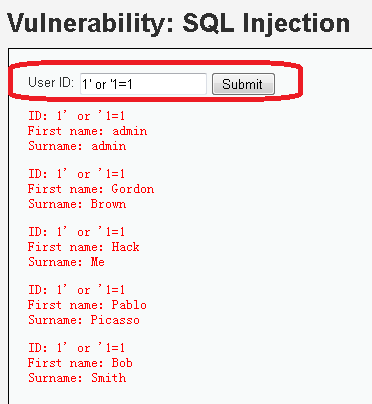

留意到对于$query语句是没有任何保护的,也就意味着,里面$id=1,也就是$query演变成SELECT first_name, last_name FROM users WHERE user_id = '1' 还好说, SELECT first_name, last_name FROM users WHERE user_id = ''' 是肯定报错的,那如果 SELECT first_name, last_name FROM users WHERE user_id = '1' or '1=1'呢?是不是这个查询必定为真,而且where语句不生效,将整个users表的first_name和last_name都查出来了?也就是,我们在输入框输入,1' or '1=1即可。

结果如下所示,果然和我们想象的一样:

二、SQL注入的防范

其实SQL注入的防范并不难,我们只要对传递的参数做校验,如果不合法,直接拒绝请求就完事了。分下面几种情况:

(1)如果你的输入框是要求数字类型的,判断是否为数字,如果不是,直接拒绝请求

(2)如果是有格式的类型(比如 日期,email,电话,身份证号码等等),判断是非符合格式,如果不符合格式,拒绝请求。

(3)如果是字符串类型,没有特殊的格式,需要对字符串长度做校验,如果长度大于数据库该字段的定义长度,直接拒绝请求。比如上面的id,数据库要是定义为varchar(1),如果输入超过1个字符,直接拒绝请求。

在.\DVWA\vulnerabilities\sqli\source\impossible.php里面,DVWA直接给出SQL注入的防范方案,具体如下:

<?php

if( isset( $_GET[ 'Submit' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$id = $_GET[ 'id' ];

// Was a number entered?

if(is_numeric( $id )) {

// Check the database

$data = $db->prepare( 'SELECT first_name, last_name FROM users WHERE user_id = (:id) LIMIT 1;' );

$data->bindParam( ':id', $id, PDO::PARAM_INT );

$data->execute();

$row = $data->fetch();

// Make sure only 1 result is returned

if( $data->rowCount() == 1 ) {

// Get values

$first = $row[ 'first_name' ];

$last = $row[ 'last_name' ];

// Feedback for end user

$html .= "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";

}

}

}

// Generate Anti-CSRF token

generateSessionToken();

?>

可以看到对于一个输入的id的类型和长度,还有返回结果的多少做了一个严格的审查,还用了php的Prepared Statement机制,严格限定id的类型,这样就做到万无一失了。

2638

2638

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?