引子

WebSocket 是个好东西,为我们提供了便捷且实时的通讯能力。然而,对于 WebSocket 客户端的鉴权,协议的 RFC 是这么说的:

This protocol doesn’t prescribe any particular way that servers can

authenticate clients during the WebSocket handshake. The WebSocket

server can use any client authentication mechanism available to a

generic HTTP server, such as cookies, HTTP authentication, or TLS

authentication.

也就是说,鉴权这个事,得自己动手

协议原理

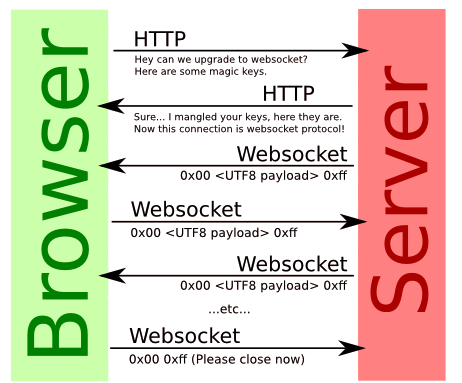

WebSocket 是独立的、创建在 TCP 上的协议。

为了创建Websocket连接,需要通过浏览器发出请求,之后服务器进行回应,这个过程通常称为“握手”。

实现步骤:

1. 发起请求的浏览器端,发出协商报文:

|

1

2

3

4

5

6

7

8

|

GET /chat HTTP/1.1

Host: server.example.com

Upgrade: websocket

Connection: Upgrade

Sec-WebSocket-Key: dGhlIHNhbXBsZSBub25jZQ==

Origin: http://example.com

Sec-WebSocket-Protocol: chat, superchat

Sec-WebSocket-Version: 13

|

2. 服务器端响应101状态码(即切换到socket通讯方式),其报文:

|

1

2

3

4

5

|

HTTP/1.1 101 Switching Protocols

Upgrade: websocket

Connection: Upgrade

Sec-WebSocket-Accept: s3pPLMBiTxaQ9kYGzzhZRbK+xOo=

Sec-WebSocket-Protocol: chat

|

3. 协议切换完成,双方使用Socket通讯

直观的协商及通讯过程:

方案

通过对协议实现的解读可知:在 HTTP 切换到 Socket 之前,没有什么好的机会进行鉴权,因为在这个时间节点,报文(或者说请求的Headers)必须遵守协议规范。但这不妨碍我们在协议切换完成后,进行鉴权授权:

鉴权

- 在连接建立时,检查连接的HTTP请求头信息(比如cookies中关于用户的身份信息)

- 在每次接收到消息时,检查连接是否已授权过,及授权是否过期

- 以上两点,只要答案为否,则服务端主动关闭socket连接

授权

服务端在连接建立时,颁发一个ticket给peer端,这个ticket可以包含但不限于:

- peer端的uniqueId(可以是ip,userid,deviceid…任一种具备唯一性的键)

- 过期时间的timestamp

- token:由以上信息生成的哈希值,最好能加盐

安全性的补充说明

有朋友问:这一套机制如何防范重放攻击,私以为可以从以下几点出发:

- 可以用这里提到的expires,保证过期,如果你愿意,甚至可以每次下发消息时都发送一个新的Ticket,只要上传消息对不上这个Ticket,就断开,这样非Original Peer是没法重放的

- 可以结合redis,实现 ratelimit,防止高频刷接口,这个可以参考 express-rate-limit,原理很简单,不展开

- 为防止中间人,最好使用wss(TLS)

代码实现

WebSocket连接处理,基于 node.js 的 ws 实现:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

|

本文介绍了WebSocket的鉴权授权方法,包括在连接建立时检查HTTP请求头信息,连接过程中验证授权,以及通过颁发ticket进行授权。此外,还讨论了防止重放攻击的安全措施,并提供了基于node.js的ws库的代码实现示例。

本文介绍了WebSocket的鉴权授权方法,包括在连接建立时检查HTTP请求头信息,连接过程中验证授权,以及通过颁发ticket进行授权。此外,还讨论了防止重放攻击的安全措施,并提供了基于node.js的ws库的代码实现示例。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3411

3411

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?