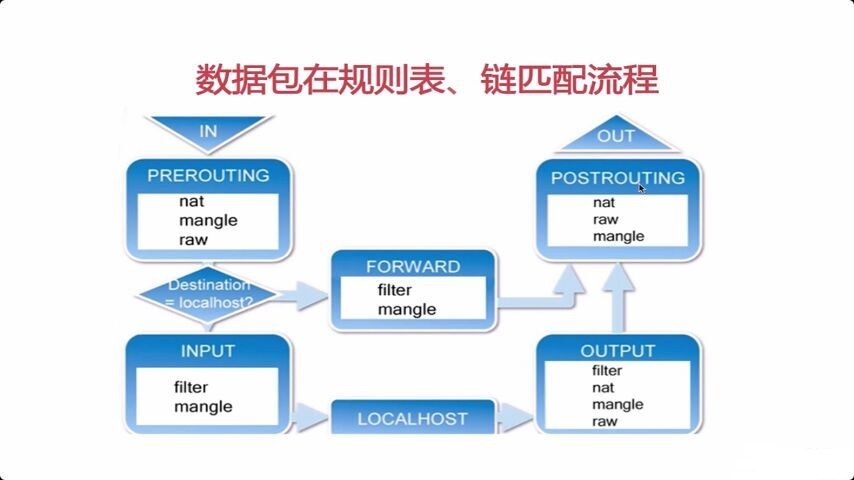

NetFilter规定的五个规则链

PREROUTING (路由前)、INPUT (数据包流入口)、FORWARD (转发管卡)、OUTPUT(数据包出口)、POSTROUTING(路由后)

任何一个数据包,只要经过本机,必将经过这五个链中的其中一个链;

NAT: Network Address Transition (网络地址转换)

防火墙策略

filter 定义允许或者不允许的 、nat 定义地址转换的、mangle功能:修改报文原数据

filter来讲一般只能做在3个链上:INPUT ,FORWARD ,OUTPUT

nat来讲一般也只能做在3个链上:PREROUTING ,OUTPUT ,POSTROUTING

mangle则是5个链都可以做:PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING

iptables -L -n 或 iptables -nL -- 查看规则表

iptables -t nat -L -n -- 查看网络地址转换表

iptables -F -- 清除预设表filter中的所有规则链的规则

iptables -X -- 清除预设表filter中使用者自定链中的规则

/etc/rc.d/init.d/iptables save -- 保存设置

cat /etc/sysconfig/iptables -- 查看规则设置保存文件

service iptables restart -- 重启规则表

设置预设规则

iptables -p INPUT DROP

iptables -p OUTPUT DROP

iptables -p FORWARD DROP

开启FORWARD转发,需修改内核配置文件

/proc/sys/net/ipv4/ip_forward 默认0(0:关闭 1:打开)

开启是 iptables -p OUTPUT ACCEPT 才起作用

开启SSH远程登录

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT

iptables -I INPUT -p tcp --dport 22 -m mac --mac-source XX:XX:XX:XX:XX:XX -j ACCEPT -- 限制mac地址访问

iptables -D INPUT -p tcp --dport 22 -m mac --mac-source XX:XX:XX:XX:XX:XX -j ACCEPT -- 删除MAC地址访问设置

iptables -A INPUT -s 192.168.0.3 -p tcp --dport 22 -j ACCEPT -- 指定IP访问

iptables -A OUTPUT -d 192.168.0.3 -p tcp --sport 22 -j ACCEPT -- 指定输出到指定IP通过

iptables -A INPUT -s 192.168.0.0/24 -p tcp --dport 22 -j ACCEPT -- 指定IP段 192.168.0.1-255访问

iptables -A OUTPUT -d 192.168.0.0/24 -p tcp --sport 22 -j ACCEPT -- 指定输出到指定IP段通过

iptables -A INPUT -s 192.168.0.3 -p tcp --dport 22 -j DROP-- 限制IP访问

iptables -A OUTPUT -d 192.168.0.3 -p tcp --sport 22 -j DROP -- 限制到目的IP得输出

iptables -D INPUT -p tcp --dport 22 -j ACCEPT

iptables -D OUTPUT -p tcp --sport 22 -j ACCEPT

开始本机8080端口访问

iptables -A INPUT -p tcp --dport 8080 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 8080 -j ACCEPT

允许icmp包通过(注:允许ping)

iptables -A OUTPUT -p icmp -j ACCEPT

iptables -A INPUT -p icmp -j ACCEPT

iptables -D OUTPUT -p icmp -j ACCEPT

iptables -D INPUT -p icmp -j ACCEPT

允许loopback 会导致DNS无法正常关闭

IPTABLES -A INPUT -i lo -p all -j ACCEPT

-- -i 代表输入接口 (不指定-i参数,将处理进入所有接口的数据包,! -i eth0 : 将处理所有经由eth0以外的接口进入的数据包,-i eth+ :将处理所有经由eth开头的接口进入的数据包)

IPTABLES -A OUTPUT -o lo -p all -j ACCEPT

-- -o 代表输出接口(! -o eth0 : 从eth0以外的接口输出,-i eth+ : 从eth开头的接口输出)

DNS服务开启

DNS占用TCP、UDP两个协议端口、一般情况下使用UDP 53

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A OUTPUT-p udp --sport 53 -j ACCEPT

允许建立连接的包通过

iptables-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables-A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

开启本机访问外部80端口

iptables -A INPUT -p tcp --sport 80 -j ACCEPT

iptables -A OUTPUT -p tcp --dport 80 -j ACCEPT

开启、删除Mysql(3306)端口

iptables -I INPUT -p tcp --dport 3306 -j ACCEPT -- 在行首添加输入 目的端口3306 访问通过

iptables -I OUTPUT -p tcp --sport 3306 -j ACCEPT -- 在行首添加输出 原端口3306 访问通过

iptables -D INPUT -p tcp --dport 3306 -j ACCEPT -- 删除输入 目的3306端口访问

iptables -D OUTPUT -p tcp --sport 3306 -j ACCEPT -- 删除输出 原端口3306端口访问

iptables -I INPUT -s 192.168.0.3 -p tcp --dport 3306 -j ACCEPT -- 指定IP访问

iptables -I OUTPUT -d 192.168.0.3 -p tcp --sport 3306 -j ACCEPT -- 指定输出到指定IP通过

iptables -D INPUT -s 192.168.0.3 -p tcp --dport 3306 -j ACCEPT

iptables -D OUTPUT -d 192.168.0.3 -p tcp --sport 3306 -j ACCEPT

开启、删除SendMail(25)端口

iptables -I INPUT -p tcp --sport 25 -j ACCEPT -- 不开启此项也能发送

iptables -I OUTPUT -p tcp --dport 25 -j ACCEPT

iptables -D INPUT -p tcp --sport 25 -j ACCEPT

iptables -D OUTPUT -p tcp --dport 25 -j ACCEPT

常用端口

22 -- SSH 23 -- telnet 25 -- smtp 53 -- DNS

已建立连接状态包通过

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT -- 添加已建立连接状态包通过

iptables -D INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT -- 添加已建立连接状态包通过

转载于:https://my.oschina.net/u/1179666/blog/533473

本文深入探讨了iptables的五个规则链及其应用,包括NAT、防火墙策略、mangle功能等,并提供了具体示例和设置步骤,帮助理解如何在本地系统上进行网络策略配置。

本文深入探讨了iptables的五个规则链及其应用,包括NAT、防火墙策略、mangle功能等,并提供了具体示例和设置步骤,帮助理解如何在本地系统上进行网络策略配置。

667

667

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?