第一篇 使用ISA实现用户级验证

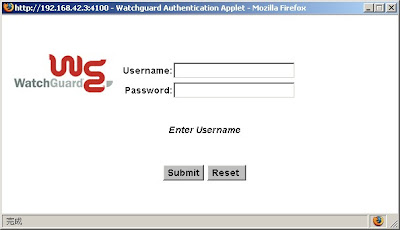

公司最近对用户的上网行为进行控制,原本是通过Watchguard X1000通过和公司内部的AD关联进行用户级的验证(如下图),但是后来发现,同一个用户名可以在多台机上使用,于是通过实验,有了这篇文章. 通过ISA的WEB客户端可以对登陆的用户进行用户级的验证,可以实现允许的用户才能登陆放行,还可以实现对特别的网站的访问控制.

文中所涉及的知识及后面可能会要求建立域控制器及新建用户和更改域控制器策略的相关的过程可以参考我以前的建立Windows群集的文章.

Windows群集服务安装一( [url]http://waringid.blog.51cto.com/65148/47213[/url])及

Windows群集服务安装二( [url]http://waringid.blog.51cto.com/65148/47215[/url])以

及Windows群集服务安装三( [url]http://waringid.blog.51cto.com/65148/47216[/url])

和Windows群集安装服务四( [url]http://waringid.blog.51cto.com/65148/47217[/url])

以及Windows群集安装服务五 [url]http://waringid.blog.51cto.com/65148/47218[/url] )

Windows群集服务安装一( [url]http://waringid.blog.51cto.com/65148/47213[/url])及

Windows群集服务安装二( [url]http://waringid.blog.51cto.com/65148/47215[/url])以

及Windows群集服务安装三( [url]http://waringid.blog.51cto.com/65148/47216[/url])

和Windows群集安装服务四( [url]http://waringid.blog.51cto.com/65148/47217[/url])

以及Windows群集安装服务五 [url]http://waringid.blog.51cto.com/65148/47218[/url] )

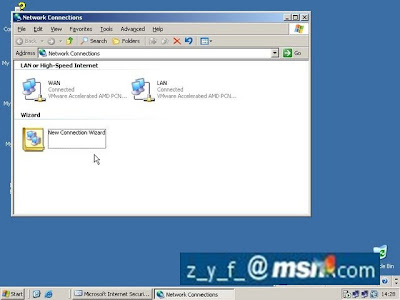

一:网络的配置图如下:

域控制器(Domain Control)

系统版本:win2003 Enterprise 英文版

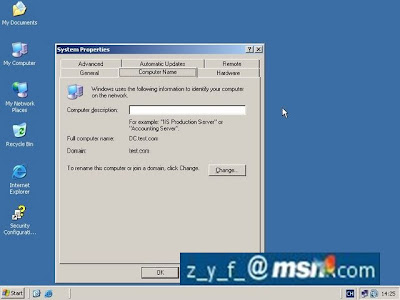

主机名称:dc.test.com

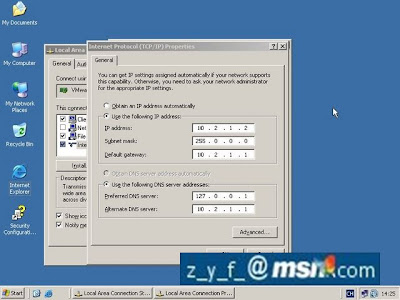

IP地址:10.2.1.2 255.0.0.0 DNS : 10.2.1.2

网卡网关:10.2.1.1

硬件相关:单网卡

ISA服务器一(ISA Server)

系统版本:win2003 Enterprise 英文版

主机名称:isa.test.com

外部地址:DHCP DNS : DHCP

内部地址:10.2.1.1 255.0.0.0

硬件相关:双网卡

系统版本:win2003 Enterprise 英文版

主机名称:isa.test.com

外部地址:DHCP DNS : DHCP

内部地址:10.2.1.1 255.0.0.0

硬件相关:双网卡

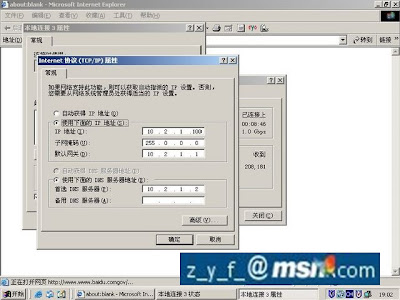

测试用客户端

系统版本:WIN2000 中文专业版

主机名称:dsxtest0001.test.com

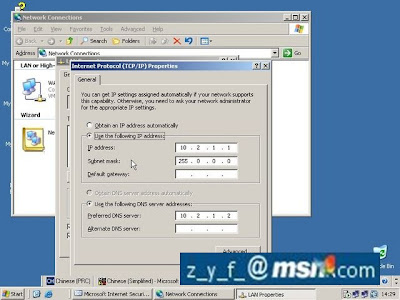

外部地址:10.2.1.100 255.0.0.0 DNS : 10.2.1.2

硬件相关:单网卡

系统版本:WIN2000 中文专业版

主机名称:dsxtest0001.test.com

外部地址:10.2.1.100 255.0.0.0 DNS : 10.2.1.2

硬件相关:单网卡

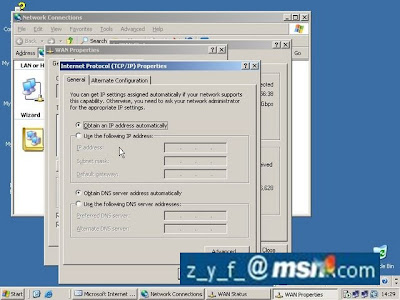

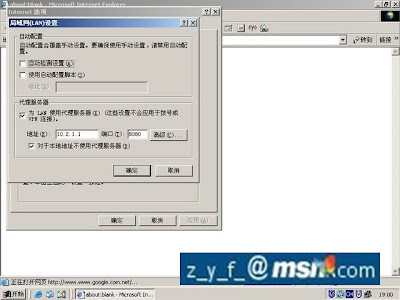

各WEB代理设置如下:

第二篇 使用ISA实现用户级验证

按照使用ISA实现用户级验证一(

[url]http://waringid.blog.51cto.com/65148/49574[/url])的设置配置各机器的IP地址和主机名称,请参考以下的文章建立test.com域,将isa及测试用的客户端加入到test.com中.

Windows群集服务安装一( [url]http://waringid.blog.51cto.com/65148/47213[/url])及

Windows群集服务安装二( [url]http://waringid.blog.51cto.com/65148/47215[/url])以

及Windows群集服务安装三( [url]http://waringid.blog.51cto.com/65148/47216[/url])

和Windows群集安装服务四( [url]http://waringid.blog.51cto.com/65148/47217[/url])

以及Windows群集安装服务五 [url]http://waringid.blog.51cto.com/65148/47218[/url] )

Windows群集服务安装一( [url]http://waringid.blog.51cto.com/65148/47213[/url])及

Windows群集服务安装二( [url]http://waringid.blog.51cto.com/65148/47215[/url])以

及Windows群集服务安装三( [url]http://waringid.blog.51cto.com/65148/47216[/url])

和Windows群集安装服务四( [url]http://waringid.blog.51cto.com/65148/47217[/url])

以及Windows群集安装服务五 [url]http://waringid.blog.51cto.com/65148/47218[/url] )

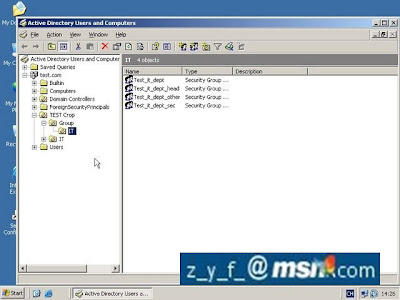

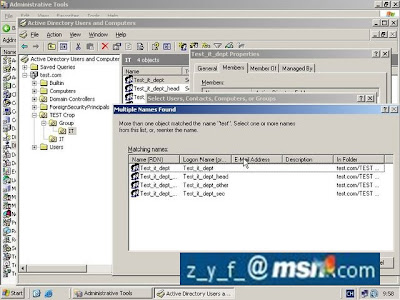

一:根据企业的部门设置建立不同的组织单位和组

设置组的包含:在企业中,假定test_it_head是经理或企业高层人员专用的组,它的权限可以查看本部门内所有人员的资料,但是他们自已的一些文件则不能被本部门的一般人员查看.那么可以建立test_it_dept部门组,然后将test_it_head加入.这样可以单独针对test_it_head设定特定的权限.

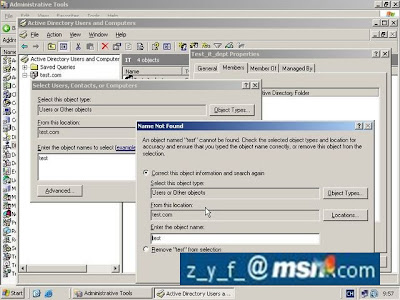

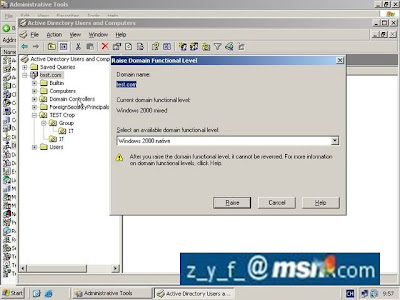

正常安装完AD以后,组是不能进行嵌套定义的,必须要提升域的功能级别为"2000 native"(2000 纯模式)

选定"test.com"右击"Raise Domain Funcational level"(提升域的功能级别)

将图中显示的其它三个组加入到"test_it_dept"组中

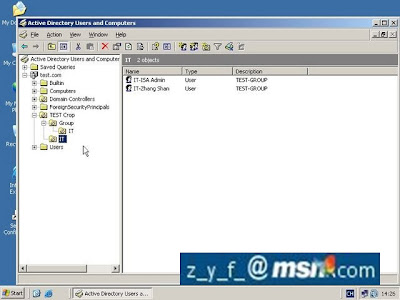

二:新建不同的用户

建立"isaadmin"账户用于管理ISA,将它加入"Domain admins"组及"test_it_dept"组.

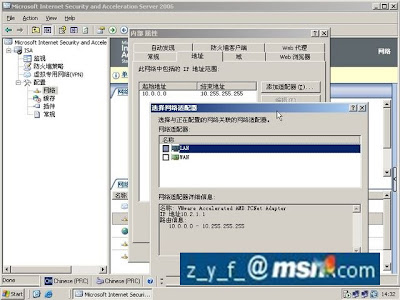

三:安装ISA2006中文标准版

安装的过程就没有截图了,Windows下的安装是比较简单的,只需要注意四点:

一是登陆时使用"isaadmin"登陆到"test.com"中进行安装,

另一个是选内部地址的时候选"LAN"网卡.

第三点是虽然系统没有提示要重启,但个人建议重启一下计算机,同样以"isaadmin"登陆到"test.com"中;

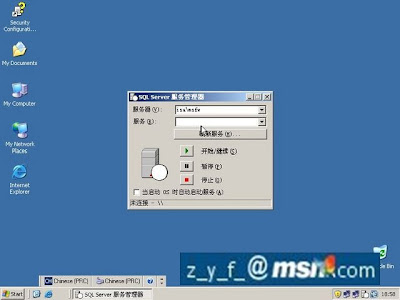

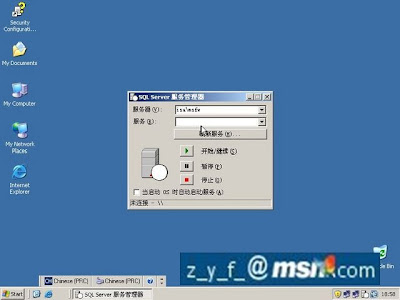

第四点是系统重启后会有一个SQL的服务运行图标,它可能显示不在运行状态,你要在服务器中输入"isa\msfw"然后再刷新它.

第三篇 使用ISA实现用户级验证

按照上面的第一篇、第二篇,设置好相关参数,现在开始配置ISA2006.在本文中设置"

test_it_dept"下的所有用户都可以通过代理上网,但是不允许"

test\administrator"访问Google这个网站.

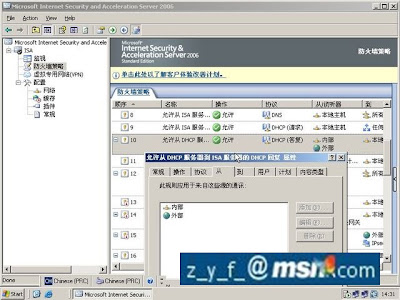

一:设置ISA的外网卡能通过DHCP获取IP

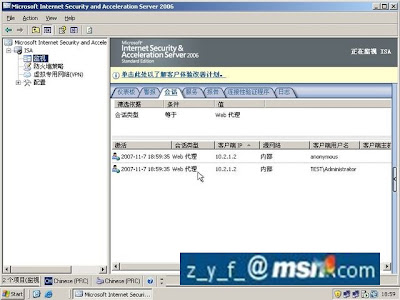

打开ISA2006,选择"查看"-"显示系统策略",加入外网网络,加入后的结果如图示:

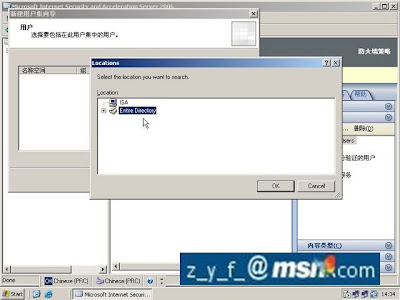

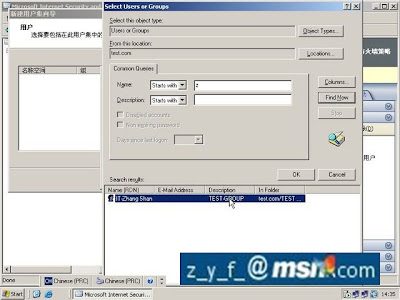

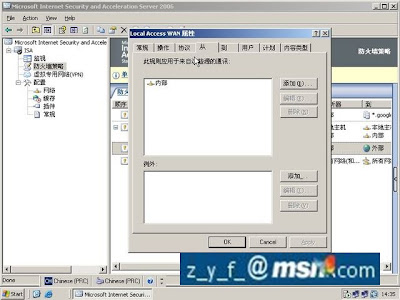

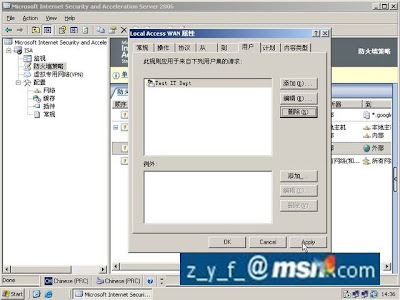

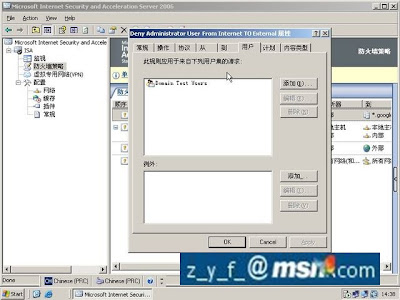

二:建立测试用户集

选择最右边的面板-"工具箱"-"用户"-"新建"

"Test it Dept"包括用户zshan,isaadmin;

"Domain Test User"包括用户administrator

"Test it Dept"包括用户zshan,isaadmin;

"Domain Test User"包括用户administrator

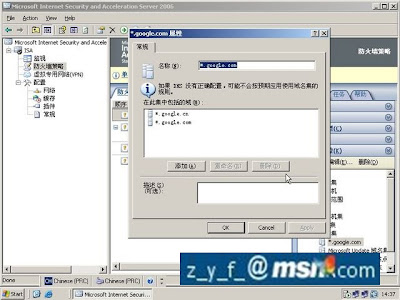

三:建立测试域名集

选择最右边的面板-"工具箱"-"域名集"-"新建"

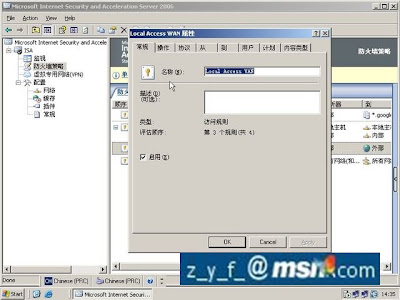

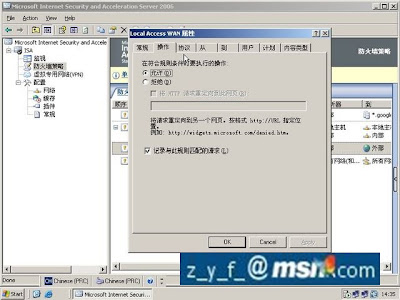

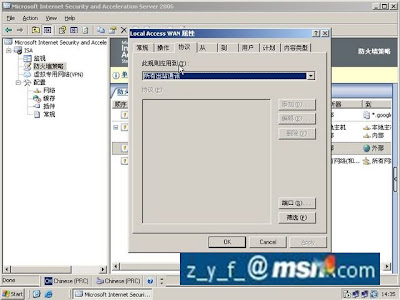

四:新建内部访问外网的访问策略

选取左边面板的"防火墙策略",在右边面板上新建访问策略,新建允许内部网络访问外部网络的策略.具体参数如图示:

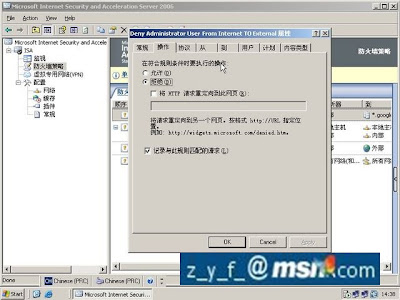

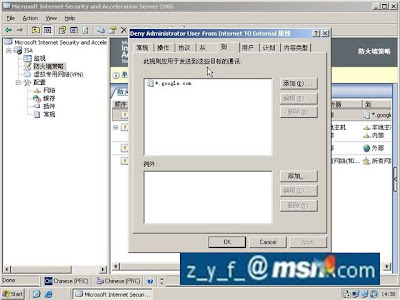

五:新建禁止administrator访问google.com网站策略

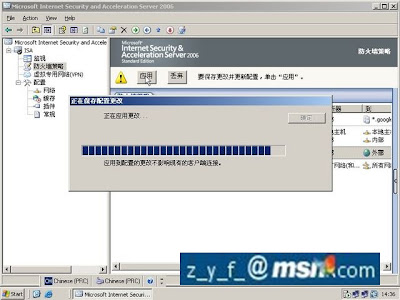

注意:每新增加一条策略,要点"应用"才能生效

方法同上所示,如图:

方法同上所示,如图:

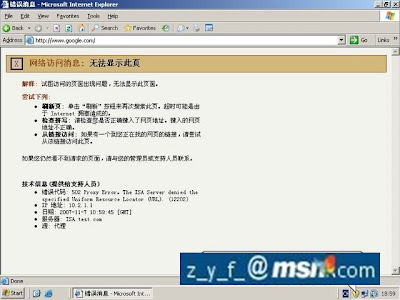

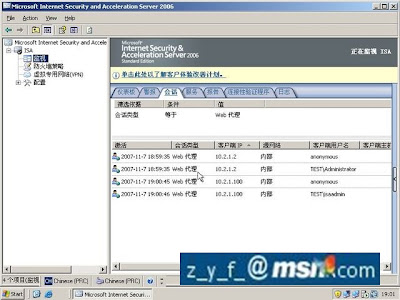

六:测试结果

以administrator登陆的结果

以isaadmin登陆的情况

PS:

所有的硬件防火墙在使用基于用户级认证的功能时都不能解决一个用户名在多台计算机上登陆的情况.所以使用软件+硬件结合的方式比较好控制.因为使用软件ISA的方法,用户的验证是在系统登陆时进行的,所以只需控制系统登陆的事件就可以了,在AD的用户中有设置"登陆到.."这个选项,可以设定每个用户只能登陆到哪些计算机或是确定为哪一台.当然,如果有更好的方法希望大家一起讨论.

转载于:https://blog.51cto.com/liweibird/133633

本文介绍如何使用ISA服务器实现用户级别的上网行为管理,包括网络配置、用户和组管理、安装和配置ISA2006等步骤,并实现了允许特定部门用户上网并限制特定用户访问指定网站。

本文介绍如何使用ISA服务器实现用户级别的上网行为管理,包括网络配置、用户和组管理、安装和配置ISA2006等步骤,并实现了允许特定部门用户上网并限制特定用户访问指定网站。

3284

3284

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?