最近不知道你有没有注意到,社群媒体上常出现一群「小屁孩」的照片或合照,它们不是真的小朋友,而是身边朋友、同事们的虚拟卡通形象──ZEPETO。ZEPETO 是南韩 SNOW 公司于 3 月 1 日推出的一款手机应用软件,用户可透过「捏」出个人立体卡通形象、装扮个人空间的方式,创作出属于自己的「虚拟形象」,以此呈现个人的兴趣和品味,和陌生人交友。软件上手没什么难度,凭借着轻社交属性,ZEPETO 的潮流迅速席卷全球,其在南韩、日本、泰国等亚洲国家尤其受到关注。之后的事情想必大家都清楚了,朋友圈开始疯传各种 ZEPETO 的自拍照片,一时之间 ZEPETO 成为广大群众们关注的焦点。正所谓人红是非多,刚红起来没多久的 ZEPETO 在前不久遭到 Twitter 网友爆料其实是一种窃听软件,在开启软件的同时,它可以追踪和记录用户的隐私。言论一经发布立刻引起轩然大波,不少人主动发文呼吁卸除 ZEPETO。至此,ZEPETO 涉嫌窃听的消息一传十、十传百一发不可收拾。

ZEPETO 真能用来窃听吗?

面对网友爆料,ZEPETO 开发商 SNOW 似乎并没有显得如坐针毡。相反地,SNOW 对于这样的「恶意攻击」似乎采取置之不理的态度。有趣的是,在爆料出现后不久,又有外媒自告奋勇为其辟谣。

对于 ZEPETO 涉嫌窃听一事,该媒体给出 3 点分析:

- 之所以会有声音是因为 ZEPETO 本身内建可录像配音的相机。

- ZEPETO 根本没有定位服务。

- 「ZEPETO」的名称因为与多年前的一个病毒名称「Zepto」相似,而导致部分网友质疑。

倘若确实如上面所说,那 ZEPETO 被误认为是窃听软件的真假,似乎已经得到了颇为权威的结论,但在官方确认之前,更多的还只是猜测。对于上面的解释,看戏群众们自动划分为两个阵营:一方选择相信上述分析的真实性,消除了对 ZEPETO 的质疑;另一方则坚持 ZEPETO 涉嫌窃听,并从个人信息安全的角度提醒大家还是小心为妙。当然,孰对孰错并不是我们今天讨论的话题,重点在于攻击者是否真的可以将一款普通的应用软件变成窃听用的「凶器」。

软件窃听并非空穴来风

除了 ZEPETO 之外,我们的手机中还安装了其他形形色色的应用软件,它们大多带有拍照、录音等功能。所以,手机中的应用软件真的有可能为黑客所用,悄无声息地取走我们的隐私信息吗?据了解,目前市场上的手机窃听产品主要分为两种:一种是手机窃听器(也称窃听 SIM 卡),另一种则为带有窃听功能的手机软件。在网络上输入关键词「窃听」,搜寻结果被各种窃听类产品洗版,这些商家不但不避讳,反倒明目张胆地留下自己的连络方式。

对此,中国上海交通大学电子工程系无线通信研究所副教授钱良说:「严格意义上的实时窃听技术的确存在,但这类产品造价高昂且考虑到其特殊用途,目前在民用市场是不可能看到类似产品的。」由此可见,我们在网络上见到的所谓窃听设备,其实并不像其宣传口号中说的具备如此强大的功能,更多的是利用了用户对于网络安全知识的匮乏来进行诈骗。「说实在的,如果真的存在功能如此完备、且成本低廉的手机窃听系统,光做 TOG(政府采购)的单子都能赚饱饱,何必冒这种触及红线的风险呢?」某知情人士表示。那么,这是否就说明像 ZEPETO 这样的软件被用于窃听的可能性并不存在呢?并非如此。

腾讯安全行动安全实验室技术专家张军说:「黑客透过将 Android 应用重新破解、嵌入监听代码、再重新打包 / 签名发布,可以让普通软件具备窃听功能。其通常做法是由窃听软件获取麦克风的权限,并在后台进行录音,压缩后上传到被不法分子控制的服务器,最终获取相关信息。」据了解,对于掌握一定技术的人来说,做到软件监听的成本很低,可以透过网站下载所需的工具。而在获取到相关隐私信息之后,攻击者的盈利手段常见为勒索、商业机密泄露等。2017 年 6 月,中国移动通报称,一种名为「X 卧底」的手机窃听软件确实存在。该软件实则为一种木马病毒,透过强行开启多人会话权限即可达到电话窃听。此外,该软件还能获取用户短讯、联络人、通话纪录、位置信息、通话录音等讯息并上传到服务器。这些病毒究竟是如何是达到窃听的呢?一名来自 KeenTeam 的高手在 GeekPwn 大赛上展示了在关机情况下窃听 Android 手机的全部过程:

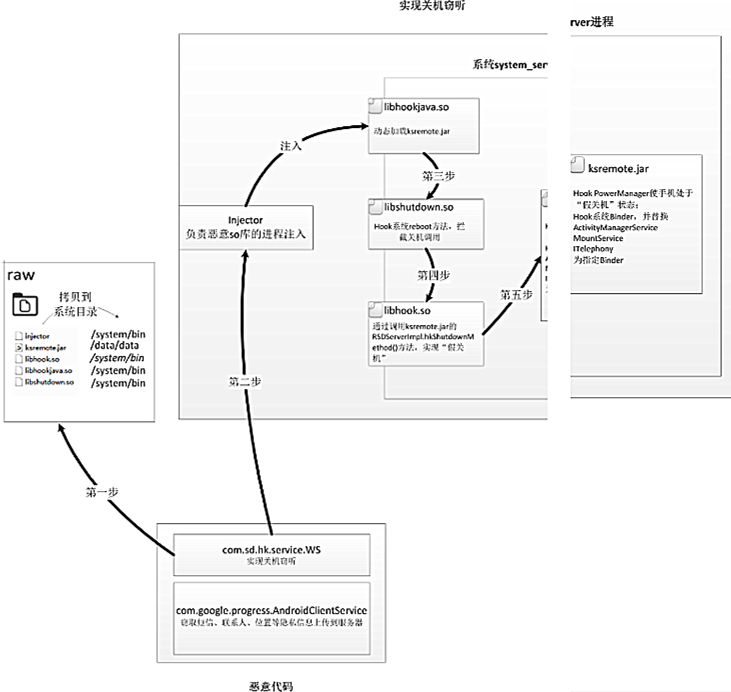

该病毒关机窃听具体运作流程如下:

1. 请求 Root 管理员权限,获取管理员权限后,拷贝以下附带文件到系统目录

- injector:完成进程注入。

- libhook.so:调用 ksremote.jar 恶意代码

- libhookjava.so:动态加载 ksremote.jar

- libshutdown.so:hook 系统关机请求

- ksremote.jar:hook 系统关键服务,「假关机」接口伪装

2. 调用 injector 可执行文件,将 libhook.so、libhookjava.so、libshutdown.so 文件分别注入到 system_ server 系统服务进程。

3. 在 system_server 进程调用 libhookjava.so 动态加载恶意子包 ksremote.jar。

4. 在 system_server 进程调用 libshutdown.so 完成关机 HOOK。

5. 在 system_server 进程调用 libhook.so, libhook.so 调用 ksremote.jar 中的相关方法RSDServerImpl.hkshutdownmythod() 完成系统服务 HOOK。

实际上,该病毒并非真的能在关机状态下运行,而是透过 Hook 系统 shutdown 方法实现了关机拦截。在用户关机后,病毒会获得权限将手机屏幕切换至黑屏幕,由此造成手机关机的假象。

身为受害者,我们真的无能为力?

截至目前,众多应用软件先后被曝出涉嫌窃听。然而,尽管此类事件在当时闹得沸沸扬扬,但最终结果都是不了了之。张军说:「普通人很难发现被窃听,因为他们缺乏相关技术知识,再加上现在的窃听软件和应用也在不断升级,有些窃听软件即使手机关机,也会继续监听。」我们不禁要问:难道每个人只能无选择向黑客低头,用沉默和时间流逝来洗刷掉对被窃听的恐惧感吗?对于上面的疑问,张军给了我们 3 点忠告:

- 要从正规的软件市场下载和安装应用,不要随意安装来源不明的应用和点击不明连结。

- 注意软件和 App 获取权限的需求。

- 使用安全类软件定期对手机进行安全防护和杀毒。

ZEPETO 游戏涉嫌窃听一事受到了大量使用者的高度重视,这意味着面对隐私被盗取一事,消费者开始不再陷于沉默。而此次 ZEPETO 事件的真假,相对于我们来说似乎已经不再那么重要。正如张军所说:「最近关于此类内容的讨论比较多,但玩家也不必过于恐慌。首先要养成良好的上网习惯,同时对手机 App 在安装和使用过程中获取权限的要求要高度注意。」原文来源至:胜博发灾民祈福 http://chiayuan.org.tw/

ZEPETO,一款由南韩SNOW公司推出的手机应用软件,让用户创建虚拟卡通形象,近期陷入窃听争议。虽然开发商SNOW否认指控,但此事件引发了关于手机应用软件可能被黑客用于窃听的讨论。

ZEPETO,一款由南韩SNOW公司推出的手机应用软件,让用户创建虚拟卡通形象,近期陷入窃听争议。虽然开发商SNOW否认指控,但此事件引发了关于手机应用软件可能被黑客用于窃听的讨论。

1445

1445

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?