实验之前,说说公钥基础结构(PKI),它是使用公钥技术和数字证书来确保系统信息安全并负责验证数字证书持有者的身份的一种体系

PKI由4部分构成,公钥加密技术、数字证书、CA(证书颁发机构)、RA(注册机构)

公钥加密技术是PKI的基础,这种技术需要2种密钥:公钥和私钥,他们成对出现,并且不能根据其一推算出另一个。公钥对外公开,私钥只有持有人才知道。如果公钥加密,私钥解密,那么这种方式就是数据加密,如果私钥加密,公钥解密,这种方式就是数字签名(如网银U盾在交易时做签名)

数字证书用于用户的身份验证

CA是一个可信任的实体,负责发布、更新、吊销证书

RA接收用户的请求,负责将用户的有关申请信息存档备案,并存储在数据库中,等待审核,并将审核通过的请求发送给证书颁发机构。RA分担了CA的部分任务,是管理变的方便。 我个人把RA理解给CA的秘书。

实验开始,不附拓扑图了,

2台电脑就可以,一台计算机A构建SSL(secure sockets layer 安全套接字层)网站,一台用户客户机B

A上搭建DNS,解析网站域名,搭建IIS

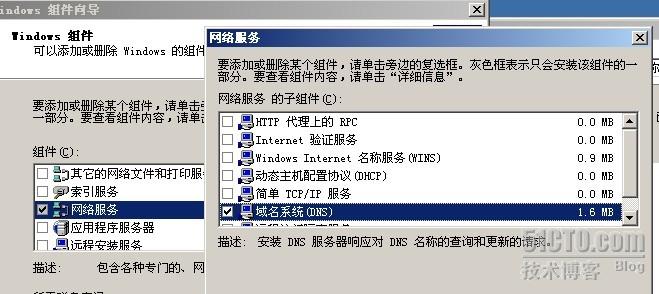

简单附张图,DNS搭建-----程序-----控制面板--------添加删除程序-------网络服务----DNS

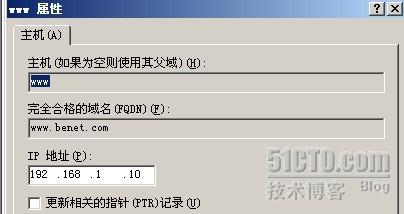

添加主机记录

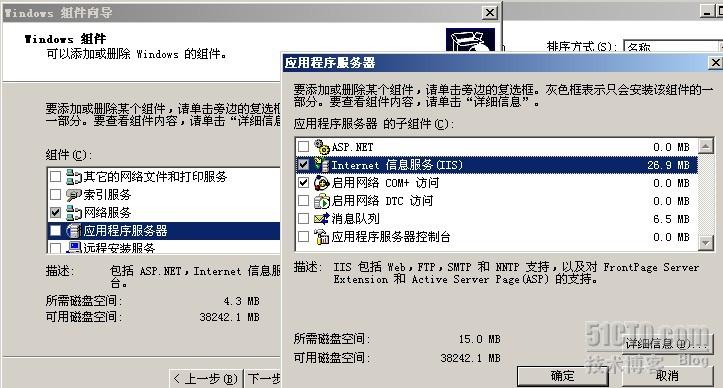

启用IIS----添加删除程序-------

在管理工具里打开IIS,首先搭建一个WEB网站,注意:很重要的的一点,搭建网站必须使用默认网站,因为你要做的是SSL网站,所以要启用证书服务,当证书服务启用时,会在默认网站下生成一个certsrv虚拟目录,客户机就是要访问这个虚拟目录才能申请到证书,所以要用默认网站来建设

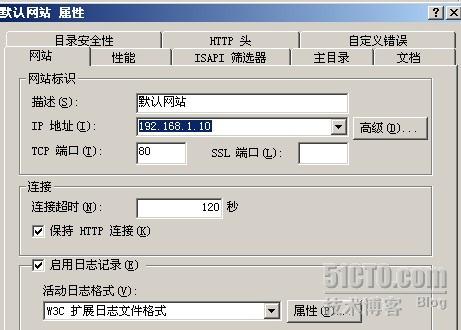

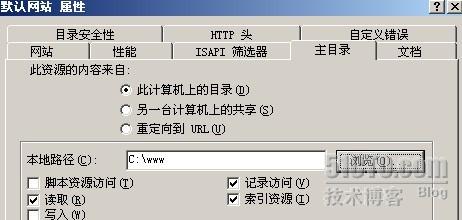

接着来,管理工具打开IIS,右击默认网站-----属性

网站选项卡里,设置IP地址

点开主目录,修改主目录

点开文档,添加网站首页

确定后,把这首页上移到第一位(优先级高点吧)

由于DNS里做了解析,我们来浏览一下

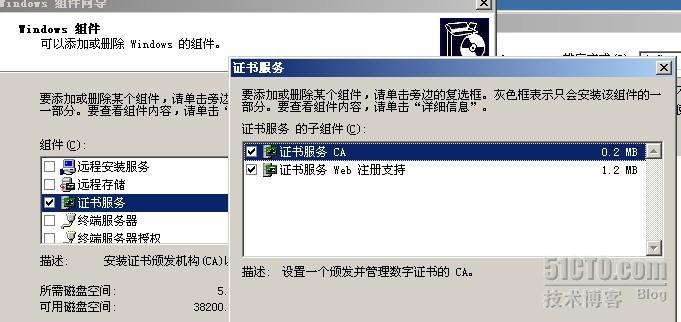

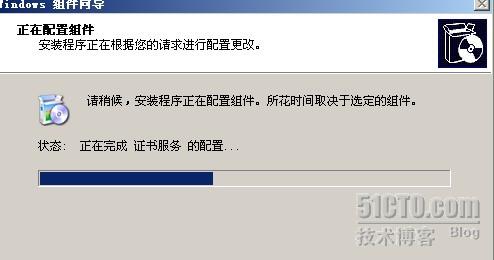

好了,开始启用证书服务

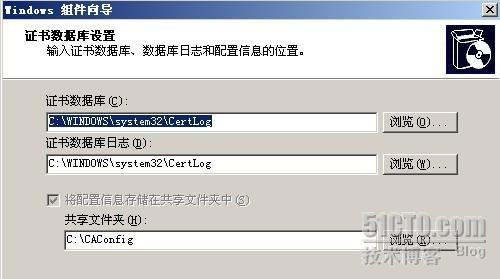

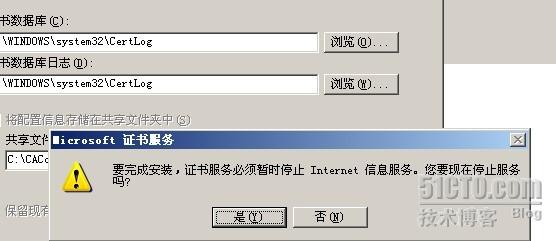

添加删除程序-----

,

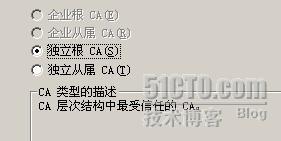

由于不是域环境,前两项不能选,我们选独立根

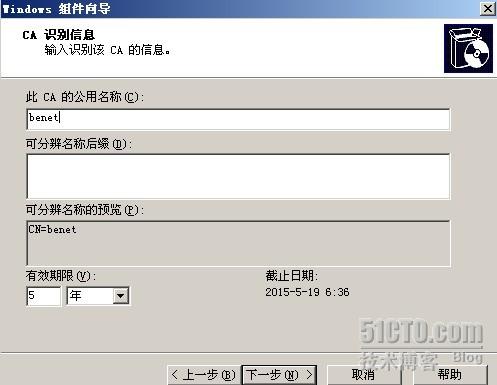

默认就可以,下一步

是,确定

生成的虚拟目录

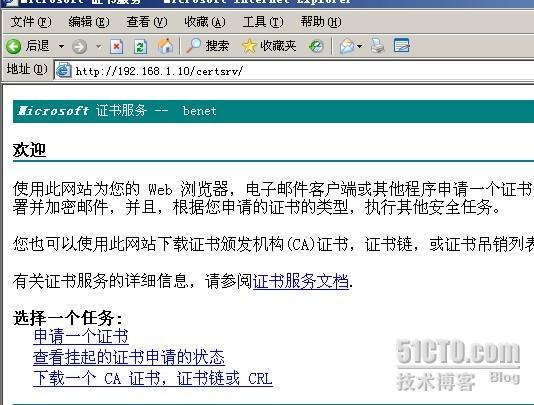

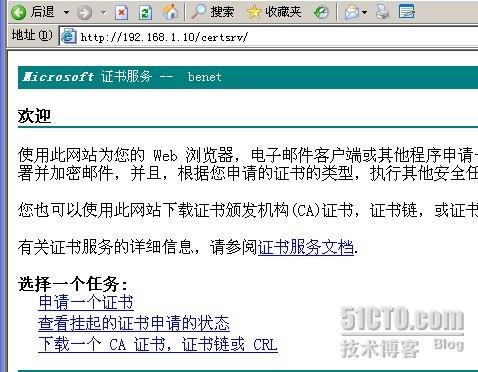

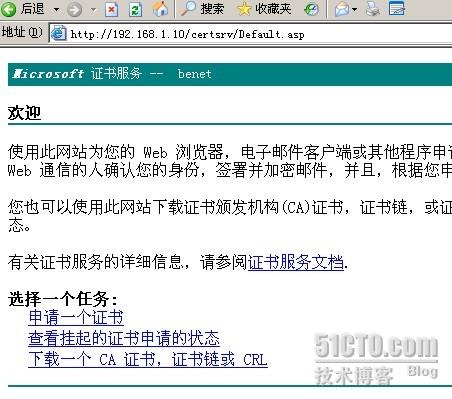

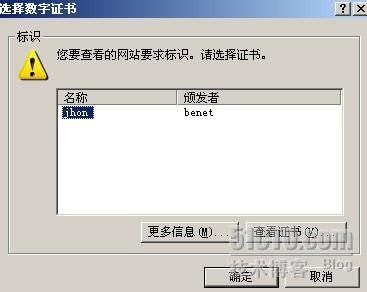

我们用客户机来申请数字证书(同一网段)

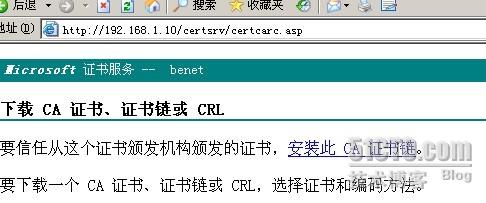

注意访问格式,必须用IP 我们选择 下载一个CA证书,证书链或CRL

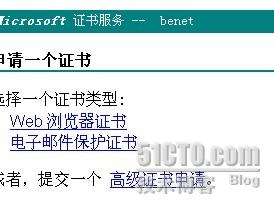

安装此CA证书链(注意客户机会信任CA服务器),然后再选申请一个证书

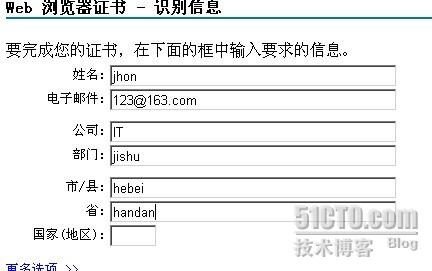

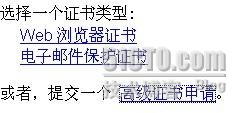

WEB浏览器证书--------填写一些资料

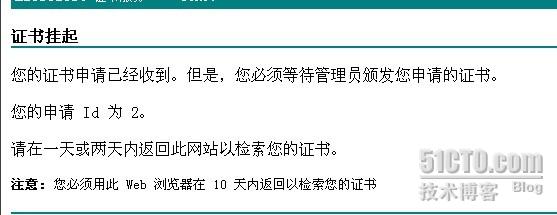

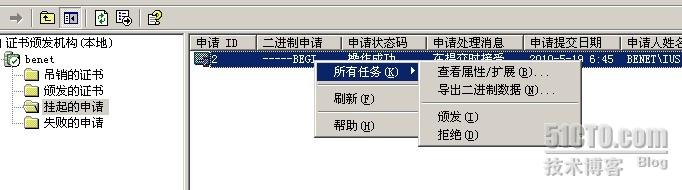

接着我们在WEB服务器上打开管理工具--------证书颁发机构

点颁发

接着在客户机上再次打开

查看挂起的证书申请的状态

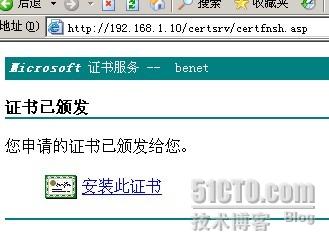

点击安装,好了客户机上证书安装完成

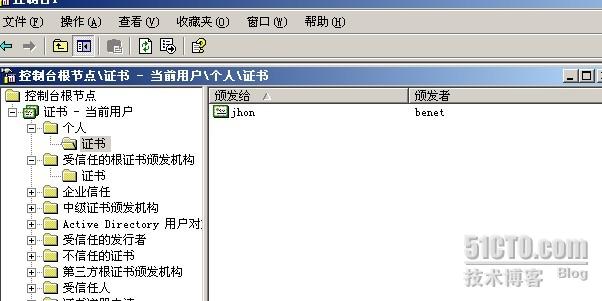

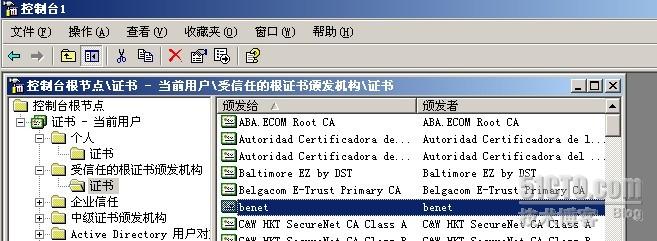

可以在客户机上看一下,运行里输入MMC,打开控制台,点击开始---添加删除管理单元------找到证书-----选择我的计算机用户---确定

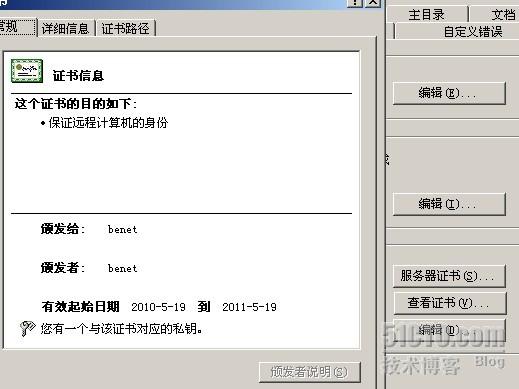

然后再服务器上安装服务器证书

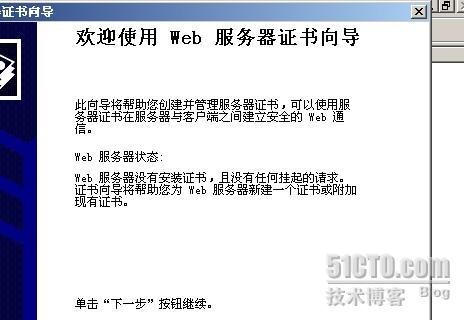

打开IIS----右击默认网站----属性-----目录安全性-----单击服务器证书-

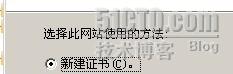

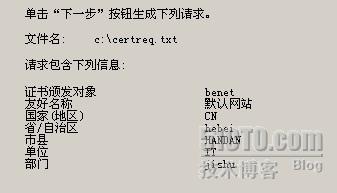

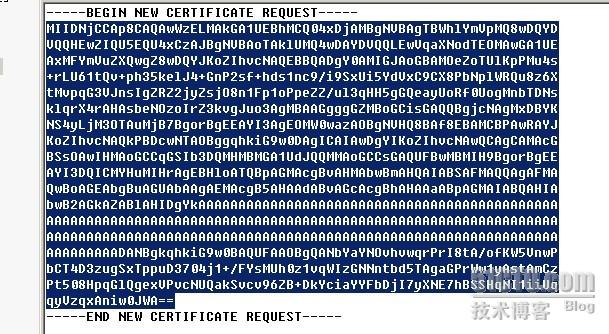

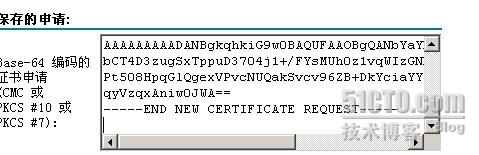

下一步(填写一些资料,没什么可说明的)直接看结尾,会产生一个TXT文档,里面包含base64编码,申请证书用

在服务器上打开

申请一个证书

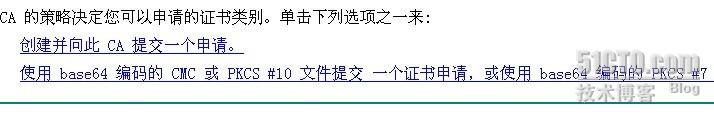

高级证书申请

使用base64编码

然后打开刚才生成的TXT文档,复制里面的内容

ctrl+V粘贴到

点击提交,然后再打开管理工具---证书颁发机构--颁发

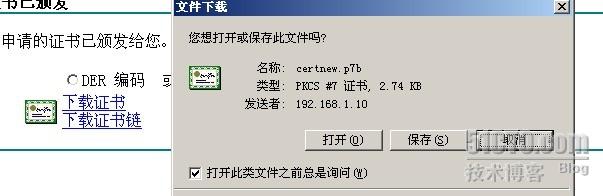

接着打开网站,选择查看证书申请状态------保存证书----

base64编码 保存到一个指定位置(自己选择位置,一会要用)

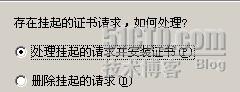

接着打开IIS----默认网站-----属性----目录安全性------服务器证书(此时是挂起状态)

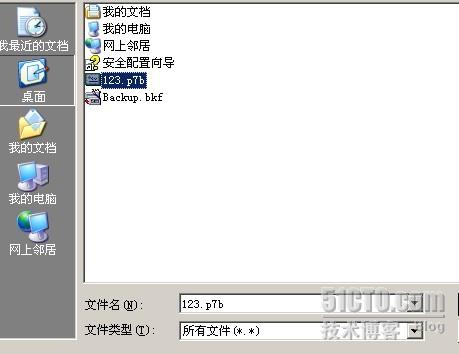

选择你下载的证书

文件类型(选择所有文件,不然证书文件不显示)

下一步,直到完成

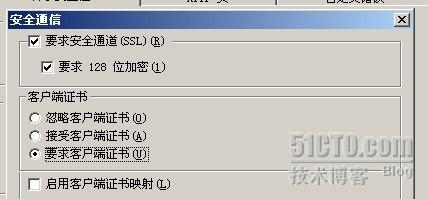

接着设置一下,目录安全性----安全通信---编辑(在查看证书下面)

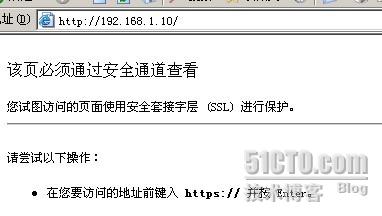

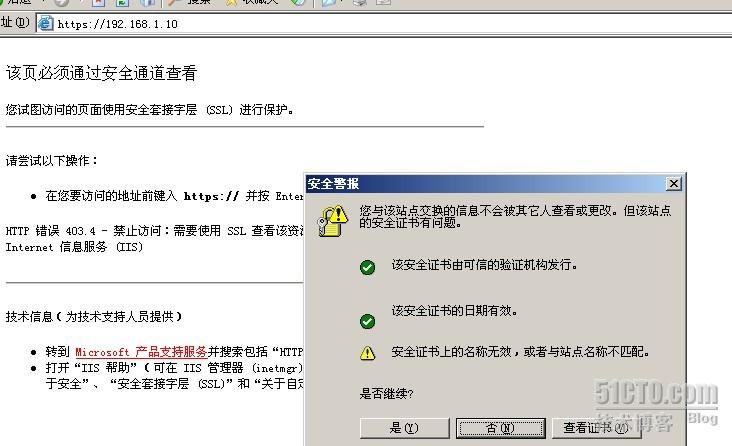

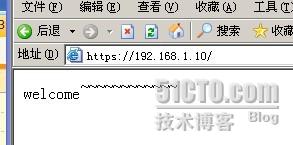

我们来访问一下

默认的是否 选择“是”

好了 实验完成 看着很乱。

转载于:https://blog.51cto.com/yaozefeng/325585

本文介绍了公钥基础设施(PKI)的基本概念及其组成部分,并通过实验详细展示了如何构建SSL网站,包括DNS搭建、IIS配置、证书服务启用及数字证书申请与安装的全过程。

本文介绍了公钥基础设施(PKI)的基本概念及其组成部分,并通过实验详细展示了如何构建SSL网站,包括DNS搭建、IIS配置、证书服务启用及数字证书申请与安装的全过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?