/data/local/tcpdump -p -vv -s 0 -w /sdcard/ThinkDrive.pcap 先抓一个pcap的包。

1. 查看所有的链接与流量

统计-》对话

这个可以所有的tcp链接,右键选取还可以筛选过滤。

//wiresshark的过滤示例语句

ip.dst==10.66.117.231 && tcp.dstport==37620 && ip.src==14.215.231.166 && tcp.srcport==80

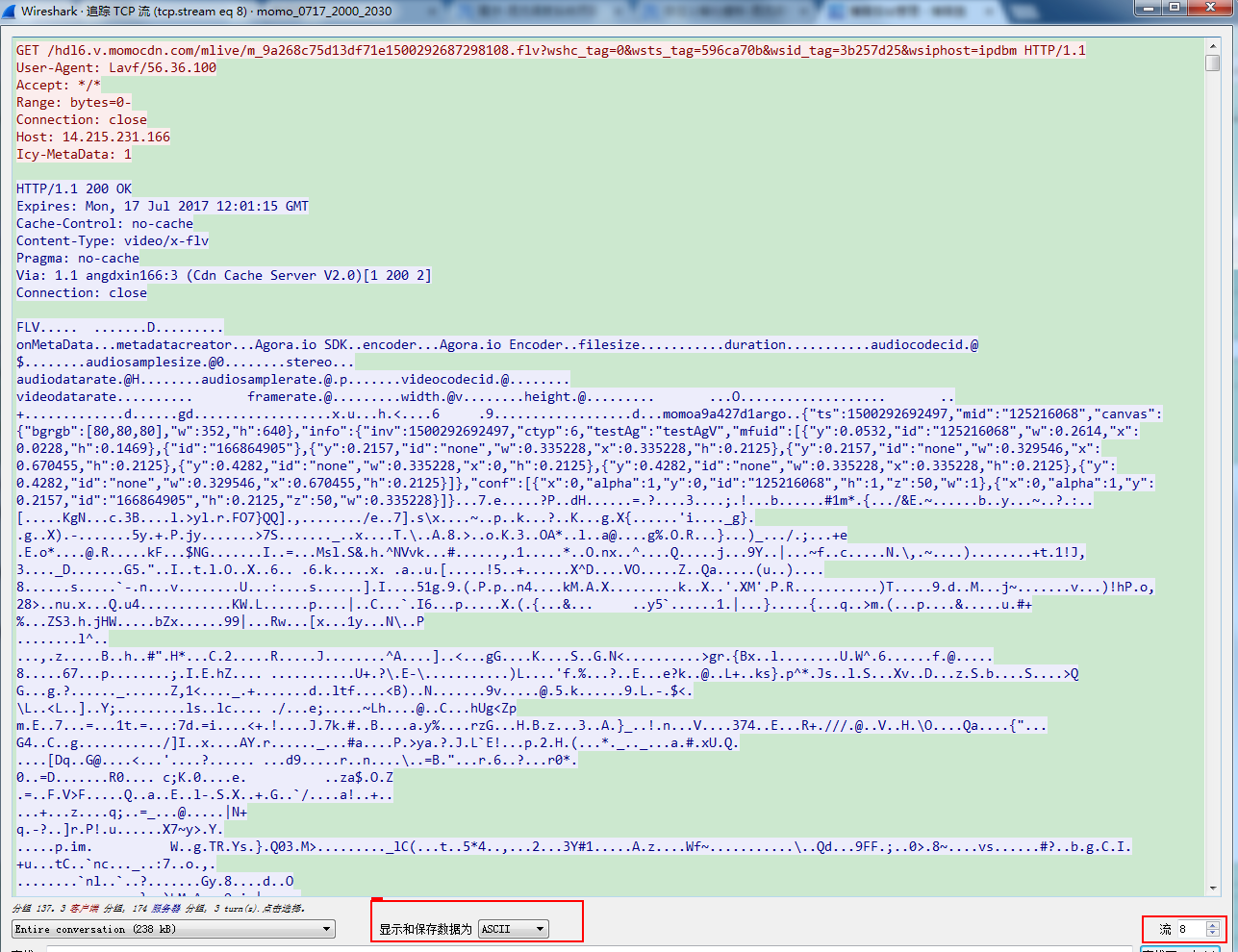

2. 查看一个链接所有的文本或者二进制数据

统计-》对话-》左键选中其中一个连接, 右下角选follow tcp...,打开即可。

本文介绍如何使用Wireshark进行网络包的捕获及分析过程,包括统计所有TCP链接及其流量,并详细展示如何跟踪特定链接的文本或二进制数据。

本文介绍如何使用Wireshark进行网络包的捕获及分析过程,包括统计所有TCP链接及其流量,并详细展示如何跟踪特定链接的文本或二进制数据。

334

334

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?